信息网络安全 ›› 2015, Vol. 15 ›› Issue (6): 7-12.doi: 10.3969/j.issn.1671-1122.2015.06.002

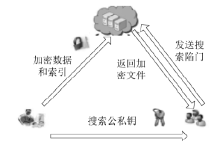

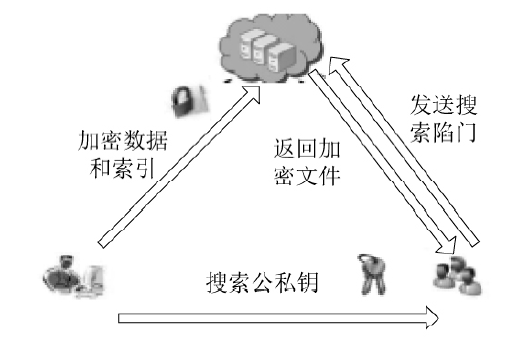

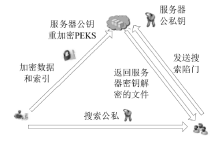

云存储中一种模糊关键字搜索加密方案

- 电子科技大学信息与软件工程学院,四川成都 611731

-

收稿日期:2015-04-23出版日期:2015-06-20发布日期:2018-07-16 -

作者简介:作者简介: 秦志光(1956-),男,四川,教授,博士,主要研究方向:网络安全;包文意(1990-),男,四川,硕士研究生,主要研究方向:云计算下搜索加密;赵洋(1973-),男,四川,副教授,博士,主要研究方向:网络安全;熊虎(1982-),男,四川,副教授,博士,主要研究方向:网络安全。

-

基金资助:国家自然科学基金[61472064,61370026];国家高技术研究发展计划[2015AA016007];四川省科技支撑计划[2014GZ0109]

A Fuzzy Keyword Search Scheme with Encryption in Cloud Storage

QIN Zhi-guang, BAO Wen-yi( ), ZHAO Yang, XIONG Hu

), ZHAO Yang, XIONG Hu

- School of Information and Software Engineering, University of Electronic Science and Technology of China, Chengdu Sichuan 611731, China

-

Received:2015-04-23Online:2015-06-20Published:2018-07-16

摘要:

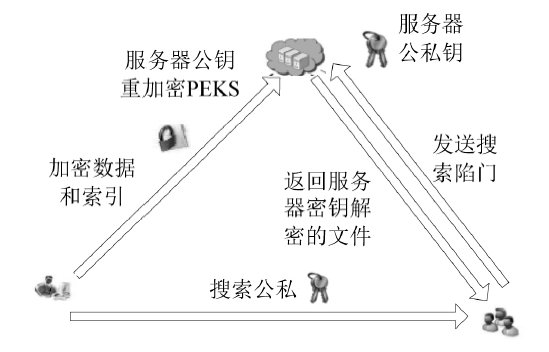

在使用云存储服务的过程中,用户自己的利益可能会受到损害。因为在对云平台数据进行维护和管理时,可能会破坏用户数据的机密性和完整性。解决这个问题的一般方法是加密用户的数据文件,然后搜索特定的关键字来返回用户需要的文件,这样服务器就不能从中得到任何信息。虽然已经有了很多公钥加密搜索的方案,但是大多数的公钥加密搜索方案只支持精确关键字的搜索,当搜索的关键字稍有偏差时,这些方案就会失去作用,这个明显的缺点将严重影响服务器存储搜索的有效性。针对这一问题,文章提出了一种有效的解决方案,这很大程度上增强了搜索系统的可用性。文中也给出了方案相应的安全性证明,能成功抵抗关键字选择攻击。

中图分类号:

引用本文

秦志光, 包文意, 赵洋, 熊虎. 云存储中一种模糊关键字搜索加密方案[J]. 信息网络安全, 2015, 15(6): 7-12.

QIN Zhi-guang, BAO Wen-yi, ZHAO Yang, XIONG Hu. A Fuzzy Keyword Search Scheme with Encryption in Cloud Storage[J]. Netinfo Security, 2015, 15(6): 7-12.

使用本文

| [1] | BONEH D, DI CRESCENZO G, OSTROVSKY R, et al.Public Key Encryption with Keyword Search[C]//Advances in Cryptology-Eurocrypt 2004. Springer Berlin Heidelberg, 2004: 506-522. |

| [2] | SONG D X, WAGNER D, PERRIG A.Practical Techniques for Searches on Encrypted Data[C]//Security and Privacy, 2000, S&P 2000. Proceedings. 2000 IEEE Symposium on, IEEE, 2000: 44-55. |

| [3] | CHANG Y C, MITZENMACHER M.Privacy preserving keyword searches on remote encrypted data[C]//Third International Conference, ACNS, New York, 2005: 442-455. |

| [4] | CURTMOLA R, GARAY J, KAMARA S, et al.Searchable Symmetric Encryption: Improved Definitions and Efficient Constructions[C]//ACM Conference on Computer and Communica-tions Security 2006, New York, 2006: 79-88. |

| [5] | BAEK J, SAFAVI-NAINI R, SUSILO W.Public Key Encryption with Keyword Search Revisited[C]//Computational Science and Its Applications-ICCSA 2008, Perugia, Italy, 2008: 1249-1259. |

| [6] | RHEE H S, PARK J H, SUSILO W, et al.Trapdoor Security in a Searchable Public-key Encryption Scheme with a designated Tester[J]. Journal of Systems and Software, 2010, 83(5): 763-771. |

| [7] | LI J, WANG Q, WANG C, et al.Fuzzy Keyword Search over Encrypted Data in Cloud Computing[J]. Computer Science & Information Systems, 2013, (2): 1-5. |

| [8] | LIU Q, WANG G, WU J.Secure and Privacy Preserving Keyword Searching for Cloud Storage Services[J]. Journal of network and computer applications, 2012, 35(3): 927-933. |

| [9] | BONEH D, FRANKLIN M.Identity-based Encryption from the Weil Pairing[J]. Siam Journal on Computing, 2001, 32(3): 213-229. |

| [10] | LEVENSTEIN V.Binary Codes Capable of Correcting Spurious Insertions and Deletions Of Ones[J]. Problems of Information Transmission, 1965, 1(1): 8-17. |

| [11] | 秦志光,吴世坤,熊虎. 云存储服务中数据完整性审计方案综述[J]. 信息网络安全,2014,(7):1-6. |

| [12] | Menezes A J, Okamoto T, Vanstone S A.Reducing Elliptic Curve Logarithms to a Finite Field[J]. IEEE Tran on Info Theory, 1993, 39(5): 1639-1646. |

| [13] | 黄婕. 基于弹性云计算的移动式数据终端的密集型算法[J]. 计算机应用与软件,2013,30(11):210-213. |

| [14] | 洪澄,张敏,冯登国. 面向云存储的高效动态密文访问控制方法[J]. 通信学报,2011,32(7):125-132. |

| [15] | LIU Q, WANG G, WU J.An Efficient Privacy Preserving Keyword Search Scheme in Cloud Computing[C]//2009 International Conference on Computational Science and Engineering, Vancouver, 2009: 715-720pp. |

| [16] | 乔宏明,姚文胜. 基于策略提升公共云存储信息安全水平的方案研究[J]. 移动通信,2013,(21):53-57. |

| [17] | RHEE H S, SUSILO W, KIM H J.Secure searchable public key encryption scheme against keyword guessing attacks[J]. IEICE Electronics Express, 2009, 6(5): 237-243. |

| [18] | LI M, YU S, CAO N, et al. Authorized private keyword search over encrypted data in cloud computing[EB/OL]. , 2015-03-11. |

| [19] | 吕从东,韩臻,马威. 云存储服务端数据存储加密机制的设计和实现[J]. 信息网络安全,2014,(6):1-5. |

| [20] | 张婷,杨庚,滕玮,等. 云计算中基于属性和定长密文的访问控制方法[J]. 计算机技术与发展,2013,23(11):128-132. |

| [21] | LI C, LU J, LU Y.Efficient merging and filtering algorithms for approximate string searches[C]//IEEE International Conference on Data Engineering. IEEE, 2008: 257-266. |

| [22] | 王威,吴羽翔,金鑫,等. 基于可信第三方的公有云平台的数据安全存储方案[J]. 信息网络安全,2014,(2):68-74. |

| [23] | 沈志荣,薛巍,舒继武. 可搜索加密机制研究与进展[J]. 软件学报,2014,25(4):880-895. |

| [24] | ABU-LIBDEH H, PRINCEHOUSE L, WEATHERSPOON H.RACS: a case for cloud storage diversity[C]//Proceedings of the 1st ACM symposium on Cloud computing. ACM, 2010: 229-240. |

| [25] | 李双,徐茂智. 基于属性的可搜索加密方案[J]. 计算机学报,2014,37(5):1017-1024. |

| [26] | DENG J, HU J, LIU A C M, et al. Research and Application of Cloud Storage[C]//Intelligent Systems and Applications (ISA), 2010 2nd International Workshop on. IEEE, 2010: 1-5. |

| [27] | 王映康,罗文俊. 云存储环境下多用户可搜索加密方案[J]. 电信科学,2012,(11):103-107. |

| [1] | 张立强, 路梦君, 严飞. 一种基于函数依赖的跨合约模糊测试方案[J]. 信息网络安全, 2024, 24(7): 1038-1049. |

| [2] | 王鹃, 龚家新, 蔺子卿, 张晓娟. 多维深度导向的Java Web模糊测试方法[J]. 信息网络安全, 2024, 24(2): 282-292. |

| [3] | 洪玄泉, 贾鹏, 刘嘉勇. AFLNeTrans:状态间关系感知的网络协议模糊测试[J]. 信息网络安全, 2024, 24(1): 121-132. |

| [4] | 王鹃, 张冲, 龚家新, 李俊娥. 基于机器学习的模糊测试研究综述[J]. 信息网络安全, 2023, 23(8): 1-16. |

| [5] | 钟远鑫, 刘嘉勇, 贾鹏. 基于动态时间切片和高效变异的定向模糊测试[J]. 信息网络安全, 2023, 23(8): 99-108. |

| [6] | 裴蓓, 张水海, 吕春利. 用于云存储的主动秘密共享方案[J]. 信息网络安全, 2023, 23(5): 95-104. |

| [7] | 易铮阁, 袁文勇, 李瑞峰, 杨晓元. 一种支持动态操作的身份基云存储方案[J]. 信息网络安全, 2022, 22(2): 86-95. |

| [8] | 王健, 于航, 韩臻, 韩磊. 基于智能合约的云存储共享数据访问控制方法[J]. 信息网络安全, 2021, 21(11): 40-47. |

| [9] | 吴佳明, 熊焰, 黄文超, 武建双. 一种基于距离导向的模糊测试变异方法[J]. 信息网络安全, 2021, 21(10): 63-68. |

| [10] | 张富成, 付绍静, 夏竟, 罗玉川. 基于GlusterFS的分布式数据完整性验证系统[J]. 信息网络安全, 2021, 21(1): 72-79. |

| [11] | 郎为民, 马卫国, 张寅, 姚晋芳. 一种支持数据所有权动态管理的数据去重方案[J]. 信息网络安全, 2020, 20(6): 1-9. |

| [12] | 刘永磊, 金志刚, 郝琨, 张伟龙. 基于STRIDE和模糊综合评价法的移动支付系统风险评估[J]. 信息网络安全, 2020, 20(2): 49-56. |

| [13] | 尤玮婧, 刘丽敏, 马悦, 韩东. 基于安全硬件的云端数据机密性验证方案[J]. 信息网络安全, 2020, 20(12): 1-8. |

| [14] | 王长杰, 李志华, 张叶. 一种针对恶意软件家族的威胁情报生成方法[J]. 信息网络安全, 2020, 20(12): 83-90. |

| [15] | 李晓冉, 郝蓉, 于佳. 具有数据上传管控的无证书可证明数据持有方案[J]. 信息网络安全, 2020, 20(1): 83-88. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 149

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 501

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||