| [1] |

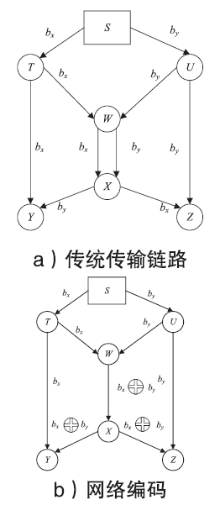

AHLSWEDE R, CAI N, LI S Y R, et al. Network information flow[J]. Information Theory, IEEE Transactions on, 2000, 46(4): 1204-1216.

|

| [2] |

LI S Y R, YEUNG R W, CAI N. Linear network coding[J]. Information Theory, IEEE Transactions on, 2003, 49(2): 371-381.

|

| [3] |

GKANTSIDIS C, MILLER J, RODRIGUEZ P.Comprehensive view of a live network coding P2P system[C]//Proceedings of the 6th ACM SIGCOMM conference on Internet measurement. ACM, 2006: 177-188.

|

| [4] |

Ho T, Médard M, Koetter R, et al.A random linear network coding approach to multicast[J]. Information Theory, IEEE Transactions on, 2006, 52(10): 4413-4430.

|

| [5] |

黄长慧,王海珍,陈思. 基于自相似流量检测的DDoS攻击及防御研究[J]. 信息网络安全,2014,(9):69-71.

|

| [6] |

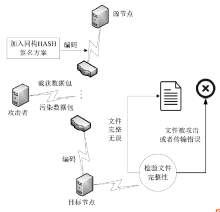

YUN A, CHEON J H, KIM Y.On homomorphic signatures for network coding[J]. IEEE Transactions on Computers, 2010, (9): 1295-1296.

|

| [7] |

CHARLES D, JAIN K, LAUTER K.Signatures for network coding[J]. International Journal of Information and Coding Theory, 2009, 1(1): 3-14.

|

| [8] |

罗海,王彩芬,冯帆,等. 多源网络编码同态签名方案[J]. 计算机应用研究,2011,28(4):73-77.

|

| [9] |

严文杰. 网络编码签名算法[D]. 武汉:武汉理工大学,2010.

|

| [10] |

李斌,白淑君,宋怀刚. 具备多级安全机制的在线数据库同态加密方案[J]. 信息网络安全,2014,(12):12-15.

|

| [11] |

王张宜,李波,张焕国. Hash函数的安全性研究[J]. 计算机工程与应用,2005,(12):18-19.

|

| [12] |

曾丽华,熊璋,张挺. Key值更新随机Hash锁对RFID安全隐私的加强[J]. 计算机工程,2007,33(3):151-153.

|

), CHENG Jiu-jun1,2, LIAO Jing-xue1,2, SHAO Jian-yu1,2

), CHENG Jiu-jun1,2, LIAO Jing-xue1,2, SHAO Jian-yu1,2