信息网络安全 ›› 2020, Vol. 20 ›› Issue (10): 27-33.doi: 10.3969/j.issn.1671-1122.2020.10.004

一种数据中心网络节点的共享保护算法

- 1.空军工程大学信息与导航学院,西安 710077

2.空军工程大学研究生院,西安 710038

-

收稿日期:2020-07-19出版日期:2020-10-10发布日期:2020-11-25 -

通讯作者:刘奕 E-mail:sonys16@163.com -

作者简介:刘奕(1983—),女,江苏,博士研究生,主要研究方向为网络安全|李建华(1965—),男,陕西,教授,博士,主要研究方向为空天信息网络系统规划建设|陈玉(1984—),女,陕西,讲师,博士,主要研究方向为网络安全|齐子森(1983—),男,河北,副教授,博士,主要研究方向为通信信号处理 -

基金资助:国家自然科学基金(61871396)

A Shared Protection Algorithm for Data Center Network Nodes

LIU Yi1,2( ), LI Jianhua1, CHEN Yu2, QI Zisen1

), LI Jianhua1, CHEN Yu2, QI Zisen1

- 1. Information and Navigation College, Air Force Engineering University, Xi’an 710077, China

2. Graduate College, Air Force Engineering University, Xi’an 710038, China

-

Received:2020-07-19Online:2020-10-10Published:2020-11-25 -

Contact:LIU Yi E-mail:sonys16@163.com

摘要:

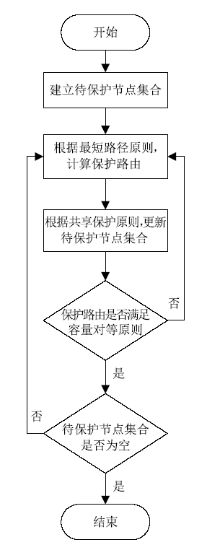

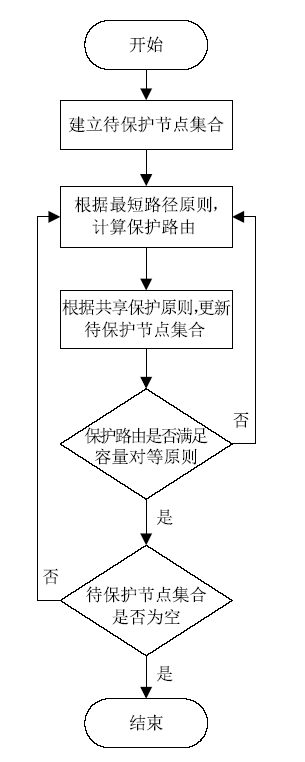

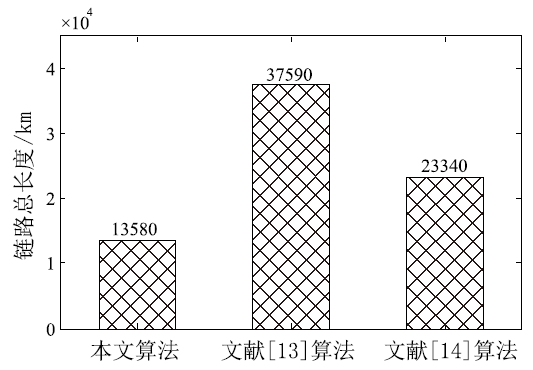

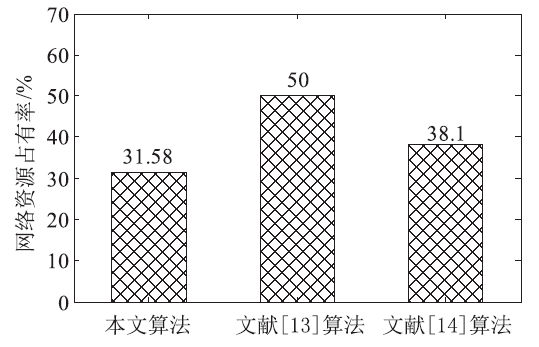

针对数据中心网络可生存性问题,文章提出一种数据中心重要网络节点的共享保护算法。算法首先搜索出易发生故障的待保护节点;然后根据最短路径原则和共享保护原则建立保护路由,并检测当前保护路由已包含的待保护节点,避免重复保护,提高网络资源利用率;最后根据容量对等原则,判断当前保护路由与工作路由的数据容量关系,通过增加链路的方式,确保保护路由容量不小于工作路由容量,保证网络故障时数据能够正常有效传输,提高数据中心网络的实时响应能力。仿真结果表明,文章算法建立的保护路由数量和链路长度均较少,在保障数据中心不受故障节点影响、数据正常有效传输的基础上,降低了保护路由的资源消耗,提高了数据中心网络的可生存性。

中图分类号:

引用本文

刘奕, 李建华, 陈玉, 齐子森. 一种数据中心网络节点的共享保护算法[J]. 信息网络安全, 2020, 20(10): 27-33.

LIU Yi, LI Jianhua, CHEN Yu, QI Zisen. A Shared Protection Algorithm for Data Center Network Nodes[J]. Netinfo Security, 2020, 20(10): 27-33.

表1

本文算法涉及的数学符号及其含义

| 符号 | 含义 |

|---|---|

| ${{l}_{i}}$ | 网络拓扑中链路${{e}_{i}}$的长度,${{e}_{i}}\in E$ |

| ${{c}_{i}}$ | 网络拓扑中链路${{e}_{i}}$的容量,$C=\left\{ {{c}_{1}},{{c}_{2}},\cdots ,{{c}_{N}} \right\}$,$N$表示网络链路总数 |

| $s$ | 一次数据传输请求的源节点,$s\in V$ |

| D | 一次数据传输请求的目的节点集合,$D\in V-s$ |

| J | 一次数据传输的链路请求总数,目的节点总数决定了链路请求总数 |

| dj | 一次数据传输请求里第j个链路请求的目的节点,${{d}_{j}}\in D$,j=1,2,…,J |

| $H$ | 一次数据传输请求的总数据量 |

| ${{h}_{j}}$ | 一次数据传输请求里第j个链路请求的数据量 |

| ${{R}_{s,D,H}}$ | 从s到D的一次数据传输请求,其数据量为$H$ |

| ${{r}_{s,{{d}_{j}},{{h}_{j}}}}$ | 从s到dj的第j个链路请求,其数据量为${{h}_{j}}$ |

| $W$ | R的工作路由集合,总数为? |

| ${{w}_{\tau }}$ | R的一条工作路由,${{w}_{\tau }}\in W$,τ =1,2,…,? |

| $M$ | $M=\{d_{\gamma }^{g},{{d}_{j}},l_{\gamma }^{g},{{h}_{\gamma }}\}$,表示数据传输请求中易受攻击而发生故障的重要网络节点dj的参数集合。其中,$d_{\gamma }^{g}$表示由于dj故障而待保护的网络节点,$l_{\gamma }^{g}$表示$d_{\gamma }^{g}$与dj之间的路由距离,${{h}_{\gamma }}$表示经过dj的链路的数据量 |

| ${{V}_{g}}$ | ${{V}_{g}}=\{d_{\gamma }^{g},l_{\gamma }^{g}\}$,表示待保护节点$d_{\gamma }^{g}$和相应保护路由距离$l_{\gamma }^{g}$的集合 |

| $P$ | 待保护节点的保护路由集合,$P=\left\{ {{p}_{1}},{{p}_{2}},\cdots ,{{p}_{O}} \right\}$,O表示保护路由总数 |

| $h_{\sigma }^{p}$ | 保护路由${{p}_{\sigma }}$的数据容量,$\sigma \text{=}1,2,\cdots ,O$ |

表3

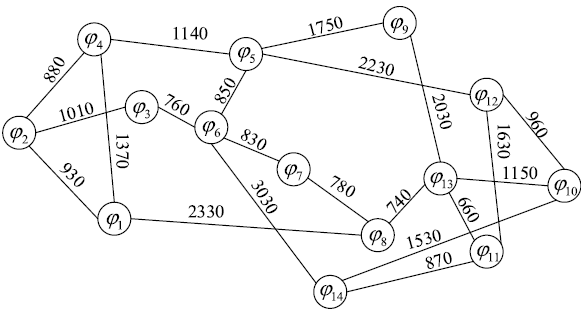

工作路由经过的节点

| 工作路由 | 经过的节点 |

|---|---|

| ${{w}_{\text{5}-1}}$ | ${{\varphi }_{5}}\to {{\varphi }_{4}}\to {{\varphi }_{1}}$ |

| ${{w}_{\text{5}-\text{2}}}$ | ${{\varphi }_{5}}\to {{\varphi }_{4}}\to {{\varphi }_{2}}$ |

| ${{w}_{5-\text{4}}}$ | ${{\varphi }_{5}}\to {{\varphi }_{4}}$ |

| ${{w}_{\text{5}-\text{6}}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}$ |

| ${{w}_{\text{5}-\text{10}}}$ | ${{\varphi }_{5}}\to {{\varphi }_{12}}\to {{\varphi }_{10}}$ |

| ${{w}_{\text{5}-\text{12}}}$ | ${{\varphi }_{5}}\to {{\varphi }_{12}}$ |

| ${{w}_{\text{5}-\text{13}}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{7}}\to {{\varphi }_{8}}\to {{\varphi }_{13}}$ |

| ${{w}_{\text{5}-\text{14}}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{14}}$ |

表4

各链路的数据容量

| 网络链路 | 数据容量 |

|---|---|

| ${{e}_{2-4}}$,${{e}_{7-\text{8}}}$,${{e}_{11-\text{14}}}$ | 1 |

| ${{e}_{1-2}}$,${{e}_{\text{2}-\text{3}}}$,${{e}_{\text{4}-\text{5}}}$,${{e}_{\text{5}-\text{9}}}$,${{e}_{\text{5}-\text{12}}}$,${{e}_{10-13}}$ | 2 |

| ${{e}_{1-\text{4}}}$,${{e}_{1-\text{8}}}$,${{e}_{\text{3}-\text{6}}}$,${{e}_{\text{9}-\text{13}}}$,${{e}_{10-\text{12}}}$ | 3 |

| ${{e}_{5-6}}$,${{e}_{8-13}}$,${{e}_{10-\text{14}}}$ | 4 |

| ${{e}_{\text{6}-\text{7}}}$,${{e}_{\text{6}-\text{14}}}$,${{e}_{11-\text{13}}}$,${{e}_{11-12}}$ | 5 |

表5

结合共享保护算法建立的保护路由

| 保护路由 | 经过的节点 | 数据容量 |

|---|---|---|

| ${{p}_{1}}$ | ${{\varphi }_{5}}\to {{\varphi }_{12}}\to {{\varphi }_{10}}\to {{\varphi }_{14}}$ | 2 |

| ${{p}_{2}}$ | ${{\varphi }_{5}}\to {{\varphi }_{9}}\to {{\varphi }_{13}}\to {{\varphi }_{11}}\to {{\varphi }_{14}}$ | 1 |

| ${{p}_{3}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{3}}\to {{\varphi }_{2}}\to {{\varphi }_{1}}$ | 2 |

表6

文献[13]算法建立的保护路由

| 保护路由 | 经过的节点 | 数据容量 |

|---|---|---|

| ${{p}_{1}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{7}}\to {{\varphi }_{8}}\to {{\varphi }_{13}}\to {{\varphi }_{10}}\to {{\varphi }_{12}}$ | 1 |

| ${{p}_{2}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{3}}\to {{\varphi }_{2}}\to {{\varphi }_{1}}$ | 2 |

| ${{p}_{3}}$ | ${{\varphi }_{5}}\to {{\varphi }_{4}}\to {{\varphi }_{2}}\to {{\varphi }_{3}}\to {{\varphi }_{6}}$ | 2 |

| ${{p}_{4}}$ | ${{\varphi }_{5}}\to {{\varphi }_{12}}\to {{\varphi }_{10}}\to {{\varphi }_{14}}$ | 2 |

| ${{p}_{5}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{3}}\to {{\varphi }_{2}}\to {{\varphi }_{4}}$ | 2 |

| ${{p}_{6}}$ | ${{\varphi }_{5}}\to {{\varphi }_{9}}\to {{\varphi }_{13}}\to {{\varphi }_{11}}\to {{\varphi }_{14}}$ | 2 |

| ${{p}_{7}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{14}}\to {{\varphi }_{10}}$ | 2 |

表7

文献[14]算法建立的保护路由

| 保护路由 | 经过的节点 | 数据容量 |

|---|---|---|

| ${{p}_{1}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{7}}\to {{\varphi }_{8}}\to {{\varphi }_{13}}\to {{\varphi }_{10}}$ | 1 |

| ${{p}_{2}}$ | ${{\varphi }_{5}}\to {{\varphi }_{9}}\to {{\varphi }_{13}}\to {{\varphi }_{11}}\to {{\varphi }_{14}}$ | 1 |

| ${{p}_{3}}$ | ${{\varphi }_{5}}\to {{\varphi }_{12}}\to {{\varphi }_{10}}\to {{\varphi }_{14}}$ | 2 |

| ${{p}_{4}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{14}}\to {{\varphi }_{10}}$ | 2 |

| ${{p}_{5}}$ | ${{\varphi }_{5}}\to {{\varphi }_{6}}\to {{\varphi }_{3}}\to {{\varphi }_{2}}\to {{\varphi }_{1}}$ | 2 |

| [1] | WEI Xianglin, CHEN Ming, FAN Jianghua, et al. Data Center Network Architecture[J]. Software Journal, 2013,24(2):295-316. |

| 魏祥麟, 陈鸣, 范建华, 等. 数据中心网络的体系结构[J]. 软件学报, 2013,24(2):295-316. | |

| [2] | RAMASWAMI R, SIVARAJAN K N, SASAKI G H. Optical Networks[M]. Amsterdam: Elsevier, 2010. |

| [3] | ABHISHEK R, TIPPER D, MEDHI D. Network Virtualization and Survivability of 5G Networks: Framework, Optimization Model, and Performance [C]//IEEE. 2018 IEEE Globecom Workshops (GC Wkshps), December 9-13, 2018, Abu Dhabi, United Arab Emirates. NJ: IEEE, 2019: 1-6. |

| [4] | XIAO Jie, WEN Hong, WU Bin, et al. Joint Design on DCN Placement and Survivable Cloud Service Provision over All-Optical Mesh Networks[J]. IEEE Transactions on Communications, 2014,62(1):235-245. |

| [5] | FRANGOUDIS P A, YALA L, KSENTINI A. CDN-as-a-Service Provision over a Telecom Operator's Cloud[J]. IEEE Transactions on Network & Service Management, 2017,14(3):702-716. |

| [6] | GU Feng, ALAZEMI H, RAYES A, et al. Survivable Cloud Networking Services [C]//IEEE. 2013 International Conference on Computing, Networking and Communications (ICNC), January 28-31, 2013, San Diego, CA, USA. NJ: IEEE, 2013: 1016-1020. |

| [7] | PENG Yuhuai, WANG Xiaojie, SHEN Dawei, et al. Design and Modeling of Survivable Network Planning for Software-defined Data Center Networks in Smart City[J]. International Journal of Communication Systems, 2018,31(16):1-14. |

| [8] |

TAKITA Y, HASHIGUCHI T, TAJIMA K, et al. Towards Seamless Service Migration in Network Re-optimization for Optically Interconnected Datacenters[J]. Optical Switching and Networking, 2017,23(3):241-249.

doi: 10.1016/j.osn.2016.11.002 URL |

| [9] | CHEN Tianping, MENG Xiangru, CUI Wenyan, et al. Active Service Drift Model Based on Situational Awareness of Network Survivability[J]. Journal of Air Force Engineering University: Natural Science Edition, 2015,16(6):64-68. |

| 陈天平, 孟相如, 崔文岩, 等. 基于网络可生存性态势感知的主动服务漂移模型[J]. 空军工程大学学报:自然科学版, 2015,16(6):64-68. | |

| [10] | QIN Yang, YE Yibing, YANG Weihong, et al. Multicast Routing and Recovery-based in Data Center Networks [C]//IEEE. 2015 10th International Conference on Communications & Networking in China, August 15-17, 2015, Shanghai, China. NJ: IEEE, 2016: 864-870. |

| [11] | MEIXNER C C, DIKBIYIK F, TORNATORE M, et al. Disaster-resilient Virtual-network Mapping and Adaptation in Optical Networks [C]//IEEE. 2013 17th International Conference on Optical Networking Design and Modeling (ONDM), April 16-19, 2013, Brest, France. NJ: IEEE, 2013: 107-112. |

| [12] | YANG Yuan, YIN Shan, GUO Bingli, et al. Data Center Networks Recovery for Large-scale Disasters in Optical Cloud Networks [C]//IEEE. 2016 15th International Conference on Optical Communications & Networks, September 24-27, 2016, Hangzhou, China. NJ: IEEE, 2016: 1-3. |

| [13] | MOHANDESPOUR M, KAMAL A E. Multicast 1+1 Protection: The Case for Simple Network Coding [C]//IEEE. 2015 International Conference on Computing, February 16-19, 2015, Garden Grove, CA, USA. NJ: IEEE, 2015: 853-857. |

| [14] | YANG Yuan. Research on Protection and Restoration Methods Based on Data Center Optical Network[D]. Beijing: Beijing University of Posts and Telecommunications, 2017. |

| 杨源. 基于数据中心光网络的保护恢复方法研究[D]. 北京:北京邮电大学, 2017. | |

| [15] | HU Yuxiang, LI Ziyong, HU Zongkui, et al. Software-defined Network Control Resource Optimization Mechanism Based on Traffic Engineering[J]. Journal of Electronics and Information, 2020,42(3):661-668. |

| 胡宇翔, 李子勇, 胡宗魁, 等. 基于流量工程的软件定义网络控制资源优化机制[J]. 电子与信息学报, 2020,42(3):661-668. |

| [1] | 郎为民, 马卫国, 张寅, 姚晋芳. 一种支持数据所有权动态管理的数据去重方案[J]. 信息网络安全, 2020, 20(6): 1-9. |

| [2] | 谢永恒, 冯宇波, 董清风, 王梅. 基于深度学习的数据接入方法研究[J]. 信息网络安全, 2019, 19(9): 36-40. |

| [3] | 张晔, 尚进, 蒋东毅. 云数据中心网络安全服务架构的研究与实践[J]. 信息网络安全, 2016, 16(9): 98-103. |

| [4] | 李宏军, 郎为民, 邓刚. 一种高效的大数据中心完整性检查方案研究[J]. 信息网络安全, 2016, 16(5): 1-8. |

| [5] | 郎为民, 陈凯. 一种基于映射版本表格的动态多副本可证明数据持有方案研究[J]. 信息网络安全, 2016, 16(1): 18-23. |

| [6] | 袁慧萍. 银行数据中心信息安全等级保护研究与实践[J]. 信息网络安全, 2015, 15(4): 86-89. |

| [7] | 王迪;马亚东. 共享数据中心的访问控制与安全审计技术研究[J]. , 2013, 13(10): 0-0. |

| [8] | 蔡超雄;胡浩强;郑桂阳;赵克勤. 构建安全的数据备份恢复中心[J]. , 2012, 12(Z): 0-0. |

| [9] | 朱峰. 虚拟社会防控体系研究[J]. , 2012, 12(8): 0-0. |

| [10] | 郭春梅;张如辉;毕学尧. SDN网络技术及其安全性研究[J]. , 2012, 12(8): 0-0. |

| [11] | 侯丽波. 基于容忍入侵的网络安全防护系统设计与分析[J]. , 2012, 12(5): 0-0. |

| [12] | 张剑寒;聂元铭. 数据中心安全防护技术分析[J]. , 2012, 12(3): 0-0. |

| [13] | 肖革新;马家奇. 公共卫生数据中心存储系统设计思路与实践探讨[J]. , 2012, 12(2): 0-0. |

| [14] | 田勇;孙舟;施越;喻建. 构建证券行业虚拟化数据中心基础架构的信息安全研究[J]. , 2012, 12(12): 0-0. |

| [15] | 黄建文;田宏强;裴健. 运营商用户数据安全防护体系的探索与实践[J]. , 2012, 12(12): 0-0. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||