信息网络安全 ›› 2018, Vol. 18 ›› Issue (11): 40-48.doi: 10.3969/j.issn.1671-1122.2018.11.006

一种基于联络信号的物联网安全身份认证方法

陈付龙1,2( ), 张紫阳1,2, 王涛春1,2, 谢冬1,2

), 张紫阳1,2, 王涛春1,2, 谢冬1,2

- 1. 网络与信息安全安徽省重点实验室,安徽芜湖 241002

2. 安徽师范大学计算机与信息学院,安徽芜湖 241002

-

收稿日期:2018-08-11出版日期:2018-11-10发布日期:2020-05-11 -

作者简介:作者简介:陈付龙(1978—),男,安徽,教授,博士,主要研究方向为网络与信息安全、嵌入式与普适计算;张紫阳(1989—),男,安徽,硕士研究生,主要研究方向为物联网安全;王涛春(1979—),男,安徽,副教授,博士,主要研究方向为隐私保护、无线传感器网络和群智感知;谢冬(1987—),男,安徽,讲师,博士,主要研究方向为密码学。

-

基金资助:国家自然科学基金[61572036,61772034]

A Kind of Secure Identity Authentication Method Based on Contact Signals for Internet of Things

Fulong CHEN1,2( ), Ziyang ZHANG1,2, Taochun WANG1,2, Dong XIE1,2

), Ziyang ZHANG1,2, Taochun WANG1,2, Dong XIE1,2

- 1. Anhui Provincial Key Laboratory of Network and Information Security, Wuhu Anhui 241002, China

2. School of Computer and Information, Anhui Normal University, Wuhu Anhui 241002, China

-

Received:2018-08-11Online:2018-11-10Published:2020-05-11

摘要:

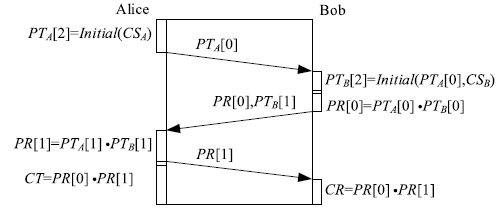

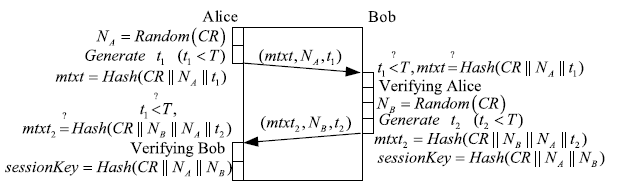

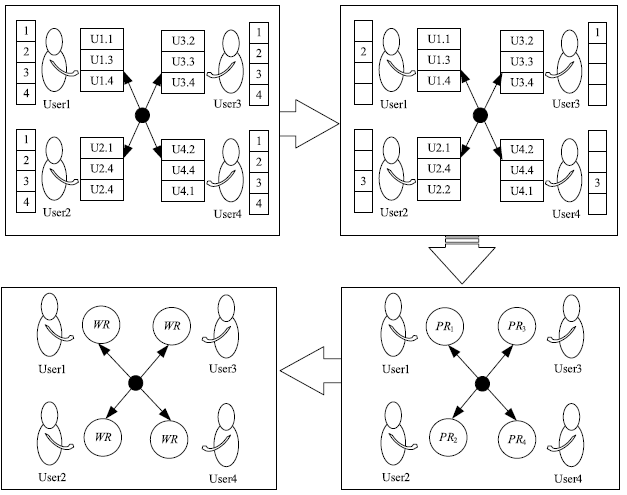

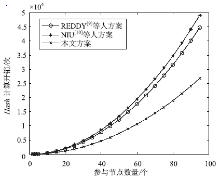

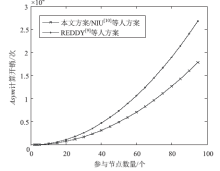

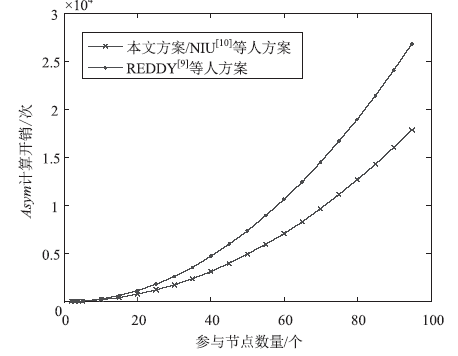

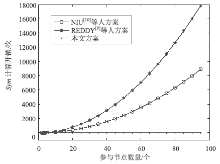

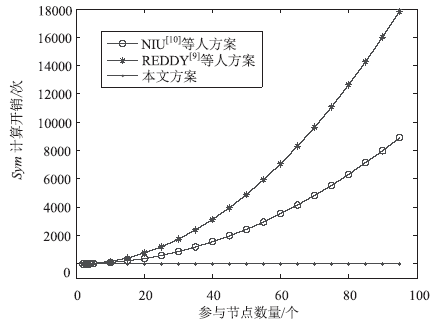

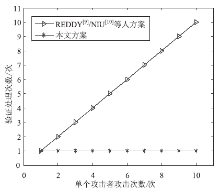

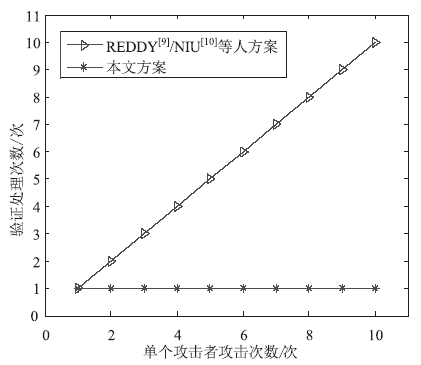

节点身份认证是物联网安全首要环节,物联网环境常涉及多个节点之间的身份认证,一般物联网身份认证方法局限于两方身份认证。文章提出一种基于联络信号的物联网安全身份认证方法,该方法使用安全多方计算方法对联络信号信息匿名,完成联络信号协商,使用椭圆曲线加密算法对摘要信息签名及签名验证。文章还设计了安全多方身份认证机制,完成多个节点之间双向身份认证。相对于SMAOnEcc协议和NUASABEcc协议,该方法在通信量和计算花费方面更具优势。

中图分类号:

引用本文

陈付龙, 张紫阳, 王涛春, 谢冬. 一种基于联络信号的物联网安全身份认证方法[J]. 信息网络安全, 2018, 18(11): 40-48.

Fulong CHEN, Ziyang ZHANG, Taochun WANG, Dong XIE. A Kind of Secure Identity Authentication Method Based on Contact Signals for Internet of Things[J]. Netinfo Security, 2018, 18(11): 40-48.

表2

符号及说明

| 符号 | 说明 |

|---|---|

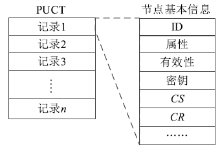

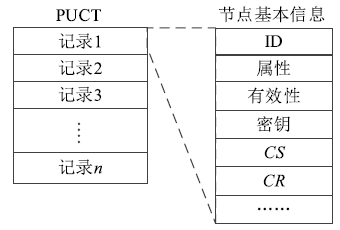

| ID | 节点ID |

| Hash() | 哈希计算函数 |

| Send(m) | 发送消息数据m |

| Receive(m) | 接收消息数据m |

| (pk,sk) | 密钥对 |

| Sym | 对称加解密 |

| Asym | 签名或验证签名 |

| ECCMod | 椭圆曲线加密算法的模乘运算 |

| Random(Num) | 产生一个小于Num的随机数 |

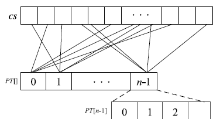

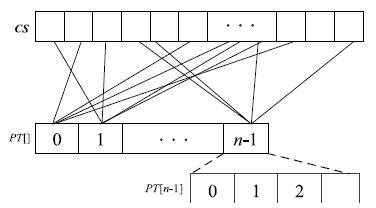

| Initial(CS) | 对CS初始化 |

| EA_pk(m) | 节点A对消息m安全计算,包括签名、验证签名 |

| Credential | 身份合法凭据,是信号协商计算结果,记为CR |

| Properties | 节点特征属性,如某节点的地理位置、节点功能等 |

| T | 节点发送请求次数,如果大于阈值T,则请求无效 |

| • | 一种计算方法,如加法、乘法或其他复杂计算,重复计算时用∑表示 |

| [1] | LUO Xun, YAN Chenhua.Research and Design on Security System of Wireless Mesh Network[J]. Netinfo Security, 2015, 15(6): 61-66. |

| 罗旬,严承华. 无线Mesh网络安全体系研究与设计[J]. 信息网络安全,2015,15(6):61-66. | |

| [2] | ZHANG Mingde, ZHENG Xuefeng, LV Shuwang, et al.Research on Trust Degree of Authentication[J]. Computer Science, 2011, 38(11): 43. |

| [3] | PENG Kunlun, PENG Wei, WANG Dongxia, et al.Research Survey on Security Issues in Cyber-physical Systems[J]. Netinfo Security, 2016, 16(7): 20-28. |

| 彭昆仑,彭伟,王东霞,等. 信息物理融合系统安全问题研究综述[J]. 信息网络安全,2016,16(7):20-28. | |

| [4] | MAHALLE N, ANGGOROJATI B, PRASAD N R, et al. Identity Authentication and Capability Based Access Control (IACAC) for the Internet of Things[EB/OL]. , 2018-4-11. |

| [5] | ZHANG Yuting, YAN Chenhua, WEI Yuren.Research on Security of IoT Perception Layer Based on Node Authentication[J]. Netinfo Security, 2015, 15(11): 27-32. |

| 张玉婷,严承华,魏玉人. 基于节点认证的物联网感知层安全性问题研究[J]. 信息网络安全,2015,15(11):27-32. | |

| [6] | ZHANG Qiyuan, ZHOU Xuehai, YANG Feng.Distributed Node Authentication in Wireless Sensor Networks[C]//IEEE. 5th International Conference on Wireless Communications, Networking and Mobile Computing, September 24-26, 2009, Beijing, China. New Jersey: IEEE, 2009: 1-4. |

| [7] | ZHOU Jun, CAO Zhenfu, DONG Xiaolei, et al.Security and Privacy for Cloud-Based IoT: Challenges[J]. IEEE Communications Magazine, 2017, 55(1): 26-33. |

| [8] | FARASH M S, TURKANOVIĆ M, KUMARI S, et al.An Efficient User Authentication and Key Agreement Scheme for Heterogeneous Wireless Sensor Network Tailored for the Internet of Things Environment[J]. Ad Hoc Networks, 2016, 36(P1): 152-176. |

| [9] | REDDY A G, DAS A K, YOON E J, et al. A Secure Anonymous Authentication Protocol for Mobile Services on Elliptic Curve Cryptography[EB/OL]. , 2018-4-11. |

| [10] | NIU Jianwei, LI Xiong.A Novel User Authentication Scheme with Anonymity for Wireless Communications[J]. Security and Communication Networks, 2014, 7(10): 1467-1476. |

| [11] | SOOD S K.An Improved and Secure Smart Card Based Dynamic Identity Authentication Protocol[J]. International Journal of Network Security, 2012, 14(1): 39-46. |

| [12] | SMART N P.Cryptography Made Simple[J]. Information Security & Cryptography, 2016, 46(12): 96-99. |

| [13] | DU Wenliang, ATALLAH M J.Secure Multi-party Computation Problems and Their Applications: a Review and Open Problems[C]//ACM. 2001 Workshop on New Security Paradigms, September 10-13, 2001, Cloudcroft, New Mexico. New York: ACM, 2001: 13-22. |

| [14] | DU Wenliang, ZHAN Zhijun.A Practical Approach to Solve Secure Multi-party Computation Problems[C]//ACM. 2002 Workshop on New Security Paradigms, September 23-26, 2002, Virginia Beach, Virginia. New York: ACM, 2002: 127-135. |

| [15] | ATALLAH M J, DU Wenliang.Secure Multi-party Computational Geometry[C]//Springer. 2001 Workshop on Algorithms and Data Structures, August 8-10, 2001, Providence, RI, USA. Heidelberg: Springer, 2001: 165-179. |

| [16] | LUO Yonglong, HUANG Liusheng, ZHONG Hong.Secure Two-party Point-circle Inclusion Problem[J]. Journal of Computer Science and Technology, 2007, 22(1): 88-91. |

| [17] | KILINÇ H, KÜPÇÜ A. Optimally Efficient Multi-party Fair Exchange and Fair Secure Multi-party Computation[EB/OL]. , 2018-4-12. |

| [1] | 刘晓芬, 陈晓峰, 连桂仁, 林崧. 基于d级单粒子的可认证多方量子秘密共享协议[J]. 信息网络安全, 2020, 20(3): 51-55. |

| [2] | 唐春明, 林旭慧. 隐私保护集合交集计算协议[J]. 信息网络安全, 2020, 20(1): 9-15. |

| [3] | 张富友, 王琼霄, 宋利. 基于生物特征识别的统一身份认证系统研究[J]. 信息网络安全, 2019, 19(9): 86-90. |

| [4] | 张顺, 陈张凯, 梁风雨, 石润华. 基于Bell态的量子双向身份认证协议[J]. 信息网络安全, 2019, 19(11): 43-48. |

| [5] | 张敏, 许春香, 黄闽英. 远程医疗环境下面向多服务器的轻量级多因子身份认证协议研究[J]. 信息网络安全, 2019, 19(10): 42-49. |

| [6] | 胡卫, 吴邱涵, 刘胜利, 付伟. 基于国密算法和区块链的移动端安全eID及认证协议设计[J]. 信息网络安全, 2018, 0(7): 7-9. |

| [7] | 游林, 梁家豪. 基于同态加密与生物特征的安全身份认证研究[J]. 信息网络安全, 2018, 0(4): 1-8. |

| [8] | 魏占祯, 王守融, 李兆斌, 李伟隆. 基于OpenFlow的SDN终端接入控制研究[J]. 信息网络安全, 2018, 0(4): 23-31. |

| [9] | 孙子文, 李富. 基于HMM与D-S证据理论的手势身份认证方法[J]. 信息网络安全, 2018, 18(10): 17-23. |

| [10] | 亢保元, 王佳强, 邵栋阳, 李春青. 一种适用于异构Ad Hoc无线传感器网络的身份认证与密钥共识协议[J]. 信息网络安全, 2018, 0(1): 23-30. |

| [11] | 武传坤, 张磊, 李江力. 物联网设备信任体系架构与轻量级身份认证方案设计[J]. 信息网络安全, 2017, 17(9): 16-20. |

| [12] | 张曼, 咸鹤群, 张曙光. 基于重力传感器的身份认证技术研究[J]. 信息网络安全, 2017, 17(9): 58-62. |

| [13] | 赵凯利, 李丹仪, 李强, 马存庆. 基于智能移动终端密码模块的身份认证方案实现[J]. 信息网络安全, 2017, 17(9): 107-110. |

| [14] | 周健, 孙丽艳, 段爱华, 施文君. 空间自组织网络区域自治身份认证管理方案研究[J]. 信息网络安全, 2017, 17(8): 45-52. |

| [15] | 刘川葆, 陈明志, 林伟宁, 冯映燕. HCE模式下一种基于零知识证明的身份认证方法[J]. 信息网络安全, 2017, 17(6): 68-74. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||