信息网络安全 ›› 2015, Vol. 15 ›› Issue (6): 26-32.doi: 10.3969/j.issn.1671-1122.2015.06.005

一种电路域加密通信方案

- 中国科学院信息工程研究所,北京 100093

-

收稿日期:2015-03-09出版日期:2015-06-20发布日期:2018-07-16 -

作者简介:作者简介: 李远(1990-),女,安徽,硕士研究生,主要研究方向:信息安全;周卫华(1976-),男,山东,高级工程师,博士,主要研究方向:专用移动通信;单旭(1989-),男,山东,助理工程师,硕士,主要研究方向:加密通信。

-

基金资助:国家863科技计划[2015AA01A706];中科院“百人计划”[Y3Y0011104]

An Encryption Communication Scheme Based on Hardware in Circuit-Switched Domain

LI Yuan( ), ZHOU Wei-hua, SHAN Xu

), ZHOU Wei-hua, SHAN Xu

- Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100093, China

-

Received:2015-03-09Online:2015-06-20Published:2018-07-16

摘要:

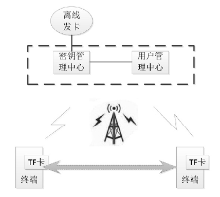

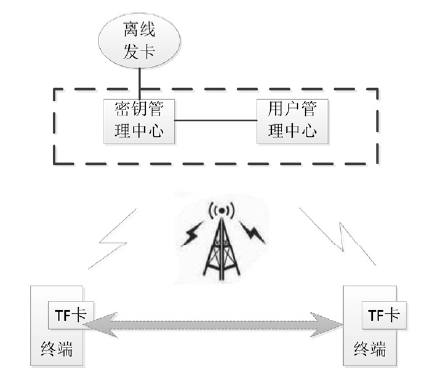

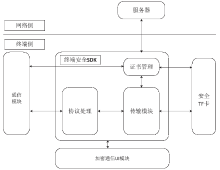

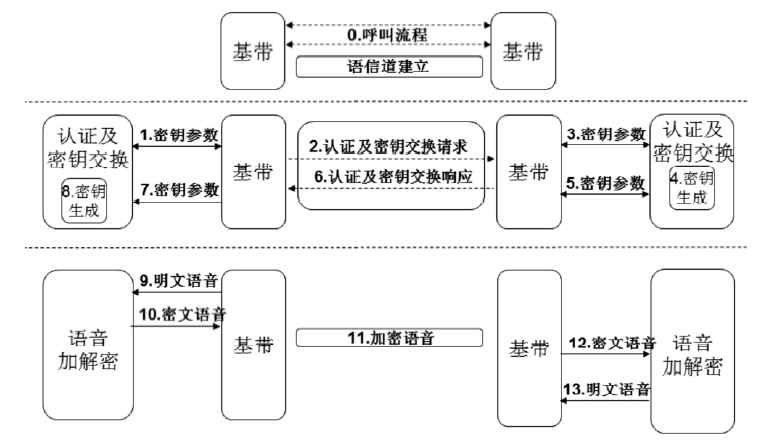

从20世纪20年代现代移动通信技术诞生起,移动通信技术的迅速发展和广泛应用给人们的生活带来了极大的便利,移动通信网络的应用已深入到社会的方方面面。但是,这也带来许多安全隐患。由于空口传输的开放性使得其易被窃听等原因,移动通信安全已经成为人们关注的热点问题。为了加强现代移动通信系统的安全性,文章提出了一种电路域的加密通信方案,包括适用于电路域加密的轻量级证书,基于安全TF卡的语音加解密系统,在智能手机上实现的模块设计、状态机设计等。方案综合考虑了安全性和可用性,在电路域这种带宽较小且误码率较高的环境下,以尽可能小的代价完成身份认证和密钥协商,并最终实现加密通信。实验证明,此方案在Android平台实现后,使得需要加密通信的用户能够互相添加对方至加密通讯录,并进行加密短信和加密通话。其中加密通话能在通话开始时以合理的时延为代价,完成身份认证和密钥协商。性能测试表明,加密对通话的时延和失真影响在可以接收的范围内。

中图分类号:

引用本文

李远, 周卫华, 单旭. 一种电路域加密通信方案[J]. 信息网络安全, 2015, 15(6): 26-32.

LI Yuan, ZHOU Wei-hua, SHAN Xu. An Encryption Communication Scheme Based on Hardware in Circuit-Switched Domain[J]. Netinfo Security, 2015, 15(6): 26-32.

| [1] | 杨于村, 季新生, 冯穗力, 等. 移动通信端到端语音传输安全问题与对策分析[J]. 通信技术, 2008, 41(11): 144-146. |

| [2] | 梁鸿斌. 3G 系统语音保密通信技术研究[J]. 通信技术, 2010 (5): 114-115. |

| [3] | 王秀翠. 数据加密技术在计算机网络通信安全中的应用[J]. 电子世界, 2011, 10(3):149-150. |

| [4] | 夏美凤, 施鸿宝. 基于数据加密的网络通信系统安全模型与设计[J]. 计算机工程, 2001, 27(10):117-118. |

| [5] | 陈广辉, 李方伟, 李朔. 适用于移动通信系统的公钥加密认证方案[J]. 电子科技大学学报, 2005, 34(2):183-185. |

| [6] | 越敏, 李方伟. 一种适用于移动通信的公钥加密认证方案[J]. 电子技术应用, 2007, 33(5):151-152. |

| [7] | 杨于村. 基于公众移动通信网的端到端加密语音传输技术研究[D]. 广州:华南理工大学, 2009. |

| [8] | 马锁堂. 第三代移动通信系统中加密与认证算法的分析及仿真[D]. 成都:电子科技大学, 2002. |

| [9] | 王榕. 公众移动网端到端加密通信的密钥管理机制研究[D]. 北京:北京邮电大学, 2013. |

| [10] | 苗健. 移动3G系统的安全通信加密研究[J]. 电子技术与软件工程, 2015, 26(2):17-26. |

| [11] | 孙奕. Android安全保护机制及解密方法研究[J]. 信息网络安全, 2013, (1):71-74. |

| [12] | 陆继翔, 李映. Android移动设备数据加密机制[J]. 无线互联科技, 2013, (6):169-170. |

| [13] | Abadi M, Fournet C, Abadi M, et al.Mobile values, new names, and secure communication[C]// Proceedings of the 28th ACM Symposium on Principles of Programming Languages (POPL'01). 2001, 36(3):104-115. |

| [14] | Dolev S, Gilbert S, Guerraoui R, et al.Secure Communication Over Radio Channels[C]//Proceedings of Annual Symposium on Principles of Distributed Computing, 2008, (4):105-114. |

| [15] | Fujisaki E, Okamoto T.Secure Integration of Asymmetric and Symmetric Encryption Schemes[J]. Journal of Cryptology, 2013, 26(1):80-101. |

| [16] | Lindell Y, Pinkas B.An Efficient Protocol for Secure Two-Party Computation in the Presence of Malicious Adversaries[J]. Journal of Cryptology, 2014, 28(2):312-350. |

| [17] | etinkaya E K, Broyles D, Dandekar A, et al. Modelling communication network challenges for Future Internet resilience, survivability, and disruption tolerance: a simulation-based approach[J]. Telecommunication Systems, 2013, 52(2):751-766. |

| [18] | Delgado-Mohatar O, Fúster-Sabater A, Sierra J M.A light-weight authentication scheme for wireless sensor networks[J]. Ad Hoc Networks, 2011, 9(5): 727-735. |

| [19] | Kamto J, Qian L, Fuller J, et al.Light-weight key distribution and management for advanced metering infrastructure[C]//GLOBECOM Workshops (GC Wkshps), 2011 IEEE. Berlin: IEEE, 2011: 1216-1220. |

| [20] | Fouda M M, Fadlullah Z M, Kato N, et al.Towards a light-weight message authentication mechanism tailored for smart grid communications[C]//Computer Communications Workshops (INFOCOM WKSHPS), 2011 IEEE Conference on. Texas: IEEE, 2011: 1018-1023. |

| [21] | Boloursaz M, Hadavi A H, Kazemi R, et al.Secure data communication through GSM Adaptive Multi Rate voice channel[C]//Telecommunications (IST), 2012 Sixth International Symposium on. Cancun: IEEE, 2012: 1021-1026. |

| [22] | Aiqun, Hu, Tao, et al. Security Service Technology for Mobile Networks[J]. ZTE Technology Journal, 2011,11(3):49-54. |

| [23] | Technology S. Advanced Encryption Standard (AES) Ciphersuites for Transport Layer[J]. National Institute of Standards and Technology (NIST), 2002, 29(8):2200-2203. |

| [24] | Katugampala N N, Al-Naimi K T, Villette S, et al. Real time end to end secure voice communications over gsm voice channel[C]//13th European signal processing conference. Nice: Springer-France, 2005: 27-31. |

| [25] | Bailey D, Campagna M, Dugal R, et al.AES-CCM Elliptic Curve Cryptography (ECC) Cipher Suites for TLS[J]. Netze H. Mobile Multicast Sender Support in Proxy Mobile IPv6 (PMIPv6) Domains[J]. Heise Zeitschriften Verlag, 2014, 51(2):189-194. |

| [26] | 张建标, 李波, 李志鹏. 一种基于智能卡和动态密码的远程认证方案[C]//Proceedings of 2010 Asia-Pacific Conference on Information Theory (APCIT 2010). Shanghai: APCIT,2010: 43-52. |

| [27] | 唐就全. WCDMA 网络管理关键技术研究[D]. 上海:上海交通大学, 2006. |

| [28] | 杨于村, 冯穗力, 季新生, 等. 加密语音在 GSM 话音业务信道传输的一种实现方法[J]. 重庆邮电大学学报: 自然科学版, 2009,(5): 578-583. |

| [29] | 李乃志, 朱晖, 袁坚. 基于TFO 的移动话音安全传输应用研究[J]. 通信技术, 2012, 45(2): 22-24. |

| [30] | 刘昌平, 范明钰, 王光卫, 等. Android 手机的轻量级访问控制[J]. 计算机应用研究, 2010 (7): 2611-2613. |

| [31] | 卿斯汉. 安全协议的设计与逻辑分析[J]. 软件学报, 2003, 14(7): 1300-1309. |

| [32] | 郑宇, 何大可, 梅其祥. 基于自验证公钥的 3G 移动通信系统认证方案[J]. 计算机学报, 2005, 28(8): 1327-1332. |

| [33] | 武晓华,王劲林.一种基于公钥加密的移动通信认证协议[C]//2006 通信理论与技术新进展——第十一届全国青年通信学术会议论文集.北京:人民教育出版社, 2006: 152-162. |

| [34] | 刘衍斐. 基于移动通信网的端到端加密终端研究与实现[D]. 北京:邮电大学,2009. |

| [35] | 金堃. 移动通信网中的端到端语音加密技术研究[D]. 武汉:华中科技大学, 2012. |

| [36] | 董小平. 基于手机通话安全的加密技术研究与分析[D]. 武汉:湖北大学, 2013. |

| [1] | 李增鹏, 王思旸, 王梅. 隐私保护近邻检测研究[J]. 信息网络安全, 2024, 24(6): 817-830. |

| [2] | 欧阳梦迪, 孙钦硕, 李发根. SM9加密算法的颠覆攻击与改进[J]. 信息网络安全, 2024, 24(6): 831-842. |

| [3] | 李强, 沈援海, 刘天旭, 黄晏瑜, 孙建国. 面向尺寸模式保护的高效对称可搜索加密方案[J]. 信息网络安全, 2024, 24(6): 843-854. |

| [4] | 郭瑞, 杨鑫, 王俊茗. 基于区块链的可验证可撤销属性加密方案[J]. 信息网络安全, 2024, 24(6): 863-878. |

| [5] | 叶清, 何俊霏, 杨智超. 基于格的可搜索公钥加密研究进展[J]. 信息网络安全, 2024, 24(6): 903-916. |

| [6] | 顾国民, 陈文浩, 黄伟达. 一种基于多模型融合的隐蔽隧道和加密恶意流量检测方法[J]. 信息网络安全, 2024, 24(5): 694-708. |

| [7] | 石润华, 邓佳鹏, 于辉, 柯唯阳. 基于量子行走公钥加密的电子投票方案[J]. 信息网络安全, 2024, 24(5): 732-744. |

| [8] | 刘峰, 江佳齐, 黄灏. 面向加密货币交易介质及过程的安全综述[J]. 信息网络安全, 2024, 24(3): 330-351. |

| [9] | 宋玉涵, 祝跃飞, 魏福山. 一种基于AdaBoost模型的区块链异常交易检测方案[J]. 信息网络安全, 2024, 24(1): 24-35. |

| [10] | 赖成喆, 赵益宁, 郑东. 基于同态加密的隐私保护与可验证联邦学习方案[J]. 信息网络安全, 2024, 24(1): 93-105. |

| [11] | 刘芹, 王卓冰, 余纯武, 王张宜. 面向云安全的基于格的高效属性基加密方案[J]. 信息网络安全, 2023, 23(9): 25-36. |

| [12] | 周权, 陈民辉, 卫凯俊, 郑玉龙. 基于SM9的属性加密的区块链访问控制方案[J]. 信息网络安全, 2023, 23(9): 37-46. |

| [13] | 石润华, 谢晨露. 云边缘环境中基于属性加密的可验证EMR外包解决方案[J]. 信息网络安全, 2023, 23(7): 9-21. |

| [14] | 李增鹏, 王梅, 陈梦佳. 新形态伪随机函数研究[J]. 信息网络安全, 2023, 23(5): 11-21. |

| [15] | 秦宝东, ,陈从正, ,何俊杰, 郑东. 基于可验证秘密共享的多关键词可搜索加密方案[J]. 信息网络安全, 2023, 23(5): 32-40. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||