信息网络安全 ›› 2016, Vol. 16 ›› Issue (1): 51-58.doi: 10.3969/j.issn.1671-1122.2016.01.010

基于DPI的即时通信软件协议分析与实现

- 北京邮电大学信息安全中心,北京100876

-

收稿日期:2015-07-28出版日期:2016-01-01发布日期:2020-05-13 -

作者简介:作者简介: 郑丽芬(1990-),女,海南,硕士研究生,主要研究方向为网络安全;辛阳(1977-),男,山东,副教授,博士,主要研究方向为移动通信网络安全、计算机网络安全。

网络电话(Voice over Internet Protocol,VoIP)技术是一种基于IP网络的语音传输技术,通过把语音等数据封装在IP数据包中进行实时传送,它可以传输语音、视频、传真及其他类型数据流,是互联网的一种扩展应用。VoIP支持的协议很多,现在使用较为广泛的是由国际电信联盟(ITU)提出的H.323标准协议和由Internet工程组(IETE)推出的SIP(Session Initiation Protocol)协议[22-26]。

-

基金资助:基金项目: 国家高技术研究发展计划(国家863计划)[2015AA016005]

Analysis and Implementation of QQ Software Protocol Based on DPI Technology

- Information Security Center, Beijing University of Posts and Telecommunications, Beijing 100876, China

-

Received:2015-07-28Online:2016-01-01Published:2020-05-13

摘要:

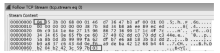

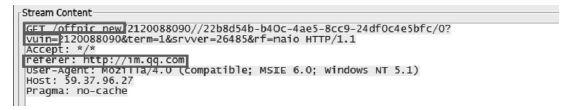

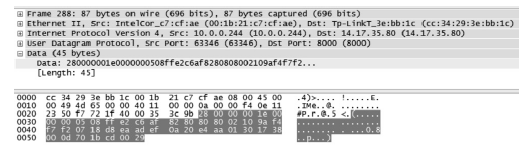

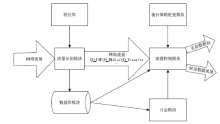

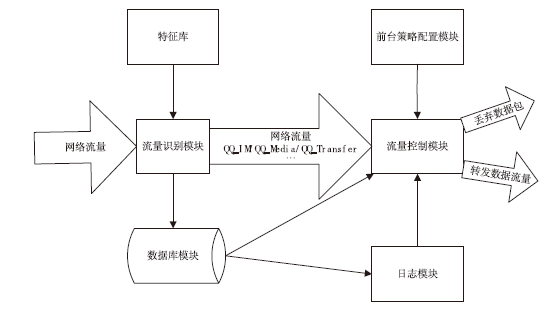

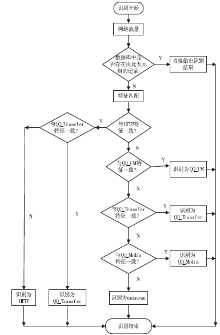

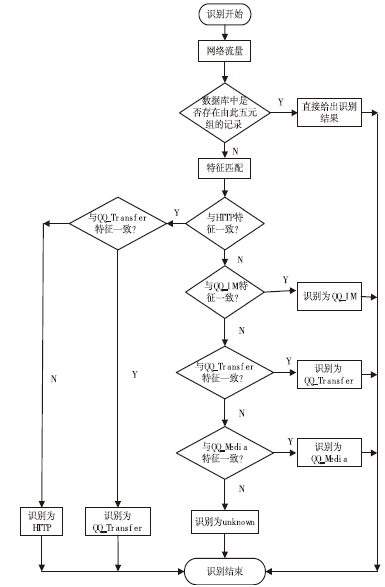

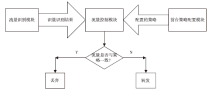

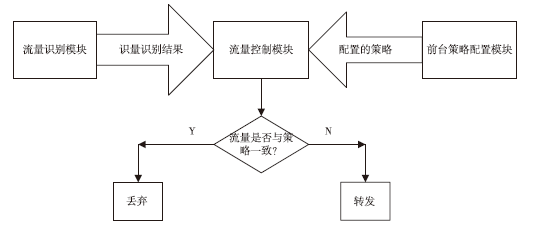

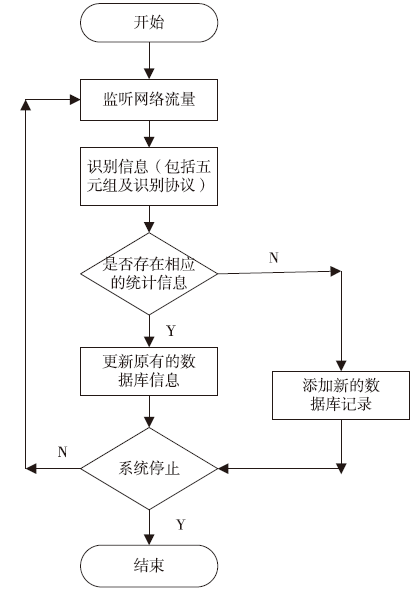

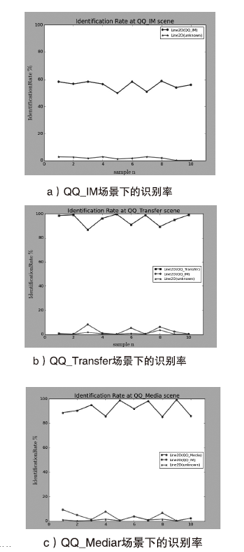

随着网络技术的快速发展,各种各样的即时通信软件数量急剧上升,给网络流量的有效管控带来了极大困难。文章基于DPI(深度包检测)技术对QQ软件的三种主要的业务流量进行分析并提出了一种具体的细分方案,并对QQ软件流量识别系统的各个模块进行了详细介绍,最后通过实验对其进行了有效性验证。验证结果表明该细分方案能够对QQ软件的流量进行有效的细分并能通过配置相应策略达到阻断通信的目的,为其他即时通信软件的协议分析提供了参考。

中图分类号:

引用本文

郑丽芬, 辛阳. 基于DPI的即时通信软件协议分析与实现[J]. 信息网络安全, 2016, 16(1): 51-58.

Lifen ZHENG, Yang XIN. Analysis and Implementation of QQ Software Protocol Based on DPI Technology[J]. Netinfo Security, 2016, 16(1): 51-58.

| [1] | 肖梅,辛阳. 基于朴素贝叶斯算法的VoIP流量识别技术研究[J]. 信息网络安全,2015(10):74-79. |

| [2] | 金婷,王攀,张顺颐,等.基于DPI和会话关联技术的QQ语音业务识别模型和算法[J].重庆邮电学报:自然科学版,2006,18(6):789-792. |

| [3] | 齐行程,刘文波.基于Netfilter L7-filter过滤系统的研究[J].电子科技,2011,24(3):31-33,37. |

| [4] | 贾堃,孙长宾,姜凌.基于QQ软件的通信原理分析[J].数字研究与应用,2014(4):108-109. |

| [5] | CHEN Xiaoxian, YUAN Zhenlong, XUE Yibo.PBC: A Novel Method for Identifying QQ Traffic[C]//International Conference on Computing, Networking & CommunicationsIn. August 19-21,2014 in Xiamen, China. Proceeding of IEEE ICNC, 2014. :787-791. |

| [6] | 李巍,李丽辉,李佳,等.远控型木马通信三阶段流量行为特征分析[J]. 信息网络安全,2015(5):10-15. |

| [7] | 陈磊. 基于QQ聊天程序的通信原理编程探讨[J].赤峰学院学报(科学教育版),2011,3(4):133-134. |

| [8] | 李晗. IP网络流量监测及用户行为分析[D].北京:北京邮电大学,2010. |

| [9] | 卞琛,于兴艳,修位蓉,等.基于MPLS VPN技术的网络监控系统分析与设计[J]. 信息网络安全,2015(5):28-33. |

| [10] | 刘胤. 深度包检测的研究与设计[D].贵阳:贵州大学,2008. |

| [11] | 吴倩. 基于DPI与DFI的流量识别与控制系统的设计与实现[D].成都:电子科技大学,2013. |

| [12] | 万兵,杨阳.VoIP流量监测技术的研究与应用[J].电信快报,2010(2):32-35. |

| [13] | 丁卫球. 基于网络行为特征的木马检测技术[D]. 南京:南京邮电大学,2013. |

| [14] | 杨俊. 移动P2P软件的下载调度与优化[D]. 武汉:华中科技大学,2013. |

| [15] | 葛潇逸. UDP网络流量的分类研究[D]. 呼和浩特:内蒙古大学,2013. |

| [16] | 张瀚. 基于DPI技术的P2P流量检测系统设计[D]. 北京:北京邮电大学,2013. |

| [17] | 文政. 基于混沌-支持向量机理论的网络流量预测[D]. 郑州:郑州大学,2012. |

| [18] | 贾艳艳. 基于被动测量的迅雷体系结构及下载策略研究[D]. 昆明:云南大学,2012. |

| [19] | 周东旭. Ares协议分析与流量检测机制研究[D]. 南京:南京邮电大学,2012. |

| [20] | 张小敏. 基于DPI的P2P流量识别方法研究[D]. 南京:南京邮电大学,2012. |

| [21] | 荣义昌. 基于PDNS的BitTorrent流量局域化算法的仿真与实现[D]. 武汉:华中科技大学,2011. |

| [22] | 杨东清. 计算机网络P2P流量的检测识别研究[D]. 昆明:云南大学,2011. |

| [23] | 雷蕾. 关于P2P流媒体流量识别的研究与实现[D]. 上海:华东师范大学,2008. |

| [24] | 王一. P2P流媒体监控平台的设计与实现[D]. 上海:上海交通大学,2008. |

| [25] | 张文. 局域网下针对P2P流量识别技术的研究与实现[D]. 济南:山东大学,2007. |

| [26] | 张海宁. 流量属性选择在P2P流量识别中的应用研究[D]. 北京:北京邮电大学,2008. |

| [27] | 陆晓雯. P2P流量识别与控制系统的设计研究[D]. 南京:南京理工大学,2008. |

| [28] | 任肖丽. P2P流量识别的研究与实现[D].上海:华东师范大学,2007. |

| [29] | 沈磊. P2P流量控制系统的研究与实现[D]. 成都:电子科技大学,2007. |

| [30] | 蔡向峰. 基于应用层的P2P流量识别研究[D]. 北京:北京邮电大学,2007. |

| [31] | 刘强. P2P流量监控技术研究与实现[D]. 北京:北京邮电大学 2007. |

| [1] | 黎琳, 李振寰, 常晓林, 韩臻. Caché数据库通讯协议安全性分析系统[J]. 信息网络安全, 2018, 18(4): 38-46. |

| [2] | 马跃鹏, 刘吉强, 王健. 基于缓存命中的DPI系统预处理方法[J]. 信息网络安全, 2016, 16(10): 69-75. |

| [3] | 杨新宇, 王健. 对微云的网络取证研究[J]. 信息网络安全, 2015, 15(3): 69-73. |

| [4] | . 网络协议分析系统的设计与实现[J]. , 2014, 14(7): 48-. |

| [5] | . 基于模糊测试的网络协议自动化漏洞挖掘工具设计与实现[J]. , 2014, 14(6): 23-. |

| [6] | 王晓楠;高天建;周英红;苏杭. 基于移动设备的主动式网络安全防护系统[J]. , 2013, 13(9): 0-0. |

| [7] | 姚永锋;梅瑞;梅越. 基于DPI的数据内容安全检测算法优化与实现[J]. , 2013, 13(7): 0-0. |

| [8] | 张龑;熊达鹏;李爱平. 基于WinPcap的多邮件并行还原技术设计与实现[J]. , 2012, 12(8): 0-0. |

| [9] | 方欣;万扬;文霞;郭彩云. 基于协议分析技术的网络入侵检测系统中DDoS攻击的方法研究[J]. , 2012, 12(4): 0-0. |

| [10] | 荆雪蕾;王翠. 网络用户的监控与管理[J]. , 2010, (6): 0-0. |

| [11] | 朱贺军;万月亮. 网络内容审计系统构建[J]. , 2010, (4): 0-0. |

| [12] | 蒋巍;蒋天发. 基于分布式数据安全入侵检测系统中误用检测算法研究[J]. , 2009, 9(6): 0-0. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||