信息网络安全 ›› 2018, Vol. 18 ›› Issue (8): 73-78.doi: 10.3969/j.issn.1671-1122.2018.08.010

非负矩阵分解算法优化及其在入侵检测中的应用

- 1. 北京交通大学电子信息工程学院,北京 100044

2. 广西密码学与信息安全重点实验室,广西桂林 541004

-

收稿日期:2017-12-10出版日期:2018-08-20发布日期:2020-05-11 -

作者简介:作者简介:张戈琳(1993—),女,内蒙古,硕士研究生,主要研究方向为网络入侵;李勇(1973—),男,山东,副教授,博士,主要研究方向为应用密码学、云计算与大数据安全等。

-

基金资助:国家自然科学基金面上项目[61472032];广西密码学与信息安全重点实验室研究课题[GCIS201609]

Non-negative Matrix Factorization Optimization and Its Application in Network Intrusion Detection

- 1. School of Electronic and Information Engineering, Beijing Jiaotong University, Beijing 100044, China

2. Guangxi Key Laboratory of Cryptography and Information Security, Guilin Guangxi 541004, China

-

Received:2017-12-10Online:2018-08-20Published:2020-05-11

摘要:

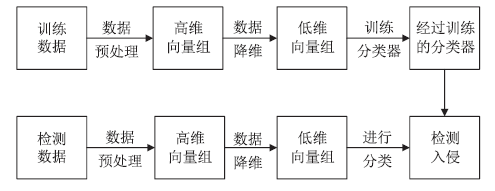

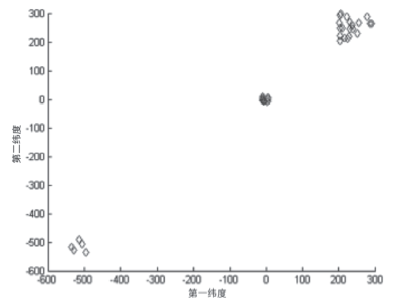

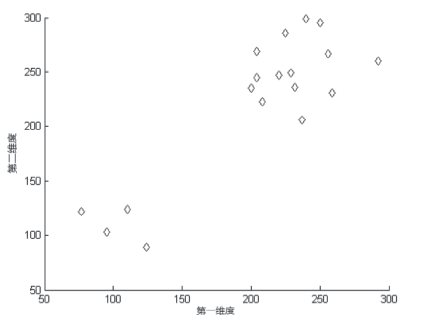

文章将NMF算法与主成分分析算法相结合,对NMF算法的初始化问题进行优化,并应用于入侵检测中。针对如何确定保留基的个数K和NMF矩阵初始化的问题,文章研究了改进后的NMF算法在网络入侵领域的应用。为实现定性分析,文章将KDD数据集记录从高维空间降至低维空间,然后在低维空间中展示数据特征。为实现定量分析,文章将数据通过SVM进行分类处理,生成检测报告,证明了改进后的NMF算法在检测率和效率上比原有算法有所提高。

中图分类号:

引用本文

张戈琳, 李勇. 非负矩阵分解算法优化及其在入侵检测中的应用[J]. 信息网络安全, 2018, 18(8): 73-78.

Gelin ZHANG, Yong LI. Non-negative Matrix Factorization Optimization and Its Application in Network Intrusion Detection[J]. Netinfo Security, 2018, 18(8): 73-78.

| [1] | LIU Jifen.Intrusion Detection Classification Method Based on Non-negative Matrix Factorization[J]. Computer Engineering and Applications, 2012, 48(30): 117-121. |

| 刘积芬. 非负矩阵分解降维的入侵检测方法[J]. 计算机工程与应用,2012,48(30):117-121. | |

| [2] | TANG Jian, SUN Chunlai, MAO Kefeng, et al.Network Intrusion Anomaly Detection Model Based on Dimension Reduction Strategy Using Principal Component Analysis and Mutual Information[J]. Netinfo Security, 2015, 15(9): 78-83. |

| 汤健,孙春来,毛克峰,等. 基于主元分析和互信息维数约简策略的网络入侵异常检测[J]. 信息网络安全,2015,15(9):78-83. | |

| [3] | JYOTHSNA V, PRASAD V V R. A Review of Anomaly Based Intrusion Detection Systems[J]. International Journal of Computer Applications, 2011, 28(7): 26-35. |

| [4] | QI Mingyu, LIU Ming, FU Yanming.Research on Network Intrusion Detection Using Support Vector Machines Based on Principal Component Analysis[J]. Netinfo Security, 2015, 15(2): 15-18. |

| 戚名钰,刘铭,傅彦铭. 基于PCA的SVM网络入侵检测研究[J]. 信息网络安全,2015,15(2):15-18. | |

| [5] | BI Zhanke, XU Shengli.Actuality and Development Trend of Intrusion Detection Technology[J]. Soft Ware Guide, 2010(11): 152-154. |

| 毕战科,许胜礼. 入侵检测技术的研究现状及其发展[J]. 软件导刊,2010(11):152-154. | |

| [6] | FODOR I K.A Survey of Dimension Reduction Techniques LLNL Technical [EB/OL]. , 2017-10-10. |

| [7] | LEE D, SEUNG H.Learning the Parts of Objects by Nonnegative Matrix Factorization[J]. Nature, 1999, 401(21): 788-791. |

| [8] | JU Yufang.Research of Text Clustering Based on NMF Algorithm[D]. XuZhou: China University of Mining and Technology, 2014. |

| 巨瑜芳. 基于NMF算法的文本聚类研究[D]. 徐州:中国矿业大学,2014. | |

| [9] | GAO Xin.The Research of SAR Image Target Recognition Method Based on NMF[D]. ChengDu: University of Electronic Science and Technology of China, 2013. |

| 高馨. 基于NMF的SAR图识像目标别方法研究[D]. 成都:电子科技大学,2013. | |

| [10] | HE Songhua, CHEN Qiao, DUAN Jiang, et al.The Spectral Prediction of Original Primary Pigment Based on Constrained Non-negative Matrix Factorization[J]. Spectroscopy and Spectral Analysis, 2016, 36(10): 3274-3279. |

| 何颂华,陈桥,段江,等. 基于有约束非负矩阵分解的原稿基色色料光谱预测方法[J]. 光谱学与光谱分析,2016,36(10):3274-3279. | |

| [11] | LV ZhiGao.Research on Non-negative Matrix Factorization Method and Its Application in Blind Source Separation[D]. WuHan: Wuhan University of Science and Technology, 2012. |

| 吕志高. 一种非负矩阵分解方法研究以及在盲源分离中的应用[D]. 武汉:武汉科技大学,2012. | |

| [12] | ZHANG Fengbin, GE Haiyang, YANG Ze.Optimization and Application of Non-negative Matrix Factorization in Immune Intrusion Detection[J]. Computer Engineering, 2016, 41(5): 173-178. |

| 张凤斌,葛海洋,杨泽. 非负矩阵分解在免疫入侵检测中的优化和应用[J]. 计算机工程,2016,41(5):173-178. | |

| [13] | LI Le, ZHANG Yujin.A Survey on Algorithms of Non-negative Matrix Factorization[J]. Acta Electronica Sinica, 2008, 36(4): 737-743. |

| 李乐,章毓晋. 非负矩阵分解算法综述[J]. 电子学报,2008,36(4):737-743. | |

| [14] | BAO Panqing, YANG Mingfu.Intrusion Detection Based on KPCA and SVM[J]. Computer Applications and Software, 2006, 23(2): 125-127. |

| 包潘晴,杨明福. 基于KPCA和SVM的网络入侵检测[J]. 计算机应用与软件,2006,23(2):125-127. | |

| [15] | GU Jun.Research on Intrusion Detection System Based on KPCA and SVM[J]. Computer Simulation, 2006, 23(2): 125-127. |

| 顾钧. 基于KPCA和SVM的网络入侵检测研究[J]. 计算机仿真,2010(7):105-107. | |

| [16] | KDD. KDD Cup 1999data [EB/OL]. , 2017-10-15. |

| [17] | LIN Weining, CHEN Mingzhi, ZHAN Yunqing, et al.Research on an Intrusion Detection Algorithm Based on PCA and Random-forest Classification[J]. Netinfo Security, 2017, 17(11): 50-54. |

| 林伟宁,陈明志,詹云清,等. 一种基于PCA和随机森林分类的入侵检测算法研究[J]. 信息网络安全,2017,17(11):50-54. |

| [1] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [2] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [3] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [4] | 黎水林, 祝国邦, 范春玲, 陈广勇. 一种新的等级测评综合得分算法研究[J]. 信息网络安全, 2020, 20(2): 1-6. |

| [5] | 罗文华, 许彩滇. 基于改进MajorClust聚类的网络入侵行为检测[J]. 信息网络安全, 2020, 20(2): 14-21. |

| [6] | 荆涛, 万巍. 面向属性迁移状态的P2P网络行为分析方法研究[J]. 信息网络安全, 2020, 20(1): 16-25. |

| [7] | 康健, 王杰, 李正旭, 张光妲. 物联网中一种基于多种特征提取策略的入侵检测模型[J]. 信息网络安全, 2019, 19(9): 21-25. |

| [8] | 裘玥. 大型体育赛事网络安全风险分析与评估[J]. 信息网络安全, 2019, 19(9): 61-65. |

| [9] | 冯文英, 郭晓博, 何原野, 薛聪. 基于前馈神经网络的入侵检测模型[J]. 信息网络安全, 2019, 19(9): 101-105. |

| [10] | 高孟茹, 谢方军, 董红琴, 林祥. 面向关键信息基础设施的网络安全评价体系研究[J]. 信息网络安全, 2019, 19(9): 111-114. |

| [11] | 陈良臣, 刘宝旭, 高曙. 网络攻击检测中流量数据抽样技术研究[J]. 信息网络安全, 2019, 19(8): 22-28. |

| [12] | 尚文利, 尹隆, 刘贤达, 赵剑明. 工业控制系统安全可信环境构建技术及应用[J]. 信息网络安全, 2019, 19(6): 1-10. |

| [13] | 饶绪黎, 徐彭娜, 陈志德, 许力. 基于不完全信息的深度学习网络入侵检测[J]. 信息网络安全, 2019, 19(6): 53-60. |

| [14] | 张可, 汪有杰, 程绍银, 王理冬. DDoS攻击中的IP源地址伪造协同处置方法[J]. 信息网络安全, 2019, 19(5): 22-29. |

| [15] | 倪一涛, 陈咏佳, 林柏钢. 基于自动解混淆的恶意网页检测方法[J]. 信息网络安全, 2019, 19(4): 37-46. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||