信息网络安全 ›› 2024, Vol. 24 ›› Issue (6): 817-830.doi: 10.3969/j.issn.1671-1122.2024.06.001

隐私保护近邻检测研究

- 1.泉城实验室,济南 250103

2.山东大学网络空间安全学院,青岛 266237

-

收稿日期:2024-04-20出版日期:2024-06-10发布日期:2024-07-05 -

通讯作者:王梅wangmeiz@sdu.edu.cn -

作者简介:李增鹏(1989—),男,山东,副研究员,博士,CCF会员,主要研究方向为同态加密与安全多方计算|王思旸(2001—),女,陕西,硕士研究生,主要研究方向为隐私信息检索、同态加密及其应用|王梅(1990—),女,山东,助理研究员,博士,CCF会员,主要研究方向为隐私增强计算与安全认证 -

基金资助:国家自然科学基金(62302271);山东省科技厅项目(SYS202201);山东省自然科学基金(ZR2023MF045);山东省自然科学基金(ZR2023QF088);青岛市自然科学基金(23-2-1-152-zyyd-jch);泉城省实验室项目(QCLZD202302)

Research of Privacy-Preserving Proximity Test

LI Zengpeng1,2, WANG Siyang2, WANG Mei1,2( )

)

- 1. Quan Cheng Laboratory, Jinan 250103, China

2. School of Cyber Science and Technology, Shandong University, Qingdao 266237, China

-

Received:2024-04-20Online:2024-06-10Published:2024-07-05

摘要:

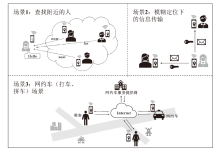

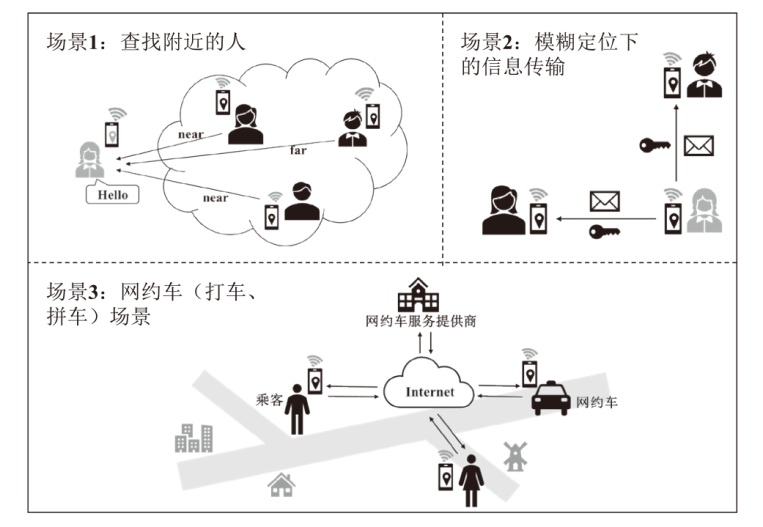

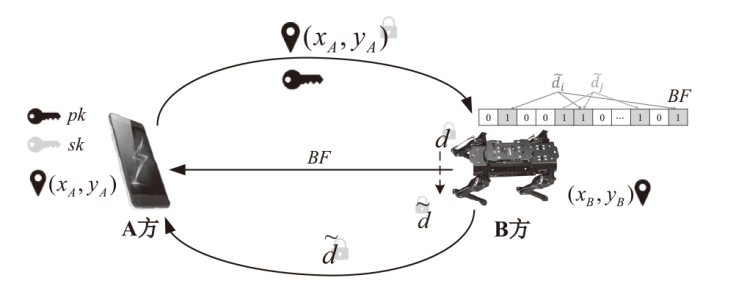

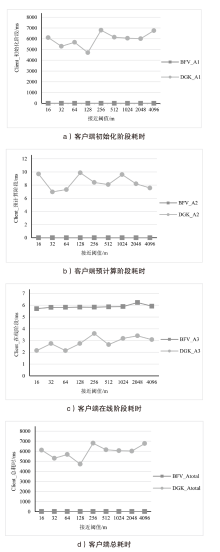

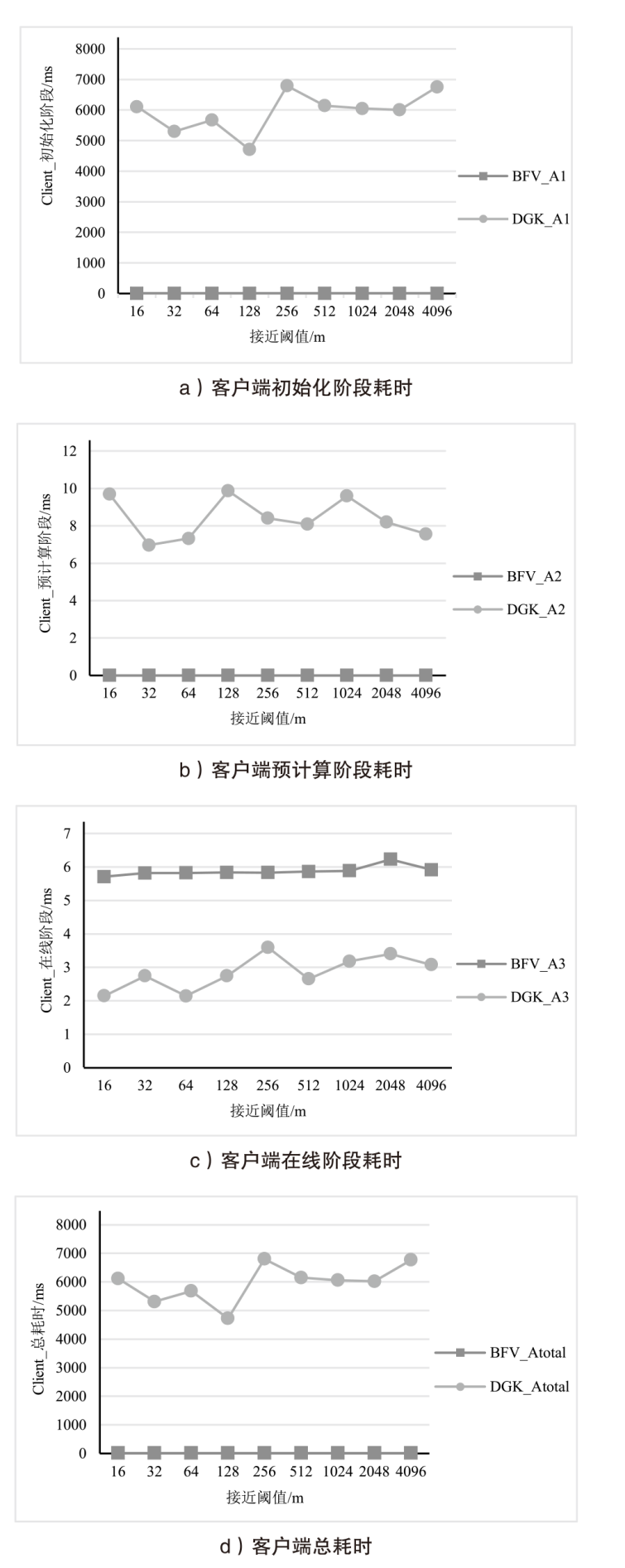

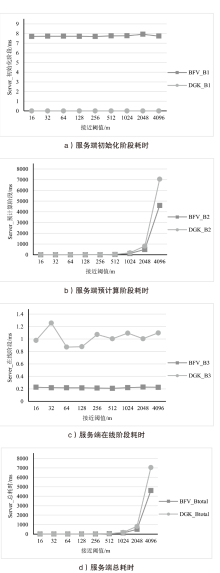

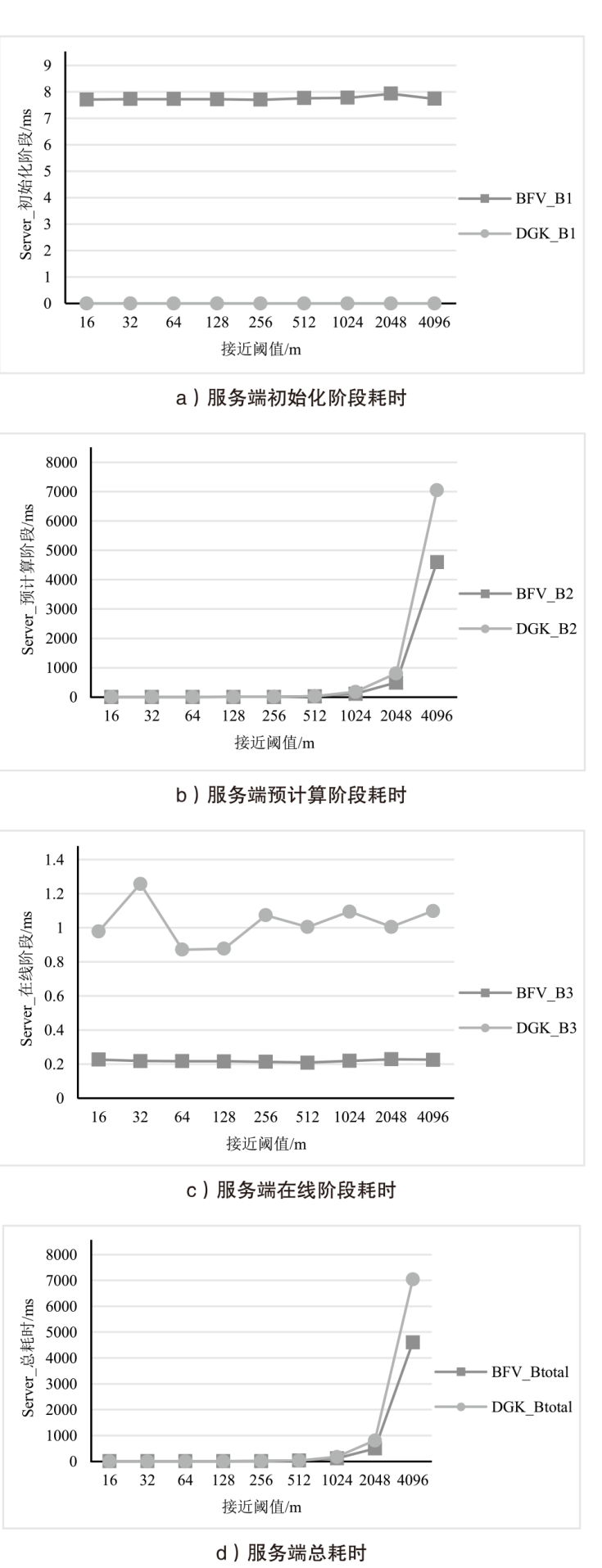

随着移动计算和物联网等新兴技术的飞速发展,基于位置的服务(Location Based Service,LBS)在人们日常生活中扮演着愈发重要的角色。许多应用(如移动交友)通过LBS 获取、收集用户的精确位置,并通过执行距离计算来实现近距离用户发现等功能。然而,LBS 在为用户带来便利的同时,也使其面临着泄露隐私位置信息的风险。目前,大多数LBS 应用均以明文形式记录用户精确位置,极易泄露用户的位置和移动模式等信息。此外,现有的能够保护用户隐私位置数据的研究工作存在一些缺陷,如通信开销高、通信时间长或计算安全性不足等。因此,文章提出一种保护用户位置隐私的高效近邻检测方法,该方法基于B/FV(Brakerski/Fan-Vercauteren)同态加密构造优化的圆范围内的隐私保护近邻检测协议。与现有的工作相比,文章方案使用基于格的加密,且具有较优的通信性能。此外,文章实现了基于B/FV 同态加密的方案原型系统,并给出在具有高隐私保护要求和低算术速度限制的场景中的潜在应用,通过对该原型系统的实验结果表明,该方案在实际部署应用中具有广阔的应用前景。

中图分类号:

引用本文

李增鹏, 王思旸, 王梅. 隐私保护近邻检测研究[J]. 信息网络安全, 2024, 24(6): 817-830.

LI Zengpeng, WANG Siyang, WANG Mei. Research of Privacy-Preserving Proximity Test[J]. Netinfo Security, 2024, 24(6): 817-830.

表1

与其他隐私保护近邻检测协议的比较

| 方案 | TTP | 通信 | 计算 | 1-RTT | 基于格的加密 |

|---|---|---|---|---|---|

| 文献[ | 有 | — | — | × | × |

| 文献[ | 有 | — | — | × | × |

| 文献[ | 有 | $O(12\log n+4\iota )$ | $\begin{align} & 4E+4S+2A+ \\ & 2M \\ \end{align}$ | √ | × |

| 文献[ | 无 | $O(7\log n)$ | $\begin{align} & 19E+52S+8M+ \\ & 6C+4I+T \\ \end{align}$ | × | × |

| 文献[ | 有 | $O(22\log n+\log \tau )$ | $\begin{align} & 21E+9S+4A+ \\ & 15M+3h \\ \end{align}$ | × | × |

| 文献[ | 无 | $\begin{align} & O(\log p+\log t+ \\ & \log \tau ) \\ \end{align}$ | $\begin{align} & 10E+8S+9A+ \\ & 8M \\ \end{align}$ | √ | × |

| 文献[ | 无 | $O(12\log p+\log \tau )$ | $\begin{align} & 13E+9S+12A+ \\ & 13M \\ \end{align}$ | √ | × |

| 文献[ | 无 | $O(6\log n+\log \tau )$ | $\begin{align} & 6E+(14+2\tau )S+ \\ & (8+\tau )A+6M \\ \end{align}$ | √ | × |

| 文献[ | 无 | $\begin{align} & O(5\log n+1.44\varepsilon \tau + \\ & \log u) \\ \end{align}$ | $\begin{align} & 14E+(\tau +15)S+ \\ & (\tau +2)A+(\tau +3)M \\ \end{align}$ | √ | × |

| 本文 方案 | 无 | $\begin{align} & O((9n+1)\log q+ \\ & 1.44\varepsilon \tau ) \\ \end{align}$ | $\begin{align} & (17+\tau )S+(9+ \\ & \tau )A+5M+(\tau +1)h \\ \end{align}$ | √ | √ |

| [1] | WHITTAKER Z. A Leaky Database Spilled 2FA Codes for the World’s Tech Giants | TechCrunch[EB/OL]. (2024-02-29)[2024-04-15]. https://techcrunch.com/2024/02/29/leaky-database-two-factor-codes/. |

| [2] | CHENG R, ZHANG Yu, BERTINO E, et al. Preserving User Location Privacy in Mobile Data Management Infrastructures[C]// Springer. International Workshop on Privacy Enhancing Technologies. Heidelberg: Springer, 2006: 393-412. |

| [3] | SIKSNYS L, THOMSEN J R, SALTENIS S, et al. A Location Privacy Aware Friend Locator[C]// Springer. International Symposium on Advances in Spatial & Temporal Databases. Heidelberg: Springer, 2009: 405-410. |

| [4] | ZHENG Yao, LI Ming, LOU Wenjing, et al. Location Based Handshake and Private Proximity Test with Location Tags[J]. IEEE Transactions on Dependable & Secure Computing, 2017, 14(4): 406-419. |

| [5] | PAILLIER P. Public-Key Cryptosystems Based on Composite Degree Residuosity Classes[J]. Advances in Cryptology Leurocrypt, 1999, 1592: 223-238. |

| [6] | DAMGAARD I, GEISLER M, KROIGAARD M. A Correction to 'Efficient and Secure Comparison for on-Line Auctions'[J]. International Journal of Applied Cryptography, 2009, 1(4): 323-324. |

| [7] | ELGAMAL T. A Public Key Cryptosystem and a Signature Scheme Based on Discrete Logarithms[J]. lEEE Transactions on Information Theory, 1985, 31(4): 469-472. |

| [8] | NARAYANAN A, THIAGARAJAN N, LAKHANI M, et al. Location Privacy via Private Proximity Testing[C]// The Internet Society. Network and Distributed System Security Symposium. San Diego: The Internet Society, 2011: 381-386. |

| [9] | ZHONG Ge, GOLDBERG I, HENGARTNER U. Louis, Lester and Pierre: Three Protocols for Location Privacy[C]// Springer. International Conference on Privacy Enhancing Technologies. Heidelberg: Springer, 2007: 62-76. |

| [10] | SEDENKA J, GASTI P. Privacy-Preserving Distance Computation and Proximity Testingon Earth, Done Right[C]// ACM. ACM Asia Conference on Computer and Communications Security. New York: ACM, 2014: 99-110. |

| [11] | ERKIN Z, FRANZ M, GUAJARDO J, et al. Privacy-Preserving Face Recognition[C]// Springer. Privacy Enhancing Technologies. Heidelberg: Springer, 2009: 235-253. |

| [12] | KOLESNIKOV V, SADEGHI A, SCHNEIDER T. Improved Garbled Circuit Building Blocks and Applications to Auctions and Computing Minima[C]// Springer. International Conference on Cryptology and Network Security. Heidelberg: Springer, 2009: 1-20. |

| [13] | HALLGREN P, OCHOA M, SABELFELD A. A Parallelizable Decentralized Privacy-Preserving Location Proximity Protocol[C]// IEEE. Privacy, Security & Trust. New York: IEEE, 2015: 1-6. |

| [14] | ZHU Hui, WANG Fengwei, LU Rongxing, et al. Efficient and Privacy-Preserving Proximity Detection Schemes for Social Applications[J]. IEEE Internet of Things Journal, 2018, 5(4): 2947-2957. |

| [15] | JARVINEN K, KISS A, SCHNEIDER T, et al. Faster Privacy-Preserving Location Proximity Schemes[C]// Springer. Cryptology and Network Security. Heidelberg: Springer, 2018: 3-22. |

| [16] | DEMMLER D, SCHNEIDER T, ZOHNER M. ABY-A Framework for Efficient Mixed-Protocol Secure Two-Party Computation[EB/OL]. (2015-02-01)[2024-04-15]. https://api.semanticscholar.org/CorpusID:14639818. |

| [17] | JARVINEN K, KISS A, SCHNEIDER T, et al. Faster Privacy-Preserving Location Proximity Schemes for Circles and Polygons[J]. IET Information Security, 2020, 14(3): 254-265. |

| [18] | ALOUFI A, HU Peizhao, LIU Hang, et al. Universal Location Referencing and Homomorphic Evaluation of Geospatial Query[EB/OL]. (2021-03-01)[2024-04-15]. https://doi.org/10.1016/j.cose.2020.102137. |

| [19] | BRAKERSKI Z, GENTRY C, VAIKUNTANATHAN V. (Leveled) Fully Homomorphic Encryption without Bootstrapping[J]. ACM Transactions on Computation Theory, 2014, 6(3): 1-36. |

| [20] | MASCETTI S, FRENI D, BETTINI C, et al. Privacy in Geo-Social Networks: Proximity Notification with Untrusted Service Providers and Curious Buddies[J]. VLDB Journal, 2011, 20(4): 541-566. |

| [21] | FAN Junfeng, VERCAUTEREN F. Somewhat Practical Fully Homomorphic Encryption[EB/OL]. (2012-03-22)[2024-04-15]. https://eprint.iacr.org/2012/144. |

| [22] | BLOOM B H. Space/Time Trade-Offs in Hash Coding with Allowable Errors[J]. Communications of ACM, 1970, 13(7): 422-426. |

| [23] | PAGH A, PAGH R, RAO S S. An Optimal Bloom Filter Replacement[C]// SIAM. Proceedings of the Sixteenth Annual ACM SIAM Symposium on Discrete Algorithms. Vancouver: SIAM, 2005: 823-829. |

| [1] | 宋玉涵, 祝跃飞, 魏福山. 一种基于AdaBoost模型的区块链异常交易检测方案[J]. 信息网络安全, 2024, 24(1): 24-35. |

| [2] | 赖成喆, 赵益宁, 郑东. 基于同态加密的隐私保护与可验证联邦学习方案[J]. 信息网络安全, 2024, 24(1): 93-105. |

| [3] | 李增鹏, 王梅, 陈梦佳. 新形态伪随机函数研究[J]. 信息网络安全, 2023, 23(5): 11-21. |

| [4] | 杜卫东, 李敏, 韩益亮, 王绪安. 基于密文转换的高效通用同态加密框架[J]. 信息网络安全, 2023, 23(4): 51-60. |

| [5] | 张学旺, 张豪, 姚亚宁, 付佳丽. 基于群签名和同态加密的联盟链隐私保护方案[J]. 信息网络安全, 2023, 23(3): 56-61. |

| [6] | 秦宝东, 余沛航, 郑东. 基于双陷门同态加密的决策树分类模型[J]. 信息网络安全, 2022, 22(7): 9-17. |

| [7] | 刘嘉微, 马兆丰, 王姝爽, 罗守山. 基于区块链的隐私信用数据受限共享技术研究[J]. 信息网络安全, 2022, 22(5): 54-63. |

| [8] | 吕国华, 胡学先, 杨明, 徐敏. 基于联邦随机森林的船舶AIS轨迹分类算法[J]. 信息网络安全, 2022, 22(4): 67-76. |

| [9] | 林文兵, 张敏情, 周能, 孔咏骏. 基于同态加密的密文域可逆信息隐藏技术研究[J]. 信息网络安全, 2021, 21(4): 73-80. |

| [10] | 夏喆, 罗宾, 徐桂彬, 肖新秀. 智能电网中支持细粒度访问控制的隐私保护数据聚合方案[J]. 信息网络安全, 2021, 21(11): 28-39. |

| [11] | 李宁波, 周昊楠, 车小亮, 杨晓元. 云环境下基于多密钥全同态加密的定向解密协议设计[J]. 信息网络安全, 2020, 20(6): 10-16. |

| [12] | 周昊楠, 李宁波, 车小亮, 杨晓元. 基于素数幂次阶分圆多项式环的多密钥全同态方案[J]. 信息网络安全, 2020, 20(5): 83-87. |

| [13] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [14] | 唐春明, 林旭慧. 隐私保护集合交集计算协议[J]. 信息网络安全, 2020, 20(1): 9-15. |

| [15] | 刘文超, 潘峰, 杨晓元, 周潭平. 基于GPU的全同态加密软件库调试与分析[J]. 信息网络安全, 2019, 19(6): 76-83. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||