信息网络安全 ›› 2020, Vol. 20 ›› Issue (2): 75-82.doi: 10.3969/j.issn.1671-1122.2020.02.010

大数据环境下SHA1的GPU高速实现

- 1.中国科学院信息工程研究所信息安全国家重点实验室,北京100195

2.中国科学院大学网络空间安全学院,北京100195

3.北京可信华泰信息技术有限公司,北京 100195

-

收稿日期:2019-08-15出版日期:2020-02-10发布日期:2020-05-11 -

作者简介:作者简介:纪兆轩(1995—),男,河北,硕士研究生,主要研究方向为信息安全;杨秩(1978—),男,内蒙古,工程师,本科,主要研究方向为信息安全;孙瑜(1977—),男,山西,博士,主要研究方向为信息安全;单亦伟(1989—),男,河北,工程师,硕士,主要研究方向为信息安全。

-

基金资助:国家自然科学基金[U1636220]

GPU High Speed Implementation of SHA1 in Big Data Environment

JI Zhaoxuan1,2( ), YANG Zhi3, SUN Yu3, SHAN Yiwei2

), YANG Zhi3, SUN Yu3, SHAN Yiwei2

- 1. State Key Laboratory of Information Security, Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100195, China

2. School of Cyber Security, University of Chinese Academy of Sciences, Beijing 100195, China

3. Beijing Trusted Huatai Information Technology Co. , Ltd, Beijing 100195, China

-

Received:2019-08-15Online:2020-02-10Published:2020-05-11

摘要:

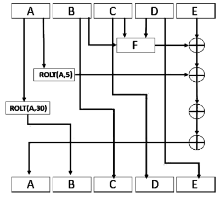

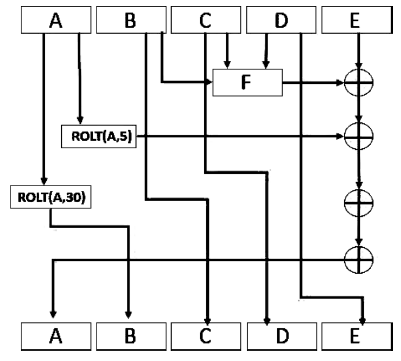

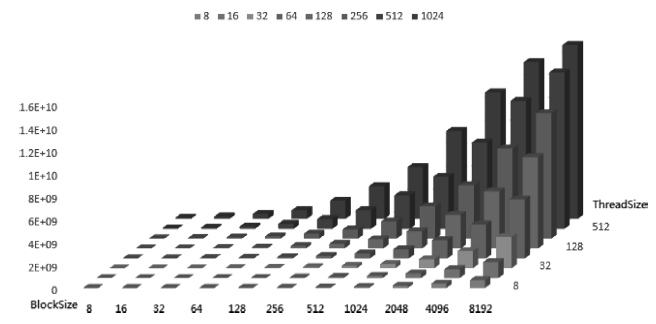

大数据时代,数据安全面临着巨大的挑战。由于网络通信和存储的数据规模急剧增加,大量的密码运算会影响系统的性能,如何快速地对数据进行密码运算是数据安全中的重点问题。SHA1是一种常见的密码杂凑算法,主要用于数字签名、文件的完整性检验等,广泛应用于互联网的各个方面。密码杂凑算法的运行时间是与文件大小成正比的,所以计算大文件的消息摘要十分耗时。为了进一步提升SHA1的性能,文章基于GPU技术,实现对密码杂凑算法SHA1的加速运算,运算速度达到791GB/s,相比于现有的加速方案性能有明显的提升。

中图分类号:

引用本文

纪兆轩, 杨秩, 孙瑜, 单亦伟. 大数据环境下SHA1的GPU高速实现[J]. 信息网络安全, 2020, 20(2): 75-82.

JI Zhaoxuan, YANG Zhi, SUN Yu, SHAN Yiwei. GPU High Speed Implementation of SHA1 in Big Data Environment[J]. Netinfo Security, 2020, 20(2): 75-82.

| [1] | WANG Mengzhao.Research and Application of SHA1 Algorithm[J]. Information Technology, 2018, 42(8): 152-153, 158. |

| 王孟钊. SHA1算法的研究及应用[J]. 信息技术,2018,42(8):152-153,158. | |

| [2] | WANG Xiaoyun, YU Hongbo.Survey of Hash Functions[J]. Journal of Information Security Research, 2015, 1(1): 19-30. |

| 王小云,于洪波.杂凑密码算法综述[J]. 信息安全研究,2015,1(1):19-30. | |

| [3] | FAN Bianxia.Study on the Encryption Method of Big Data[D]. Wuhan:Hubei Normal University, 2016. |

| 樊变霞. 面向大数据的加密方法研究[D].武汉:湖北师范大学,2016. | |

| [4] | WANG Wengong.Design and Implementation of SHA-3 Algorithms Based on FPGA[D]. Zhengzhou: PLA Information Engineering University, 2017. |

| 王文功. 基于FPGA的SHA-3算法设计与实现[D].郑州:解放军信息工程大学,2017. | |

| [5] | TAN Jianxiong.Research and Implementation of GPU Hash Algorithm Computing Library and WLAN Module[D]. Guangzhou: South China University of Technology, 2015. |

| 谭建雄. GPU散列函数计算库以及无线局域网模块的研究与实现[D].广州:华南理工大学,2015. | |

| [6] | ZHOU Jie.Research on Decoding WPA/WPA2-PSK with High Speed Based on GPU[D]. Xian: Xidian University, 2010. |

| 周洁. 基于GPU的WPA/WPA2-PSK高速破译方法研究[D].西安:西安电子科技大学,2010. | |

| [7] | NVIDIA Corporation. CUDA Toolkit Documentation[EB/OL]. , 2019-4-15. |

| [8] | NEHA Kishore, BHANU Kapoor. An Efficient Parallel Algorithm for Hash Computation in Security and Forensics Applications[EB/OL]. , 2019-4-15. |

| [9] | NEHA Kishore. CUDA Implementation of RSHA-1 and Code Optimization[EB/OL]., 2019-4-15. |

| [10] | ANDREW Ruddick, JEFF Yan. Acceleration Attacks on PBKDF2Or, What is Inside the Black-box of oclHashcat?[EB/OL]. , 2019-4-15. |

| [11] | QIU Weidong, GONG Zheng, GUO Yidong, et al.GPU-Based High Performance Password Recovery Technique for Hash Functions[J]. Journal of Information Science and Engineering. 2016, 32(1), 97-112 |

| [12] | DANG Q H. Secure Hash Standard (SHS)[EB/OL]. . August 4, 2019-4-15. |

| [13] | EASTLAKE D, JONES P. US Secure Hash Algorithm[EB/OL]. , 2013-3-2. |

| [14] | HOU Tianfeng, SHU Ting.Research and Design of Parallel Computation for Image Dehaze Algorithm Based on CUDA[J]. Microcomputer Applications. 2019, 35(12): 110-113 |

| 侯天峰,舒婷.基于CUDA的图像去雾算法并行化计算的研究与设计[J]. 微型电脑应用,2019,35(12):110-113. | |

| [15] | WANG Hongguang, HUANG Beisheng, WANG Xuesheng.Research on Binary Tree Image Mosaic Algorithm Based on CUDA[J]. Geospatial Information, 2019, 17(7): 103-105, 109. |

| 王洪光,黄北生,王学生.基于CUDA的二叉树图像拼接算法研究[J]. 地理空间信息,2019,17(7):103-105,109. | |

| [16] | XIAO Han, LI Cailin, LI Qi, et al.Research on Matrix Transpose Algorithm of CPU+GPU Heterogeneous Parallelism[J]. Journal of Northeast Normal University(Natural Science Edition), 2019, 51(4): 70-77. |

| 肖汉,李彩林,李琦,等.CPU+GPU异构并行的矩阵转置算法研究[J]. 东北师大学报(自然科学版),2019,51(4):70-77. | |

| [17] | LIU Kui.Based on GPU Parallel and Bitslice Method to Enumerate DES Keys[J]. Digital Communication World. 2019, (11): 5-8. |

| 刘魁. 基于GPU并行枚举DES密钥Bitslice方法的实现[J]. 数字通信世界,2019,(11):5-8. | |

| [18] | WU Jin, LIU Ying, LIU Zhentao, et al.GPU Implementation of Machine Vision Algorithm Based on OpenCL[J]. Computer Engineering and Design, 2019, 40(2): 346-351. |

| 吴进,刘应,刘镇弢,等.基于OpenCL机器视觉算法GPU实现[J]. 计算机工程与设计,2019,40(2):346-351. | |

| [19] | ZHANG Yiran, CHEN Long, AN Xiangzhe, et al.Study on Performance Optimization of Reduction Algorithm Targeting GPU Computing Platform[J]. Computer Science, 2019, 46(2): 306-314. |

| 张逸然,陈龙,安向哲,等.面向GPU计算平台的归约算法的性能优化研究[J]. 计算机科学,2019,46(2):306-314. | |

| [20] | ZHANG Han, QIAN Yurong, HOU Haiyao, et al.Parallel Optimization of Edge Detection Algorithm for Geological Images under CUDA[J]. Computer Engineering and Design, 2019, 40(3): 691-698. |

| 张晗,钱育蓉,侯海耀,等.CUDA下地质图像边缘检测算法并行优化[J]. 计算机工程与设计,2019,40(3):691-698 |

| [1] | 谢永恒, 冯宇波, 董清风, 王梅. 基于深度学习的数据接入方法研究[J]. 信息网络安全, 2019, 19(9): 36-40. |

| [2] | 刘文超, 潘峰, 杨晓元, 周潭平. 基于GPU的全同态加密软件库调试与分析[J]. 信息网络安全, 2019, 19(6): 76-83. |

| [3] | 文奕, 陈兴蜀, 曾雪梅, 罗永刚. 面向安全分析的大规模网络下的DNS流量还原系统[J]. 信息网络安全, 2019, 19(5): 77-83. |

| [4] | 吴天雄, 陈兴蜀, 罗永刚. 大数据平台下应用程序保护机制的研究与实现[J]. 信息网络安全, 2019, 19(1): 68-75. |

| [5] | 胡荣磊, 何艳琼, 曾萍, 范晓红. 一种大数据环境下医疗隐私保护方案设计与实现[J]. 信息网络安全, 2018, 18(9): 48-54. |

| [6] | 冯新扬, 沈建京. 一种基于Yarn云计算平台与NMF的大数据聚类算法[J]. 信息网络安全, 2018, 18(8): 43-49. |

| [7] | 陶源, 黄涛, 张墨涵, 黎水林. 网络安全态势感知关键技术研究及发展趋势分析[J]. 信息网络安全, 2018, 18(8): 79-85. |

| [8] | 游林, 梁家豪. 基于同态加密与生物特征的安全身份认证研究[J]. 信息网络安全, 2018, 18(4): 1-8. |

| [9] | 鲁秀青, 咸鹤群. 云存储中基于用户授权的大数据完整性审计方案[J]. 信息网络安全, 2018, 18(4): 32-37. |

| [10] | 郭敏, 曾颖明, 姚金利, 达小文. 基于大数据样本的软件行为安全分析[J]. 信息网络安全, 2017, 17(9): 153-156. |

| [11] | 陈阳, 王勇, 孙伟. 基于YARN规范的智能电网大数据异常检测[J]. 信息网络安全, 2017, 17(7): 11-17. |

| [12] | 王文杰, 胡柏青, 刘驰. 开源大数据治理与安全软件综述[J]. 信息网络安全, 2017, 17(5): 28-36. |

| [13] | 薛丽敏, 吴琦, 李骏. 面向专用信息获取的用户定制主题网络爬虫技术研究[J]. 信息网络安全, 2017, 17(2): 12-21. |

| [14] | 付戈, 张欣华, 李超. 面向多应用多租户的消息数据订阅关键技术研究[J]. 信息网络安全, 2017, 17(11): 44-49. |

| [15] | 庄浩霖, 尚涛, 刘建伟. 基于角色的大数据认证授权一体化方案[J]. 信息网络安全, 2017, 17(11): 55-61. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||