信息网络安全 ›› 2019, Vol. 19 ›› Issue (5): 54-60.doi: 10.3969/j.issn.1671-1122.2019.05.007

基于生成对抗网络的图像隐藏方案

- 1. 武警工程大学网络与信息安全武警部队重点实验室,陕西西安 710086

2. 武警工程大学密码工程学院,陕西西安 710086

-

收稿日期:2018-10-15出版日期:2019-05-10发布日期:2020-05-11 -

作者简介:作者简介:王耀杰(1990—),男,河南,硕士研究生,主要研究方向为信息安全、深度学习;钮可(1981—),男,浙江,副教授,硕士,主要研究方向为信息安全、信息隐藏技术;杨晓元(1959—),男,湖南,教授,硕士,主要研究方向为信息安全、信息隐藏技术、密码学。

-

基金资助:国家重点研发计划 [2017YFB0802000]

Image Steganography Scheme Based on GANs

Yaojie WANG1,2( ), Ke NIU1,2, Xiaoyuan YANG1,2

), Ke NIU1,2, Xiaoyuan YANG1,2

- 1. Key Laboratory for Network and Information Security of Chinese Armed Police Force, Engineering University of PAP, Xi’an Shaanxi 710086, China;

2. College of Cryptographic Engineering, Engineering College of PAP , Xi’an Shaanxi 710086, China;

-

Received:2018-10-15Online:2019-05-10Published:2020-05-11

摘要:

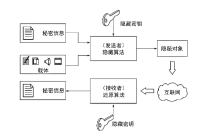

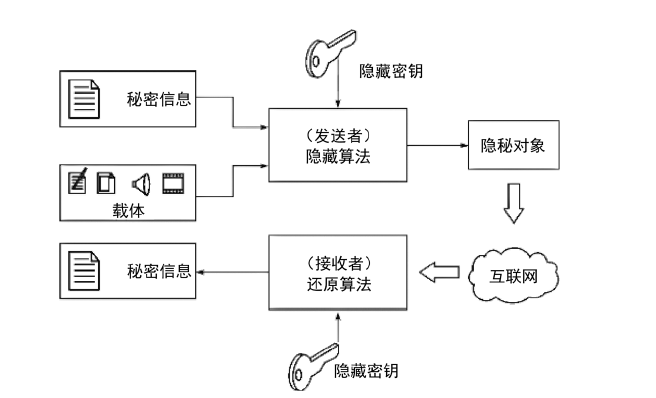

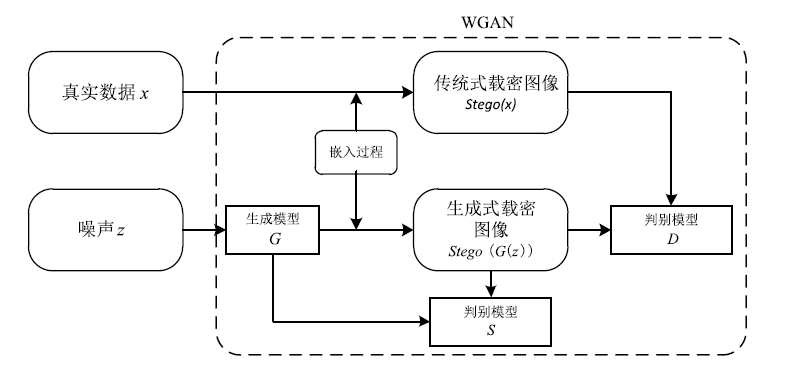

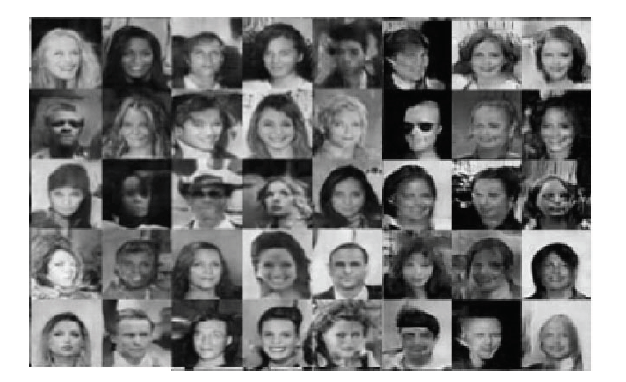

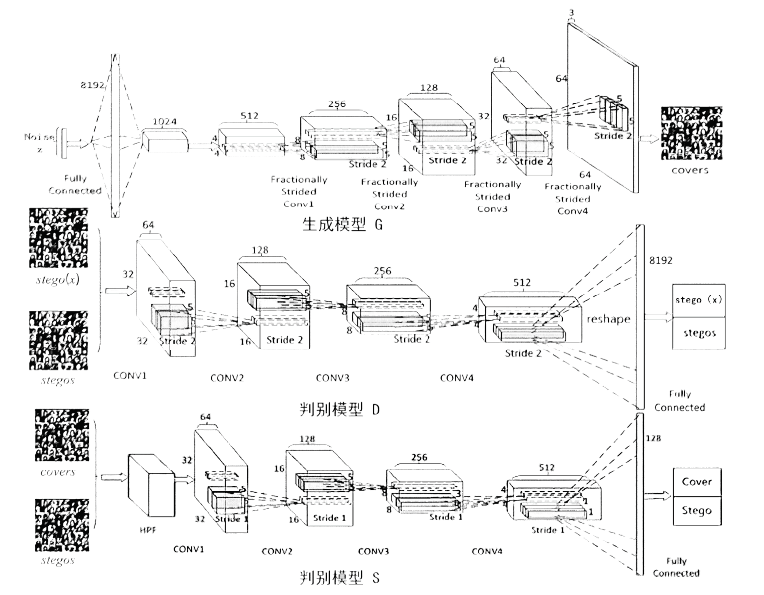

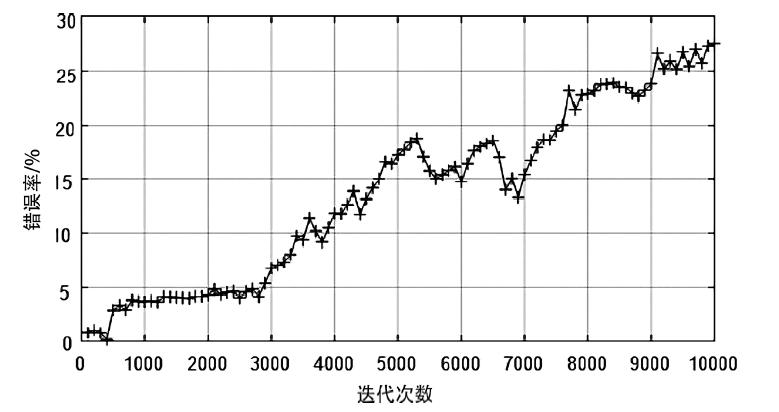

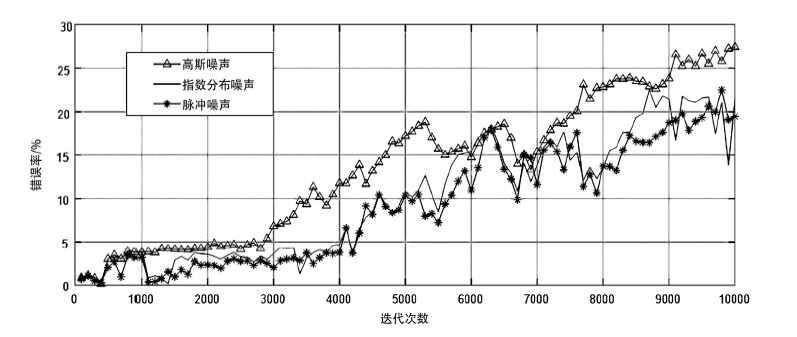

针对信息隐藏中修改载体嵌入信息的方法会留有痕迹,从根本上难以抵抗统计分析算法检测的问题,文章提出一种基于生成对抗网络的图像隐写方案,通过生成更合适的载体图像来提高信息隐藏的安全性,能够有效抵抗隐写分析算法的检测。该方案提出的策略是联合生成对抗网络和传统信息隐藏技术,将生成式载密图像和传统式载密图像作为输入,进行迭代优化,使生成器生成的图像更适合作为载体信息。与SGAN和SSGAN方案相比,该方案使得攻击者在隐写分析错误率上分别提高了9%和4.1%。实验结果表明,该方案在抗隐写分析和安全性指标上明显优于对比方案。

中图分类号:

引用本文

王耀杰, 钮可, 杨晓元. 基于生成对抗网络的图像隐藏方案[J]. 信息网络安全, 2019, 19(5): 54-60.

Yaojie WANG, Ke NIU, Xiaoyuan YANG. Image Steganography Scheme Based on GANs[J]. Netinfo Security, 2019, 19(5): 54-60.

| [1] | XIONG Jinbo, MA Rong, ZHANG Yuanyuan, et al.Image Information Hiding Method and Implementation for Social Network[J]. Information Network Security, 2017, 17(3): 6-13. |

| 熊金波,马蓉,张媛媛,等.面向社交网络的图片信息隐藏方法与实现[J].信息网络安全,2017,17(3):6-13. | |

| [2] | TIEKEL A Z, RANKIN G A, SCHYNDEL R V.Electronic Watermark[C]// IEEE. Digital Image Computing, Technology and Applications, December 10-14, 1993, Sydney, Australia. New York: IEEE, 1993: 666-673. |

| [3] | YANG C H, WENG C Y, WANG S J.Adaptive Data Hiding in Edge Areas of Images with Spatial LSB Domain Systems[J]. IEEE Transactions on Information Forensics & Security, 2008, 3(3): 488-497. |

| [4] | GAO Hongtao, LU Wei, YANG Yuwang.Image Saliency Region Extraction Method Based on Adaptive Adjustment Kernel Function[J]. Netinfo Security, 2018, 18(2): 54-60. |

| 高洪涛,陆伟,杨余旺.基于自适应调节核函数的图像显著区域提取方法[J].信息网络安全,2018,18(2):54-60. | |

| [5] | PEVNY T, FILLER T, BAS P. Using High-Dimensional Image Models to Perform Highly Undetectable Steganography[EB/OL]. , 2017-8-15. |

| [6] | HOLUB V, FRIDRICH J.Designing Steganographic Distortion Using Directional Filters[C]//IEEE. International Workshop on Information Forensics and Security, December1-5, 2013, Chicago, USA. New York: IEEE, 2013: 234-239. |

| [7] | RUANAIDH J K O, Dowling W J, Boland F M. Phase Watermarking of Digital Images[C]//IEEE. 2013 International Conference on Image Processing, May 11-14, 2013, San Francisco, USA. New York: IEEE, 2013: 1673-1687. |

| [8] | COX I J, KILIAN J, LEIGHTON F T.Secure Spread Spectrum Watermarking for Multimedia[J]. IEEE Transactions on Image Processing, 2010, 6(12): 1673-1687. |

| [9] | LIN W H, HORNY S J, KAO T W.An Efficient Watermarking Method Based on Significant Difference of Wavelet Coefficient Quantization[J]. IEEE Transactions on Multimedia, 2008, 10(5): 746-757. |

| [10] | DENIS V, BORIS B, BUENAIV E.Generative Adversarial Networks for Image Steganography[R]. ICLR 2016 Open Review, 2016. |

| [11] | SHI H, DONG J, WANG W, et al. SSGAN: Secure Steganography Based on Generative Adversarial Networks[EB/OL]. , 2017-7-30. |

| [12] | GOODFELLOW I, POUGAT A J, MIRZA M. Generative Adversarial Networks[EB/OL]. , 2014-6-10. |

| [13] | WANG Kunfeng, YU Chao, DUAN Yanjie, et al.Research Progress and Prospects of Generative Confrontation Network GAN[J]. Acta Automatica Sinica, 2017, 43(3): 321-332. |

| 王坤峰,苟超,段艳杰,等.生成式对抗网络GAN的研究进展与展望[J].自动化学报,2017,43(3):321-332. | |

| [14] | RADFORD A, METZ L, CHINTALA S.Unsupervised Representation Learning with Deep Convolutional Generative Adversarial Networks[J]. Computer Science, 2015, 1(11): 132-141. |

| [15] | MIRZA M, OSINDRO S. Conditional Generative Adversarial Nets[EB/OL]. , 2014-11-30. |

| [16] | CHEN X, DUAN Y, HOUTHOOFT R, et al. InfoGAN: Interpretable Representation Learning by Information MaximiZing Generative Adversarial Nets[EB/OL]. , 2016-6-30. |

| [17] | ARJOVSKY M, BOTTOU L. Towards Principled Methods for Training Generative Adversarial Networks[EB/OL]. . 04862, 2017-2-9. |

| [18] | CUI S, JIANG Y.Effective Lipschitz Constraint Enforcement for Wasserstein GAN Training[C]//IEEE. 2017 2nd IEEE International Conference on Computational Intelligence and Applications (ICCIA) IEEE, September 8-11, 2017, Beijing, China. New York: IEEE, 2017: 74-78. |

| [19] | QIAN Y, DONG J, WANG W, et al. Deep Learning for Steganalysis via Convolutional Neural Networks[EB/OL]. , 2015-4-30. |

| [20] | ACHAB M, GUILLOUX A, S G, et al. SGD with Variance Reduction beyond Empirical Risk Minimization[EB/OL]. , 2015-10-30. |

| [1] | 王生玉, 汪金苗, 董清风, 朱瑞瑾. 基于属性加密技术研究综述[J]. 信息网络安全, 2019, 19(9): 76-80. |

| [2] | 唐洪琼, 钮可, 张英男, 杨晓元. 自适应二维直方图迁移的视频可逆隐写算法[J]. 信息网络安全, 2019, 19(9): 106-110. |

| [3] | 韩益亮, 王众. 基于多变量和LRPC码的抗量子密码方案研究[J]. 信息网络安全, 2019, 19(8): 36-43. |

| [4] | 亢保元, 颉明明, 司林. 基于生物识别技术的多云服务器认证方案研究[J]. 信息网络安全, 2019, 19(6): 45-52. |

| [5] | 傅建明, 黎琳, 郑锐, 苏日古嘎. 基于GAN的网络攻击检测研究综述[J]. 信息网络安全, 2019, 19(2): 1-9. |

| [6] | 左黎明, 胡凯雨, 张梦丽, 夏萍萍. 一种具有双向安全性的基于身份的短签名方案[J]. 信息网络安全, 2018, 18(7): 47-54. |

| [7] | 欧博, 石向莲. 基于深度无合成误差模型的三维图像可逆信息隐藏方法研究[J]. 信息网络安全, 2018, 18(5): 24-31. |

| [8] | 姜红, 亢保元, 李春青. 改进的保护身份的云共享数据完整性公开审计方案[J]. 信息网络安全, 2018, 18(10): 85-91. |

| [9] | 熊金波, 马蓉, 张媛媛, 戴睿煜. 面向社交网络的图片信息隐藏方法与实现[J]. 信息网络安全, 2017, 17(3): 6-8. |

| [10] | 齐健, 陈小明, 游伟青. 基于fuzzing测试的网络协议安全评估方法研究[J]. 信息网络安全, 2017, 17(3): 59-65. |

| [11] | 黄鹏, 曾贵华. 连续变量量子密钥分发实际安全性研究进展[J]. 信息网络安全, 2017, 17(11): 7-12. |

| [12] | 陆海宁. 可隐藏搜索模式的对称可搜索加密方案[J]. 信息网络安全, 2017, 17(1): 38-42. |

| [13] | 刘学芬, 孙荣辛, 夏鲁宁, 李伟. 面向MySQL的安全隐患检测方法研究[J]. 信息网络安全, 2016, 16(9): 1-5. |

| [14] | 魏成坤, 刘向东, 石兆军. 基于OAuth2.0的认证授权技术研究[J]. 信息网络安全, 2016, 16(9): 6-11. |

| [15] | 陆德彪, 和晟姣, 王剑. 基于通信顺序进程方法的RSSP-II通信协议安全性分析[J]. 信息网络安全, 2016, 16(7): 7-8. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||