信息网络安全 ›› 2026, Vol. 26 ›› Issue (1): 59-68.doi: 10.3969/j.issn.1671-1122.2026.01.005

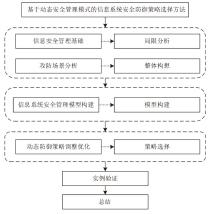

基于动态安全管理模式的信息系统安全防御策略研究

- 1.网络空间部队信息工程大学密码工程学院,郑州 450001

2.中国人民解放军92330部队,青岛 266100

3.复旦大学网络空间国际治理研究基地,上海 200433

-

收稿日期:2025-03-30出版日期:2026-01-10发布日期:2026-02-13 -

通讯作者:程相然hongshan643@163.com -

作者简介:吴越(1996—),男,浙江,硕士研究生,主要研究方向为网络安全管理、网络危机管理|张雅雯(1996—),女,山东,硕士,主要研究方向为网络安全管理、网络入侵检测|程相然(1984—),男,河南,讲师,博士,主要研究方向为网络安全管理、网络防御

Research on Security Defense Strategy of Information System Based on Dynamic Security Management Model

WU Yue1, ZHANG Yawen2, CHENG Xiangran1,3( )

)

- 1. School of Cryptographic Engineering, Cyberspace Force Information Engineering University, Zhengzhou 450001, China

2. Unit 92330 of PLA, Qingdao 266100, China

3. Cyberspace International Governance Research Base, Fudan University, Shanghai 200433, China

-

Received:2025-03-30Online:2026-01-10Published:2026-02-13

摘要:

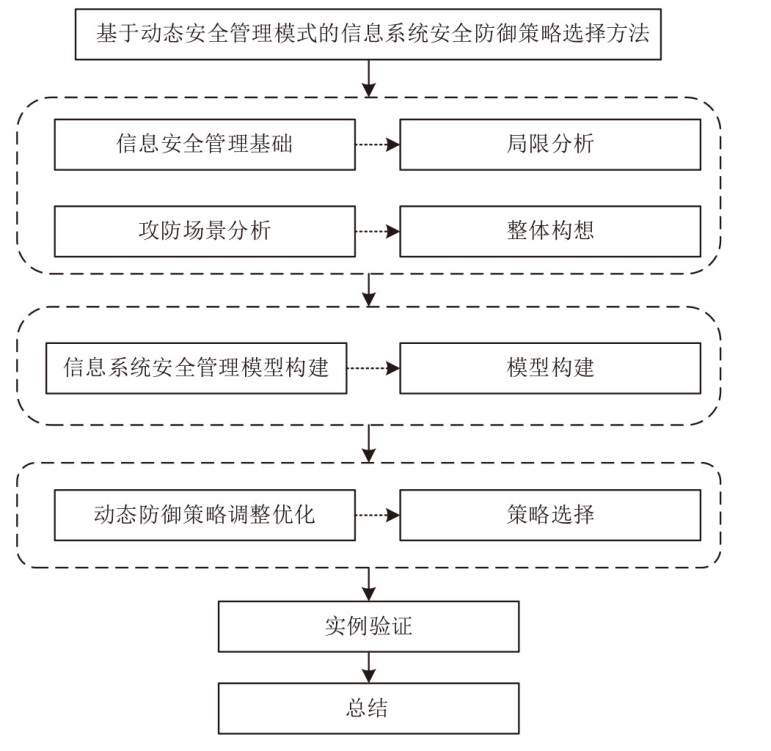

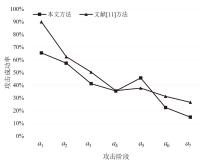

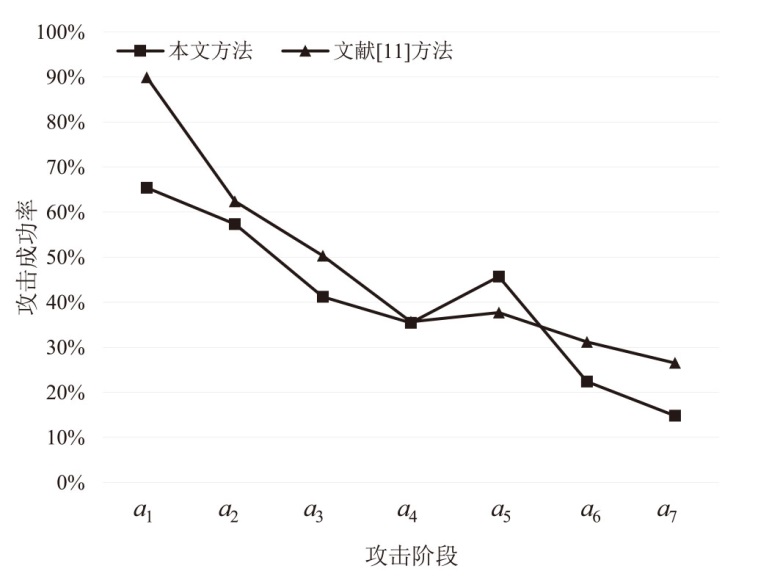

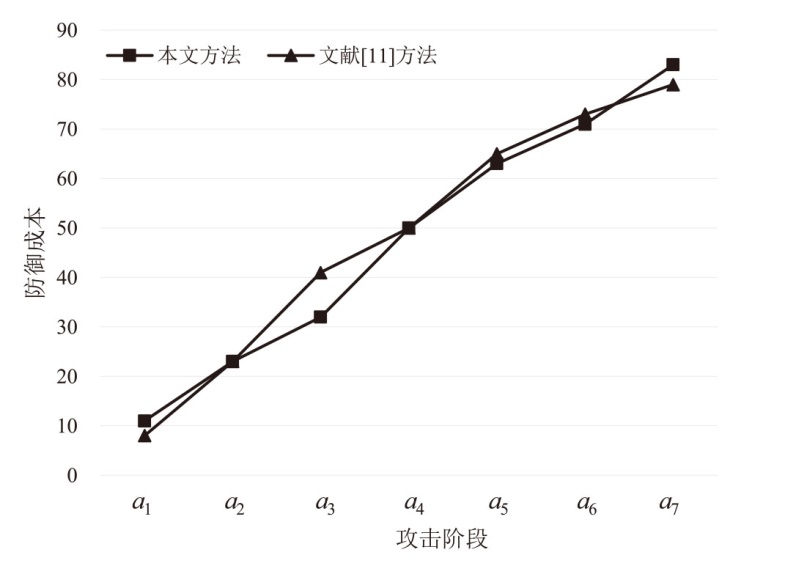

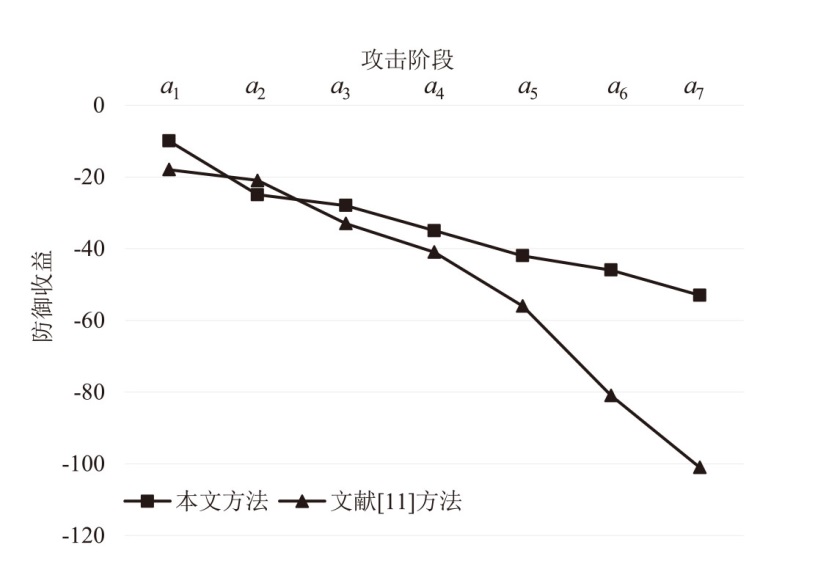

针对静态安全管理模式应对动态安全管理场景的局限,考虑攻防对抗行为对策略选择的影响,文章提出基于动态安全管理模式的信息系统安全防御策略选择方法。该方法融合信念理论,构建信念随机博弈模型,有效模拟信息系统在面对不同安全威胁时的信念状态和攻防过程。通过分析两者之间的博弈关系,评估系统的安全状态,计算攻防状态下管理者的防御成本和收益,进而得出攻击成功率,从而确定最优防御策略。该实验以真实涉密信息系统为研究对象,从攻击成功率、防御成本和防御收益3个方面验证该方法的有效性,为信息系统的安全管理提供科学依据和改进意见。

中图分类号:

引用本文

吴越, 张雅雯, 程相然. 基于动态安全管理模式的信息系统安全防御策略研究[J]. 信息网络安全, 2026, 26(1): 59-68.

WU Yue, ZHANG Yawen, CHENG Xiangran. Research on Security Defense Strategy of Information System Based on Dynamic Security Management Model[J]. Netinfo Security, 2026, 26(1): 59-68.

表1

收益矩阵

| 管理者 | ||

|---|---|---|

| 攻击者 | HPer | |

| MPer | ||

| LPer | ||

表3

防御行为

| 防御策略 | 行为描述 | 符号表示 | 变迁触发率参数 |

|---|---|---|---|

| IDS | 入侵检测 | ||

| Anti_Vul | 病毒查杀 | ||

| Block_IP | 锁定IP | ||

| Rem_Scri | 清除恶意程序 | ||

| Rem_Sniffer | 清除嗅探器 | ||

| Trace_IP | 溯源追查 | ||

| ? | 无行动 |

| [1] | MA Hhongjian, LI Yiyong, CHE Lu, et al. Research on Security Management of University Information System Based on Smart Campus[J]. Modern Information Technology, 2022, 6(8): 155-157. |

| 马鸿健, 李义勇, 车路. 等. 基于智慧校园的高校信息系统安全管理研究[J]. 现代信息科技, 2022, 6(8): 155-157. | |

| [2] | YIN Hhuantong. Analysis of Network Security and Research on Hospital Information System Security Management[J]. China New Telecommunications. 2021, 23(18): 115-116 |

| 殷焕炯. 试析网络安全及医院信息系统安全管理研究[J]. 中国新通信, 2021, 23(18): 115-116. | |

| [3] | WANG Ming. Practice in Security Management of Railway Station Anddepot Information System[J]. Railway Computer Application, 2021, 30(11): 47-53. |

| 王明. 铁路基层站段信息系统安全管理实践[J]. 铁路计算机应用, 2021, 30(11): 47-53. | |

| [4] | DING Guanghua, HAN Xuejun, ZHANG Ggangling. Analysis on the Construction Path of Information System Security Management System——From the Perspective of Provincial People's Bank Security Management[J]. FinTech Time, 2022, (9): 22-24. |

| 丁光华, 韩学军, 张刚领. 信息系统安全管理体系建设路径探析——以省域人民银行安全管理为视角[J]. 金融科技时代, 2022,(9): 22-24. | |

| [5] | ZHAO Yue, MA Yuwei, HAN Lei. Security Management Strategy of Integrated Information System[J]. Dual Use Technologies & Products. 2024, (4): 66-69. |

| 赵越, 马玉伟, 韩磊. 集团企业一体化信息系统安全管理策略研究[J]. 军民两用技术与产品, 2024,(4): 66-69. | |

| [6] | LIU Zihui, PAN Wei, WU Chao. Research on the Application of SI-SB System Security Model in the Security Management of High-Speed Railway Information System[J]. Science & Technology for Development. 2021, 17(5): 906-913. |

| 刘子慧, 潘伟, 吴超. 安全信息——安全行为系统安全模型在高铁信息系统安全管理中的应用研究[J]. 科技促进发展, 2021, 17(5): 906-913. | |

| [7] | CHEN Changmao. Research on Critical Factors AffectingInformatization Security Management in Hcompany[D]. Guangzhou: South China University of Technology, 2023. |

| 陈昌茂. H公司信息系统安全管理关键影响因素研究[D]. 广州: 华南理工大学, 2023. | |

| [8] | TANG Ronghua. Evaluation of Information System Security Management Based on Grey Relational Analysis and Synthesis[J]. Video Engineering, 2022, 46(11): 41-46. |

| 唐荣华. 基于灰色关联分析综合法的信息系统安全管理评价[J]. 电视技术, 2022, 46(11): 41-46. | |

| [9] |

GUO Ziyu, QI Jiahao, ZUO Jinxin, et al. A Security Evaluation Model for Edge Information Systems Based on Index Screening[J]. IEEE Internet of Things Journal, 2024, 11(12): 21585-21603.

doi: 10.1109/JIOT.2024.3375077 URL |

| [10] |

WANG Fei. Research on Optimization Algorithms for Artificial Intelligence Network Security Management Based on All IP Internet of Things Fusion Technology[J]. Computers and Electrical Engineering, 2024, 115: 109105.

doi: 10.1016/j.compeleceng.2024.109105 URL |

| [11] | MAO Xinyue. Research on Information System Security ManagementBased on Game Theory[D]. Guizhou: Guizhou University, 2017. |

| 毛新月. 基于博弈论的信息系统安全管理研究[D]. 贵州: 贵州大学, 2017. | |

| [12] | GAN Qingyun. Analysis of Security Risk Self-assessment of Classified Information System[J]. Cyberspace Security, 2017, 8(Z4): 51-53. |

| 甘清云. 浅析涉密信息系统安全风险自评估[J]. 网络空间安全, 2017, 8(Z4): 51-53. | |

| [13] |

LEITGEB H. The stability theory of belief[J]. Philosophical review, 2014, 123(2): 131-171.

doi: 10.1215/00318108-2400575 URL |

| [14] | Tarun Yadav, Arvind Mallari Rao. Technical Aspects of Cyber Kill Chain[C]// International symposium on security in computing and communication. Cham: Springer International Publishing, 2015: 438-452. |

| [15] | NIU Xinxin. A Study on Peirce's Theory[D]. Baoding: Hebei University, 2024. |

| 牛鑫鑫. 皮尔士信念理论研究[D]. 保定: 河北大学, 2024. | |

| [16] |

WANG Yun, ZHANG Yunbin. Belief Elicitation in Economic Experiments: Theory, Methodology and Applications[J]. South China Journal of Economics, 2020, (6): 87-104.

doi: 10.19592/j.cnki.scje.371608 |

| 王云, 张畇彬. 经济学实验中的信念诱导与测度:理论、方法与应用[J]. 南方经济, 2020,(6): 87-104. | |

| [17] | TENG Jimmy. Refining Perfect Bayesian Equilibrium by Bayesian Iterative Conjectures Algorithm[J]. Game Theory & Bargaining Theory, 2012, 10: 174-184. |

| [18] | ZHANG Hengwei, WANG Jindong, YU Dingkun, et al. Active Defense Strategy Selection Based on Static Bayesian Game[C]// Third international conference on cyberspace technology(CCT 2015). Stevenage UK: IET, 2015: 44-50. |

| [19] | YUAN Bo. Research on the Decision-Making Method of Network DefenseStrategy Based on Dynamic Game Theory[D]. Zhengzhou: Zhengzhou University of Light Industry, 2022. |

| 袁博. 基于动态博弈的网络防御策略选取方法研究[D]. 郑州: 郑州轻工业大学, 2022. |

| [1] | 苟有来;周小重;苏士勇. 基于等级保护体系架构的中储粮安全运维管控平台[J]. , 2013, 13(Z): 0-0. |

| [2] | 张翼飞;兰芸. 面向等级保护的数据安全保护系统研究与设计[J]. , 2013, 13(Z): 0-0. |

| [3] | 万京平. 基于等级保护的物理安全测评辅助方法研究[J]. , 2012, 12(Z): 0-0. |

| [4] | 谢杰. 危害计算机信息系统安全犯罪法律适用疑难问题研究[J]. , 2011, 11(11): 0-0. |

| [5] | 邱梓华;顾健;李毅. 信息安全产品等级与信息系统安全等级的关系[J]. , 2007, 7(8): 0-0. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||