0 引言

随着万物互联时代的到来,人们在享受“云大物移智链边”等新兴技术带来便利的同时,面临的网络威胁也日趋复杂多变,各种网络安全攻击事件频发,新型攻击行为和攻击手段层出不穷,甚至出现了针对能源、通信、金融等领域关键信息基础设施和特定目标的高级持续性威胁(Advanced Persistent Threat,APT)攻击。网络安全威胁已经开始在政治、经济、文化、国防等各个领域全面显现[1]。

网络威胁情报(Cyber Threat Intelligence,CTI)是关于网络中正在进行的或潜在的恶意活动信息,涵盖但不限于特定的恶意软件样本、恶意IP地址、钓鱼电子邮件信息、黑客组织的入侵行为等内容,对于提前感知预警、防范抵御和应急响应等方面都具有重要价值。在当前网络风险挑战日趋严峻复杂的时代背景下,传统的由单一部门或机构负责网络安全防御的模式已经无法满足现实需求。因此,必须加强网络威胁情报共享,以便于多部门、多机构共同承担保护国家网络安全的责任。然而,网络威胁情报高度敏感,且传统的信息交换和共享模式无法充分保证数据安全和用户隐私,网络安全监管单位、行业用户、研究机构及安全厂商等多方主体缺乏信息共享的积极意愿[2,3],很大程度上导致了网络威胁情报的信息孤岛和数据烟囱现象,割裂了情报数据的关联性,不利于构建全面的网络安全综合防御体系[4⇓-6]。

以美国为代表的西方国家较早开始了对网络威胁情报共享(Cyber Threat Intelligence Sharing,CTIS)的探索,陆续出台了《网络情报共享与保护法案》《网络空间安全国家战略》等一系列文件,在保护数据安全和用户隐私的前提下,逐步建立起一套覆盖联邦政府、地方政府、安全企业等多层次应对网络威胁的管理体系。近年来,我国在网络安全法、数据安全法等国家政策法规的引导下,各类产业主体加大对网络威胁情报领域的资源投入,大力推动了我国网络威胁情报标准化和共享机制的建立。

隐私计算作为保证原始数据可用不可见的核心技术,打通了网络威胁情报共享的最后一公里,消除了共享参与方对数据安全和用户隐私的顾虑,有助于构建网络威胁情报数据共享的新模式。基于此,本文围绕国内外隐私保护下网络威胁情报共享技术的发展进行深入研究,对网络威胁情报、网络威胁情报共享、隐私计算技术等进行介绍,并从网络威胁情报面临的安全隐私问题出发,挖掘梳理近年来隐私保护体系下网络威胁情报共享的技术实现路径,构建一个基于隐私计算技术的网络威胁情报安全共享(Cyber Threat Intelligence Sharing with Privacy Protection,CTIS-P)平台框架。

1 相关概念及定义

1.1 网络威胁情报

1.2 网络威胁情报共享

网络威胁情报共享是网络威胁情报防护体系建设的重要环节,也是提升整体网络安全防护效率的重要措施,对实现网络安全态势感知、应对现有或新生网络威胁具有至关重要的作用。网络威胁情报共享采用多种技术手段,上承网络威胁情报数据和信息的收集、关联、融合等技术,下启网络威胁情报的提取和分析方法,最后形成与网络安全防护相关的信息[4]。随着网络攻击类型和方式的日渐复杂,已知威胁和未知威胁交织,传统的网络威胁情报防护体系已无法应对当前日益严峻的网络安全趋势。网络威胁情报的共享和利用有利于掌握网络安全事件的相似性、关联性,进而挖掘出深层次网络风险隐患,实现对复杂网络安全威胁的及时发现和快速响应。

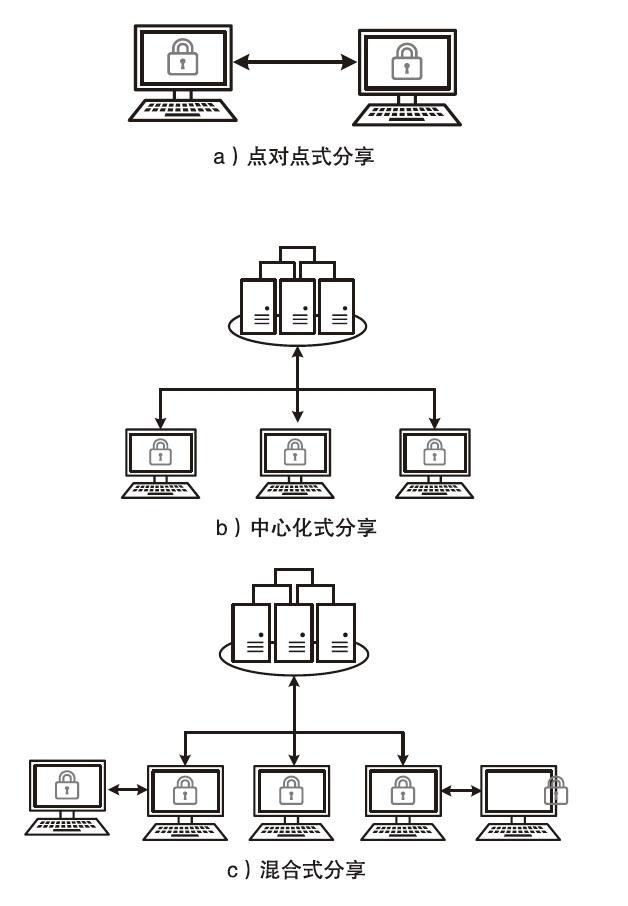

图1

1.3 隐私计算技术

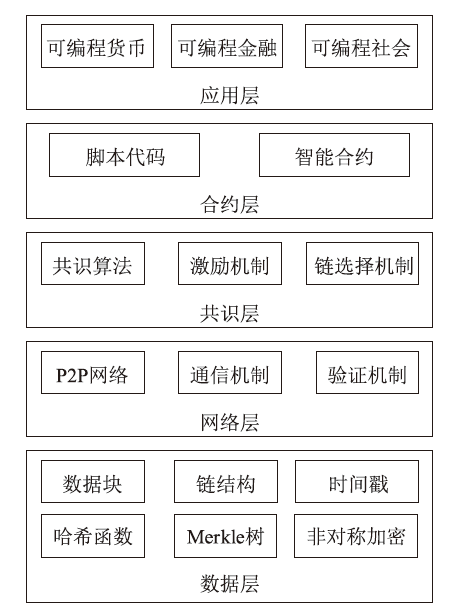

隐私计算的概念由李凤华[7]等人提出,是保护联合计算过程中多个参与方各自隐私数据技术的统称。从技术构成来看,隐私计算属于跨学科信息技术,以密码学为核心理论,结合了大数据、人工智能、数据库和区块链等多领域知识。这类技术主要面向数据驱动的行业和应用场景,研究个人和商业敏感信息的隐私保护,实现数据价值的安全高效传递[8]。从技术实现原理上看,广义的隐私计算技术主要分为基于密码学的安全多方计算(Secure Multi-Party Computation,MPC)[9⇓⇓⇓-13]、人工智能与隐私保护融合衍生的联邦学习(Federated Learning,FL)[14⇓-16]、基于硬件的可信执行环境(Trusted Execution Environment,TEE)[17,18]和区块链[19,20]等相关应用技术。

安全多方计算的核心思想是设计特殊的加密算法和协议,基于密码学原理实现在无可信第三方的情况下,多个参与方协同计算关于秘密数据的任意函数,而不泄露除函数输出外的其他秘密信息。具体而言,n个参与方分别持有秘密数据x1, x2,…, xn,共同计算一个函数(y1, y2,…, yn) = f (x1, x2,…, xn),每个参与方除了自己的输入数据xi、输出数据yi以及由其推出的相关信息外,得不到其他任何信息。安全多方计算由YAO[9]提出,其实现包含多个关键的底层密码学协议或框架,主要包括不经意传输(Oblivious Transfer,OT)[12]、混淆电路(Garbled Circuit,GC)[9]、秘密分享(Secret Sharing,SS)[13]等。经过近十几年的发展,安全多方计算已从理论研究向实际应用方向迅速发展。目前主流的安全多方计算协议框架包括ABY[10]、MP-SPDZ等[11]。

联邦学习的本质是一种既联合多方又不共享各方原始数据的分布式机器学习框架,在保护各参与方隐私数据的前提下,联合各参与方共同训练,得到一个共享的模型[16]。联邦学习在模型训练的整个过程中,用户的原始数据始终保留在用户(客户端)本地,服务端与用户之间通过共享加密或不包含隐私信息的中间参数的方式进行模型训练和参数更新,进而在保护用户隐私的前提下构建一个有效的机器学习模型。根据数据集的不同类型,联邦学习分为横向联邦学习、纵向联邦学习和联邦迁移学习[15]。横向联邦学习适用于参与方数据特征重叠较多而数据样本重叠较少的情形;纵向联邦学习适用于参与方数据样本重叠较多而数据特征重叠较少的情形;联邦迁移学习是对横向联邦学习和纵向联邦学习的补充,适用于参与方数据特征和数据样本均有较少重叠的情形。

具体的联邦学习可做如下定义:假设有n个参与模型训练的数据提供方O1, O2,…, On,将所有参与方数据进行聚合训练,得到模型MO,准确率记为AccO。在联邦学习中,各参与方分别使用各自的数据在本地进行局部模型训练,得到的局部模型记为Mi,将局部模型Mi进行聚合,得到模型记为M,准确率记为Acc,且满足:1)|Acc-AccO|<δ,其中,δ为足够小的浮点数;2)学习过程中任意参与方无法得知除本身以外的其他数据信息。

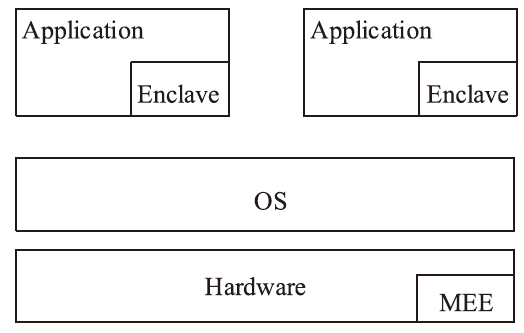

可信执行环境的核心思想是构建一个独立、可信、隔离、安全的机密空间,敏感数据计算在该安全环境内进行,依赖可信硬件的相关机制保障其安全。目前,具有代表性的可信执行环境硬件产品主要有英特尔的SGX(如图2所示)和ARM的Trust Zone等。

图2

图3

值得注意的是,任何单一类型的隐私计算技术均无法高效地彻底解决数据共享存在的隐私安全问题,因此需要结合上述典型代表技术,取长补短,实现网络威胁情报安全、可信的处理、流通和共享。

2 隐私保护体系下的网络威胁情报共享研究现状

网络威胁情报是高度敏感的,共享过程存在敏感数据传递的情况,若处理不当或泄露,可能会受到恶意攻击者或别有用心者的利用,造成共享者的声誉和收入等受损,严重打击共享参与者的积极性[21]。此外,获取和共享网络威胁情报也需要耗费一定的时间、资金和成本。因此,网络威胁情报共享的参与方需要对情报交换的成本与预期的收益进行权衡,进而决定是否参与共享。共享参与方之间的博弈可能会导致整个网络威胁情报共享机制陷入囚徒困境,不利于网络威胁情报共享机制的良性发展。因此,如何在网络威胁情报共享的同时保护数据安全和用户隐私已成为近年来国内外研究学者广泛关注和重点研究的内容。

随着研究的不断深入,隐私计算技术与网络威胁情报相结合的解决方案被相继提出。HOMAN[22]等人提出一种利用Hyperledger Fabric区块链技术和STIX协议[23]实现网络威胁情报共享的测试框架,利用超级账本允许共享参与方以可信的方式传递高度敏感数据。该框架虽然能够一定程度上解决共享过程中的信任屏障和数据隐私问题,但局限于欧盟体制下网络威胁情报共享标准,缺乏通用性。FUENTES[24]等人将Paillier同态加密技术和STIX标准相结合,提出一种安全的共享方案,为共享参与方的数据转发和聚合过程提供安全保护,并通过实验验证了该方案具有较强的实用性。BADSHA[25]等人为了防止情报共享过程中隐私信息可能泄露给不信任的参与者,提出一种基于ElGamal同态加密的网络威胁情报共享框架和基于决策树的隐私保护学习算法。SARHAN[26]等人利用联邦学习技术,提出一种网络威胁情报共享方案,实现在保护用户敏感信息的情况下,多个组织之间共享情报,保持数据隐私性,并通过实验验证了其有效性。NGUYEN[27]等人利用Hyperledger Fabric区块链和IPFS分布式存储,提出一个网络威胁情报共享激励框架,用于组织之间安全、私密和激励性地交换威胁情报,并提供了用户注册、威胁情报贡献和验证、威胁情报消费等功能。BANDARA[28]等人利用区块链、恶意软件信息共享平台(MISP)和联邦学习等技术,设计了一个网络威胁情报共享分析平台LUUNU,该平台可以从各成员组织收集、分析、总结和共享网络威胁信息,包括攻击模式、攻击者身份、攻击恶意软件和攻击策略等。以上6种网络威胁情报共享模型框架的比较如表1所示。

表1 网络威胁情报共享模型框架比较

3 网络威胁情报共享方案设计

3.1 CTIS-P平台架构

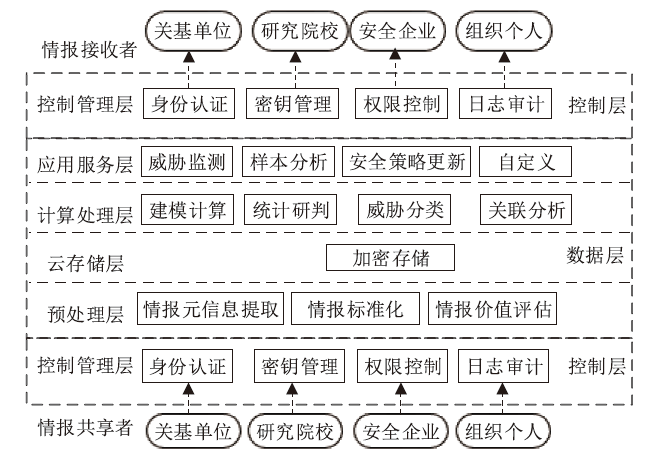

CTIS-P平台向下接入各数据提供方(包括关基单位、研究院校、安全企业、组织个人等)的数据,向上承接数据使用方(包括关基单位、研究院校、安全企业、组织个人等)的数据应用,从情报数据上传、存储、计算、共享输出的全流程保证数据安全,如图4所示。从整体上看,CTIS-P平台为“控制层—数据层—控制层”三层架构。在控制层,CTIS-P平台主要利用区块链技术实现身份认证、密钥管理、权限控制和日志审计,保证情报数据的安全、合规和共享。数据层的计算和功能在可信第三方实现,该层又包含预处理层、云存储层、计算处理层和应用服务层,主要利用安全多方计算、联邦学习、同态加密等技术,通过可信第三方实现情报数据的安全存储、安全计算和安全共享。

图4

3.2 CTIS-P平台功能

CTIS-P平台主要有准入审核、数据安全交互和安全退出等功能,其中,数据安全交互功能包括传输存储功能和分析应用功能,不同的主体之间涉及发送请求、身份审核认证、预处理、分析评估、返回报告和删除等操作。

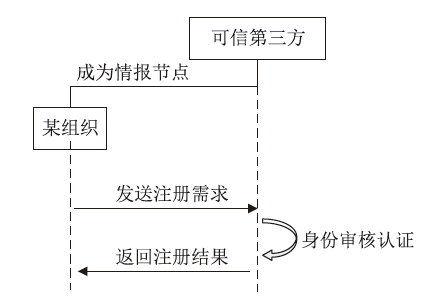

1)准入审核

该过程主要利用区块链技术完成,当某组织(关基单位、研究院校、安全企业、组织个人等)计划加入CTIS-P平台时,需要向可信第三方发送注册请求,可信第三方对该请求进行身份审核认证。该过程依赖标准非对称加密算法实现。注册成功后,该组织加入平台,成为CTIS-P平台的情报节点,并接受可信第三方的权限控制和审计追溯。CTIS-P平台准入审核机制流程如图5所示。

图5

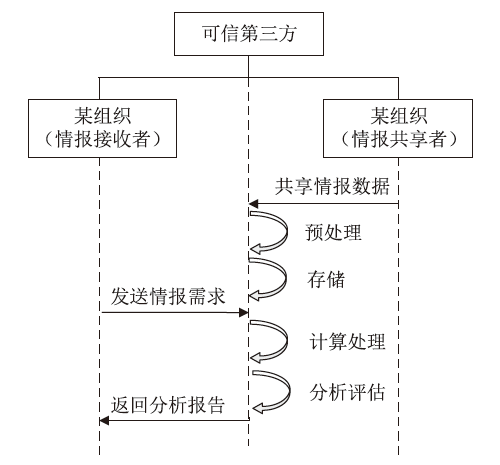

2)数据安全交互

(1)传输存储

该功能主要采用同态加密技术实现。基于算力、存储能力和安全性等方面的综合考虑,情报数据以密文的形式在情报节点和可信第三方之间进行安全传输并进行分布式存储,防止数据被未授权访问、篡改或泄露,确保数据在传输和存储过程中的安全性和隐私性。

(2)分析应用

该过程主要利用安全多方计算、联邦学习等技术实现,可信第三方和情报节点联合对密态数据进行预处理。在不泄露原始数据信息的情况下,CTIS-P平台支持采用机器学习算法和模型对加密的网络威胁情报数据进行深入挖掘和关联分析,识别潜在的网络安全风险,输出相关情报报告。CTIS-P平台主体间的数据安全交互流程如图6所示。

图6

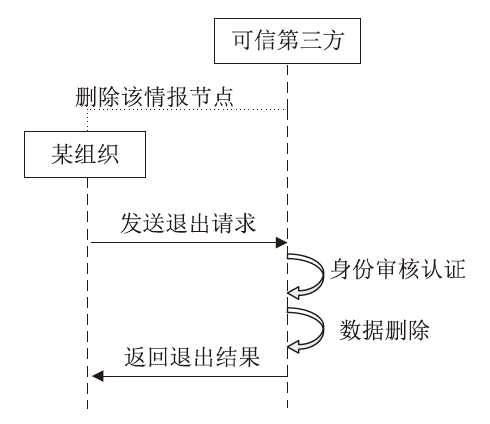

3)安全退出

当某组织(情报节点)计划离开CTIS-P平台时,首先需要向可信第三方发送退出请求,可信第三方对该请求进行身份审核认证,核实该组织是否为CTIS-P平台的情报节点;然后删除该组织的存储数据(目的是保护该组织的数据安全和用户隐私,防止数据被滥用),返回退出结果,并删除节点。该组织安全退出CTIS-P平台。CTIS-P平台安全退出机制流程如图7所示。

图7

3.3 CTIS-P平台算法描述

为保证网络威胁情报数据存储、传输与处理过程的安全可靠性及情报节点的可信度,本文设计了情报节点身份注册算法、情报数据安全加密传输算法和密态情报数据处理算法。

3.3.1 情报节点身份注册

为保证情报节点的可靠性,本文设计了情报节点身份注册算法,该算法依赖于公钥加密、对称加密和哈希函数,其中,公钥加密算法使用CKKS同态加密算法,对称加密算法使用AES加密算法,哈希函数h(‧)使用SHA3-512算法,目的是便于后续密文情报数据的加密传输和同态计算处理。CKKS同态加密算法由密钥生成算法GC(‧)、加密算法EncC(‧,‧)和解密算法DecC(‧,‧)组成;AES加密算法由密钥生成算法GA(‧)、加密算法EncA(‧,‧)和解密算法DecA(‧,‧)组成。

当某组织机构有意向加入CTIS-P平台成为网络威胁情报数据共享节点时,需要向可信第三方发送注册请求,可信第三方接收到请求后,利用CKKS同态加密算法生成公私钥(pkT, skT)←GC(‧),并将公钥pkT分发给组织机构,进行组织机构的身份认证。情报节点身份注册算法伪代码如下。

输入:可信第三方的公钥pkT

输出:组织机构接收pkT, h', h(‧)

可信第三方将pkT发送至组织机构

组织机构执行:

skO←GA(‧); //生成对称加密密钥对

h(‧)←H(‧); //指定哈希函数h(‧)

h←h(skO);

C←EncC(pkT, skO);

组织机构将C, h, h(‧)发送至可信第三方

可信第三方接收C, h, h(‧),并执行:

skO'←DecC(skT, C);

h'←h(skO');

if h'=h

return pkT, h', h(‧)

else

return false

end if

哈希函数h(‧)的作用是验证情报节点的密钥skO是否被篡改,若h'=h,则证明skO'=skO,即skO未被篡改,情报节点与可信第三方完成密钥协商,可信第三方存储skO,情报节点注册成功;否则,情报节点注册失败。

3.3.2 情报数据安全加密传输

为保证加密情报数据的可计算性,本文采用同态加密技术对共享明文情报数据进行加密存储。但同态加密后的密文数据尺寸较大、传输代价较高,为解决该问题,结合同态加密的性质,本文引入密文切换技术,在情报节点用对称加密方式对情报数据和对称加密密钥进行加密,得到对称加密密文,并将该密文进行传输。可信第三方接收到密文后,利用同态性质对其执行解密操作,从而得到同态加密下的密文,完成对称加密下密文到同态加密下密文的切换。该过程中网络威胁情报数据一直保持密文形式,因此能够有效保证数据的安全性。情报数据安全加密传输算法伪代码如下。

输入:情报节点的明文情报数据集M

输出:可信第三方存储的密文情报数据EMC

情报节点执行:

EMA←EncA(skO, M); //对情报明文数据M进行AES加密

情报节点将密文数据EMA发送至可信第三方

可信第三方主服务器S0接收并执行:

EskOC←EncC(pkT, skO); //对情报节点的密钥skO进行同态加密

EMC←DecA(EskOC, EMA) =EncC(pkT, M); //进行密文切换

算法中密文切换过程主要利用了同态加密的加密操作与函数操作具有可交换的性质,对密文Enc(pk, m)执行函数f (‧)操作得到的密文f (Enc(pk, m))与对该密文对应的明文m执行相同的函数操作f (‧)后进行加密得到的密文Enc( pk, f (m))相同,即f (Enc( pk, m))=Enc( pk, f (m)),因此有DecA(EskOC, EMA)= DecA(EncC(pkT, skO), EncA(skO, M))= EncC( pkT, DecA(skO, EncA(skO, M)))= EncC(pkT, M)= EMC。出于对内存和算力方面的考虑,密文数据EMC分布式存储在可信第三方的n个子服务器{S1, S2,…, Sn},即子服务器Si存储密文情报数据EMiC。

3.3.3 密态情报数据处理

密态情报数据处理算法假设的应用场景为:情报节点获得某情报数据x,情报节点想要利用CTIS-P平台的数据库M'对该情报数据进行威胁分类、关联分析等相关操作,操作记为函数f (‧)。情报节点将数据x的AES密文发送至可信第三方,可信第三方得到该密文后执行密文切换操作,将AES密文转换为CKKS密文。可信第三方主服务器和n个子服务器利用联邦学习算法对其进行相应函数f (‧)的处理,再次利用密文切换技术将CKKS密文转换为AES密文,并将其发送至情报节点。情报节点执行AES的解密操作,得到最终的结果。密态情报数据处理算法伪代码如下。

输入:情报节点的明文情报数据x

输出:情报节点接收f (x, M')

情报节点执行:

ExA←EncA(skO, x); //对情报数据x进行AES加密

情报节点将ExA发送至可信第三方主服务器S0

可信第三方主服务器S0执行:

ExC←DecA(EncC(pkT, skO), ExA); //进行密文切换

将ExC分别发送给子服务器{S1, S2,…, Sn}

可信第三方子服务器Si执行:

yi =FL(ExC, EMiC, f (·)); //进行联邦计算

可信第三方子服务器将yi发送至主服务器

可信第三方主服务器执行:

y0←FL(y1, y2,…, yn)=EncC(pkT, f (x, M')); //将联邦计算结果进行聚合

y'←EncA(skO, y0)=EncA(skO, EncC(pkT, f(x, M')))=EncC(pkT, EncA(skO, f(x, M'))); //密文切换,将CKKS密文切换为AES密文

y←DecC(skT, y')=EncA(skO, f(x, M')); //执行一层CKKS解密操作

可信第三方主服务器将y发送至情报节点

情报节点执行:

f (x, M') ←DecA(skO, y); //进行AES解密操作

4 结束语

随着网络信息技术的高速发展,网络威胁情报共享作为网络威胁情报体系结构的重要环节,对实现网络安全态势感知以应对现有或新生网络安全威胁、提高网络安全综合防御能力具有重要的作用。本文研究总结了网络威胁情报、网络威胁情报共享和隐私计算技术的相关内容,针对网络威胁情报共享面临的安全隐私问题和现实风险挑战,综合利用隐私计算技术提出一个网络威胁情报共享平台框架。下一步将继续探索CTIS-P平台的落地实践,推动情报共享参与方之间的信息资源安全交流、交换和共享,提升网络安全协同防御能力。

参考文献

Exploration and Practice of Security Protection of Critical Information Infrastructure of Water Conservancy

[J].

水利关键信息基础设施安全保护探索与实践

[J].

A Survey on Technical Threat Intelligence in the Age of Sophisticated Cyber Attacks

[J].

Market Guide for Security Threat Intelligence Services

[EB/OL]. (

Overview of Threat Intelligence Sharing and Exchange in Cybersecurity

[J].

网络安全威胁情报共享与交换研究综述

[J].

Cyber Security Threat Intelligence Industry Development Report(2021)

[R].

网络安全威胁情报行业发展报告(2021)

[R].

Cyber Threat Intelligence Sharing: Survey and Research Directions

[EB/OL]. (

Privacy Computing: Concept, Connotation and Its Research Trend

[J].

DOI:10.11959/j.issn.1000-436x.2016078

[本文引用: 1]

s: With the widespread application of mobile Internet, cloud computing and big data technologies, people enjoy the convenience of electronic business, information retrieval, social network and other services, whereas the threats of privacy leaks are ever growing due to the use of big data analytics. The differences of privacy protection strategy and ability in different systems bring more difficulties in privacy extended management. In addition, the requirements of pro-tecting the same information at different time need the combination of various privacy protection schemes. However, nearly all the current privacy protection schemes are ing at a single case, which lacks systematic and quantized pri-vacy characterization. Furthermore, there is no systematic computing model describing the relationship between the pro-tection level, profit and loss of privacy leaks and the complexity of integrated privacy protection methods. Based on the analysis on the research status of privacy protection, the concept and connotation of privacy computing is proposed and defined. Then the privacy computing research category will be discussed from the whole life cycle of information privacy protection. Finally, some research directions of privacy computing are given, including privacy computing model, context adaptive cryptology for privacy protection, big data a lytics resisted privacy control and protection, privacy protection based on information hiding and system architecture for high concurrent privacy preserving services.

隐私计算研究范畴及发展趋势

[J].

DOI:10.11959/j.issn.1000-436x.2016078

[本文引用: 1]

随着移动互联网、云计算和大数据技术的广泛应用,电商、搜索、社交网络等服务在提供便利的同时,大数据分析使用户隐私泄露的威胁日益凸显,不同系统隐私保护策略和能力的差异性使隐私的延伸管理更加困难,同一信息的隐私保护需求随时间变化需要多种隐私保护方案的组合协同。目前已有的各类隐私保护方案大多针对单一场景,隐私缺乏定量化的定义,隐私保护的效果、隐私泄露的利益损失以及隐私保护方案融合的复杂性三者之间的关系刻画缺乏系统的计算模型。因此,在分析隐私保护研究现状的基础上,提出隐私计算的概念,对隐私计算的内涵加以界定,从隐私信息的全生命周期讨论隐私计算研究范畴,并从隐私计算模型、隐私保护场景适应的密码理论、隐私控制与抗大数据分析的隐私保护、基于信息隐藏的隐私保护以及支持高并发的隐私保护服务架构等方面展望隐私计算的发展趋势。

Privacy-Preserving Cryptographic Algorithms and Protocols: A Survey on Designs and Applications

[J].

隐私保护计算密码技术研究进展与应用

[J].

How to Generate and Exchange Secrets

[C]//

ABY-A Framework for Efficient Mixed-Protocol Secure Two-Party Computation

[EB/OL]. (

Limits on the Provable Consequences of One-Way Permutations

[C]//

Communication-Efficient Learning of Deep Networks from Decentralized Data

[EB/OL]. (

Federated Machine Learning: Concept and Applications

[J].

Advances and Open Problems in Federated Learning

[J].

Trusted Execution Environment:What It is, and What It Is Not

[C]//

Trusted Execution Environments: A Look under the Hood

[C]//

Bitcoin: A Peer-to-Peer Electronic Cash System

[EB/OL]. [

Blockchain Challenges and Opportunities: A Survey

[J].

A System Architecture of Cybersecurity Information Exchange with Privacy(CYBEX-P)

[C]//

A New Network Model for Cyber Threat Intelligence Sharing Using Blockchain Technology

[C]//

PRACIS: Privacy-Preserving and Aggregatable Cybersecurity Information Sharing

[J].

Privacy Preserving Cyber Threat Information Sharing and Learning for Cyber Defense

[C]//

Cyber Threat Intelligence Sharing Scheme Based on Federated Learning for Network Intrusion Detection

[EB/OL]. (

A Blockchain-Enabled Incentivised Framework for Cyber Threat Intelligence Sharing in ICS

[C]//

LUUNU-Blockchain, Model Cards and Federated Learning Enabled Cyber Threat Intelligence Sharing Platform

[C]//