信息网络安全 ›› 2025, Vol. 25 ›› Issue (3): 415-424.doi: 10.3969/j.issn.1671-1122.2025.03.005

内生安全微控制器设计与实现

- 1.信息工程大学信息技术研究所,郑州 450001

2.中原工学院自动化与电气工程学院,郑州 450007

-

收稿日期:2024-08-13出版日期:2025-03-10发布日期:2025-03-26 -

通讯作者:于洪 E-mail:yuhong_3210@163.com -

作者简介:于洪(1988—),女,四川,副研究员,博士,主要研究方向为网络空间内生安全|兰巨龙(1962—),男,河北,教授,博士,主要研究方向为信息安全、内生安全、网络安全、网络架构和信号处理|欧阳玲(1978—),女,安徽,副教授,博士,主要研究方向为工业控制系统与安全 -

基金资助:国家重点研发计划(2022YFB4401401);河南省科技攻关计划(242102211066)

Endogenous Secure Microcontroller Design and Implementation

YU Hong1( ), LAN Julong1, OUYANG Ling2

), LAN Julong1, OUYANG Ling2

- 1. Institute of Information Technology, Information Engineering University, Zhengzhou 450001, China

2. School of Automation and Electrical Engineering, Zhongyuan University of Technology, Zhengzhou 450007, China

-

Received:2024-08-13Online:2025-03-10Published:2025-03-26 -

Contact:YU Hong E-mail:yuhong_3210@163.com

摘要:

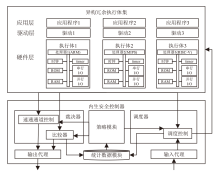

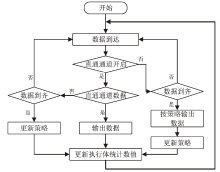

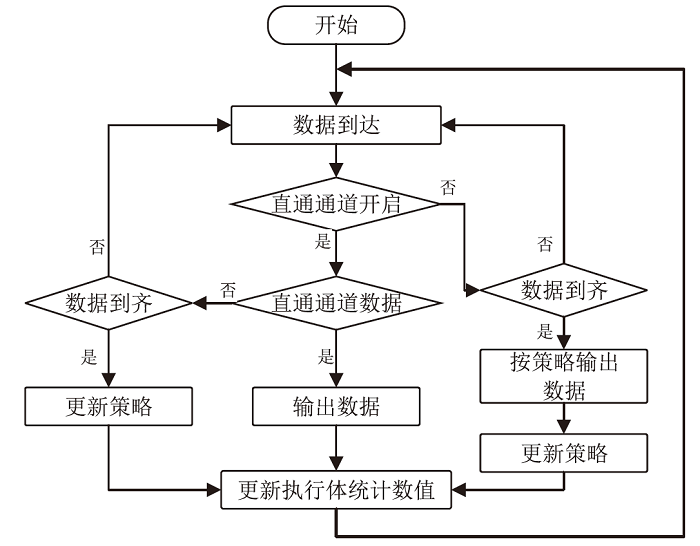

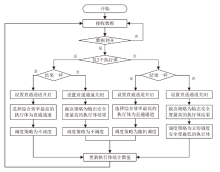

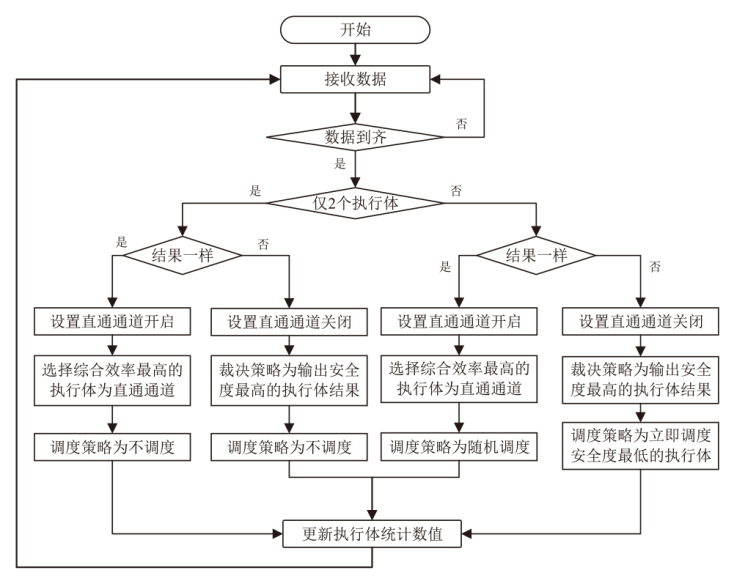

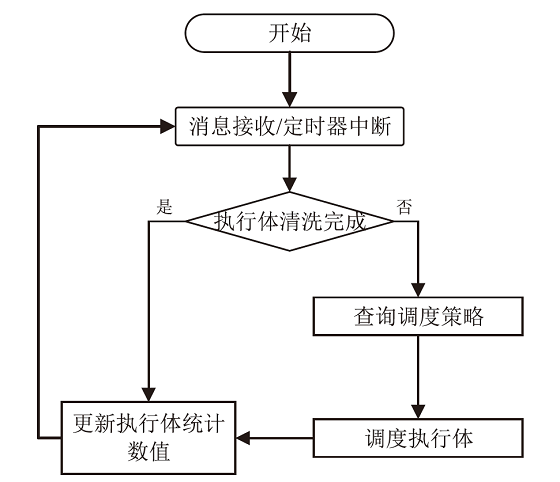

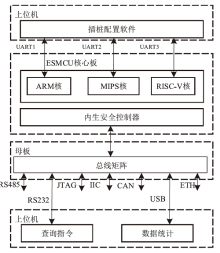

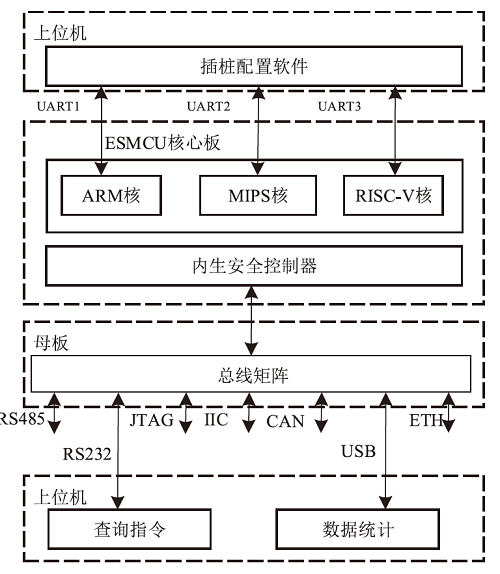

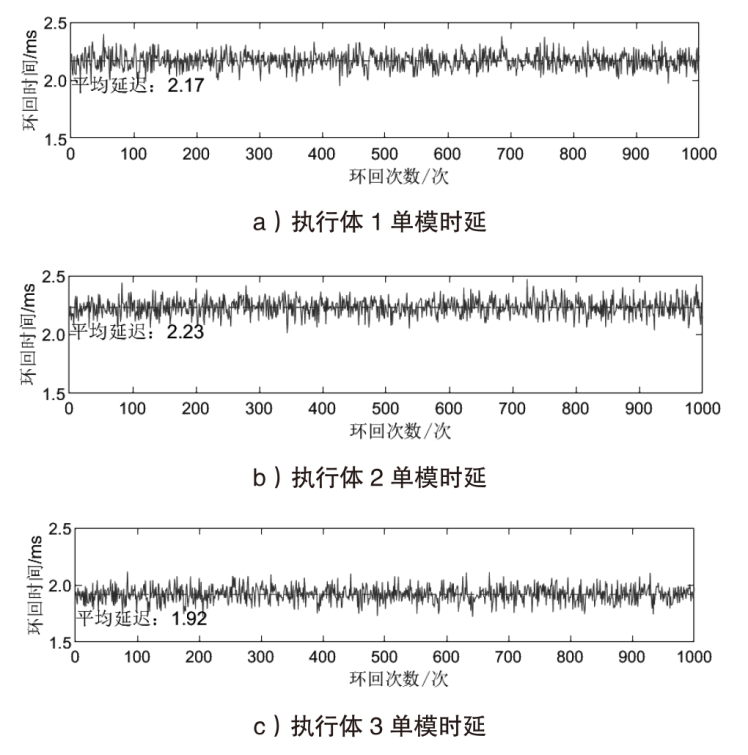

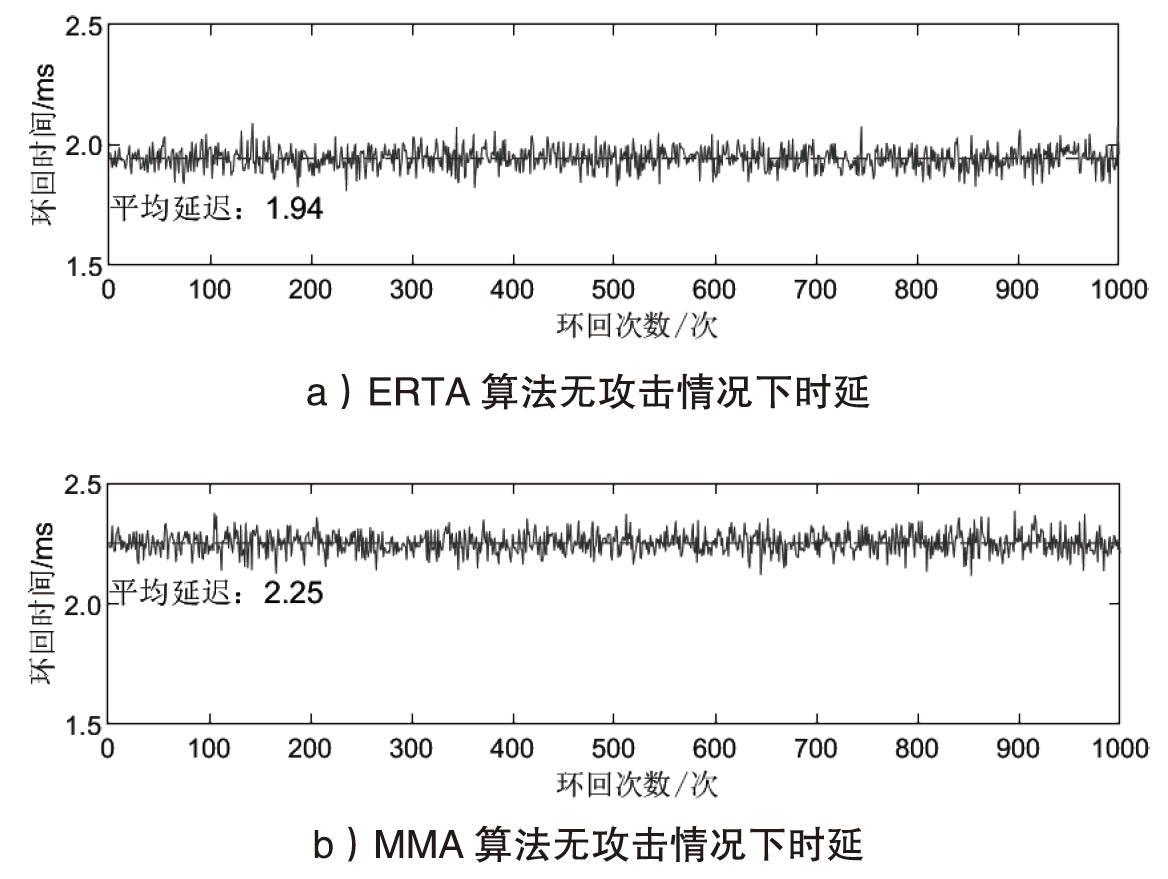

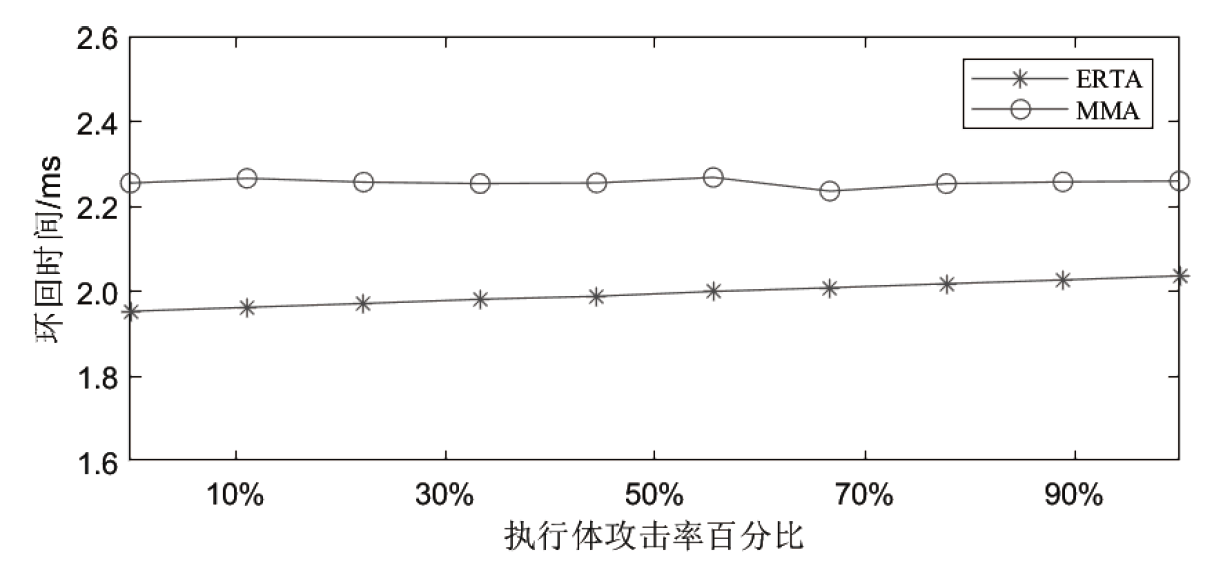

针对微控制器无法防御未知漏洞和未知后门带来的安全威胁,文章以内生安全理论为基础,设计了一种基于动态异构冗余的微控制器架构。为解决动态异构冗余架构裁决导致的性能短板问题并满足微控制器应用低时延需求,文章提出一种增强系统实时性的裁决输出方法,在确保系统安全性的前提下,降低系统响应时延。此外,设计了内生安全微控制器原型系统,测试了系统安全性及响应时延指标。测试结果表明,文章所提内生安全微控制器系统在识别系统攻击上具有更高的精度,相较于传统先裁决后输出的方式最多缩短了13.78%的响应时间。

中图分类号:

引用本文

于洪, 兰巨龙, 欧阳玲. 内生安全微控制器设计与实现[J]. 信息网络安全, 2025, 25(3): 415-424.

YU Hong, LAN Julong, OUYANG Ling. Endogenous Secure Microcontroller Design and Implementation[J]. Netinfo Security, 2025, 25(3): 415-424.

表1

算法实现符号和定义

| 符号 | 定义 |

|---|---|

| ${{E}_{i}}.tot\_corr$ | 执行体${{E}_{i}}$总判决正确次数 |

| ${{E}_{i}}.tot\_incorr$ | 执行体${{E}_{i}}$总判决错误次数 |

| ${{E}_{i}}.rec\_corr$ | 执行体${{E}_{i}}$最近判决正确次数 |

| ${{E}_{i}}.rec\_incorr$ | 执行体${{E}_{i}}$最近判决错误次数 |

| ${{E}_{i}}.duration$ | 执行体${{E}_{i}}$在上次调度后持续工作时间 |

| ${{E}_{i}}.fst\_arr$ | 执行体${{E}_{i}}$第一次到达裁决模块次数 |

| ${{E}_{i}}.snd\_arr$ | 执行体${{E}_{i}}$第二次到达裁决模块次数 |

| ${{E}_{i}}.trd\_arr$ | 执行体${{E}_{i}}$第三次到达裁决模块次数 |

| ${{E}_{i}}.cur\_stat$ | 执行体${{E}_{i}}$当前状态(工作/调度中) |

| ${{E}_{i}}.is\_twin$ | 是否存在其他执行体与执行体${{E}_{i}}$输出相同 |

| ${{E}_{i}}.eql\_output$ | 执行体${{E}_{i}}$这一轮的输出是否与系统输出一致 |

表2

算法分析符号与定义

| 符号 | 定义 |

|---|---|

| $\lambda $ | 单位时间内裁决输出的次数 |

| ${{\theta }_{i}}$ | 执行体${{E}_{i}}$实际受攻击概率 |

| ${{\rho }_{i}}$ | 执行体${{E}_{i}}$实际处理数据平均开销 |

| ${{t}_{str}}$ | 裁决器数据直通输出时间开销 |

| ${{t}_{arb}}$ | 裁决器数据裁决输出时间开销 |

| ${{t}_{s}}$ | 数据直通输出总时间开销 |

| ${{t}_{a}}$ | 数据裁决输出总时间开销 |

| ${{t}_{sche}}$ | 执行体调度时间开销 |

| $\psi $ | 单次响应中数据直通与数据裁决时间开销比 |

| $\chi $ | 裁决算法错误率 |

| $\mu $ | 主通道选择算法准确率 |

| $\eta $ | 安全度计算算法准确率 |

表4

系统安全测试实验参数

| 参数 | 设置 |

|---|---|

| 查询总数 | 10000 |

| ${{E}_{1}}$插桩次数 | 1000 |

| ${{E}_{2}}$插桩次数 | 500 |

| ${{E}_{3}}$插桩次数 | 200 |

| ${{E}_{1}}$、${{E}_{2}}$同时非协同攻击次数 | 50 |

| ${{E}_{1}}$、${{E}_{2}}$协同攻击次数 | 20 |

| ${{E}_{1}}$、${{E}_{3}}$同时非协同攻击次数 | 20 |

| ${{E}_{1}}$、${{E}_{3}}$协同攻击次数 | 10 |

| ${{E}_{2}}$、${{E}_{3}}$同时非协同攻击次数 | 10 |

| ${{E}_{2}}$、${{E}_{3}}$协同攻击次数 | 5 |

| ${{E}_{1}}$、${{E}_{2}}$、${{E}_{3}}$同时非协同攻击次数 | 5 |

| ${{E}_{1}}$、${{E}_{2}}$、${{E}_{3}}$协同攻击次数 | 2 |

| 随机调度周期 | 10 |

表5

系统安全性测试结果

| 执行体 | 方法 | TP | FN | TN | FP | F1_measure | 同比增加 | 总异常 | 总错判 |

|---|---|---|---|---|---|---|---|---|---|

| ${{E}_{1}}$ | MMA | 1175 | 54 | 8691 | 80 | 0.9460 | — | 1255 | 134 |

| ${{E}_{2}}$ | 660 | 44 | 9226 | 70 | 0.9205 | — | 730 | 114 | |

| ${{E}_{3}}$ | 285 | 94 | 9571 | 50 | 0.7983 | — | 335 | 144 | |

| ${{E}_{1}}$ | ERTA | 1105 | 15 | 8830 | 50 | 0.9714 | 2.68% | 1155 | 65 |

| ${{E}_{2}}$ | 672 | 30 | 9243 | 55 | 0.9405 | 2.17% | 727 | 85 | |

| ${{E}_{3}}$ | 274 | 20 | 9636 | 70 | 0.8589 | 7.59% | 344 | 90 |

| [1] | WU Jiangxing. Introduction to Cyberspace Mimic Defense[M]. Beijing: Science Press, 2017. |

| 邬江兴. 网络空间拟态防御导论[M]. 北京: 科学出版社, 2017. | |

| [2] |

ZHENG Qiuhua, HU Chengnan, CUI Tingting, et al. A Security Analysis Approach for Dynamic Heterogeneous Redundancy Model Based on Probability Analysis[J]. Acta Electronica Sinica, 2021, 49(8): 1586-1598.

doi: 10.12263/DZXB.20201063 |

|

郑秋华, 胡程楠, 崔婷婷, 等. 一种基于概率分析的DHR模型安全性分析方法[J]. 电子学报, 2021, 49(8):1586-1598.

doi: 10.12263/DZXB.20201063 |

|

| [3] |

ZHU Weijun, GUO Yuanbo, HUANG Bohu. A Mimic Defense Automaton Model of Dynamic Heterogeneous Redundancy Structures[J]. Acta Electronica Sinica, 2019, 47(10): 2025-2031.

doi: 10.3969/j.issn.0372-2112.2019.10.002 |

|

朱维军, 郭渊博, 黄伯虎. 动态异构冗余结构的拟态防御自动机模型[J]. 电子学报, 2019, 47(10):2025-2031.

doi: 10.3969/j.issn.0372-2112.2019.10.002 |

|

| [4] |

WANG Wei, YANG Benchao, LI Guangsong, et al. Security Analysis of Heterogeneous Redundant Systems[J]. Computer Science, 2018, 45(9): 183-186.

doi: 10.11896/j.issn.1002-137X.2018.09.030 |

|

王伟, 杨本朝, 李光松, 等. 异构冗余系统的安全性分析[J]. 计算机科学, 2018, 45(9):183-186.

doi: 10.11896/j.issn.1002-137X.2018.09.030 |

|

| [5] | MA Hailong, REN Quan, YI Peng. Modeling and Quantitative Evaluation of Cyberspace Mimic Defense[J]. ZTE Communications, 2022, 28(6): 57-62. |

| 马海龙, 任权, 伊鹏. 网络空间拟态防御建模与量化评估技术研究[J]. 中兴通讯技术, 2022, 28(6):57-62. | |

| [6] | ZHANG Wenjian. Research on Key Technologies of Endogenous Security for Software-Defined Networks[D]. Zhengzhou: Information Engineering University, 2021. |

| 张文建. 面向软件定义网络的内生安全关键技术研究[D]. 郑州: 战略支援部队信息工程大学, 2021. | |

| [7] | LI Lingshu. Research on the Security Architecture and Key Technologies of Mimic SaaS Cloud[D]. Zhengzhou: Information Engineering University, 2021. |

| 李凌书. 拟态SaaS云安全架构及关键技术研究[D]. 郑州: 战略支援部队信息工程大学, 2021. | |

| [8] | ZHANG Jiexin, PANG Jianmin, ZHANG Zheng. Quantification Method for Heterogeneity on Web Server with Mimic Construction[J]. Journal of Software, 2020, 31(2): 564-577. |

| 张杰鑫, 庞建民, 张铮. 拟态构造的Web服务器异构性量化方法[J]. 软件学报, 2020, 31(2):564-577. | |

| [9] |

SONG Ke, LIU Qinrang, WEI Shuai, et al. Endogenous Security Architecture of Ethernet Switch Based on Mimic Defense[J]. Journal on Communications, 2020, 41(5): 18-26.

doi: 10.11959/j.issn.1000-436x.2020098 |

|

宋克, 刘勤让, 魏帅, 等. 基于拟态防御的以太网交换机内生安全体系结构[J]. 通信学报, 2020, 41(5):18-26.

doi: 10.11959/j.issn.1000-436x.2020098 |

|

| [10] | JIN Liang, LOU Yangming, SUN Xiaoli, et al. Concept and Vision of Wireless Endogenous Safety and Security[J]. Scientia Sinica Inform, 2023, 53(2): 344-364. |

| [11] |

JI Xinsheng, HUANG Kaizhi, WU Jiangxing, et al. Endogenous Security for the Space-Integrated-Ground Information Network in 6G[J]. Space-Integrated-Ground Information Networks, 2023, 4(2): 2-12.

doi: 10.11959/j.issn.2096-8930.2023014 |

| [12] | GUO Wei. Research on Simulation Architecture and Key Technologies of Distributed Storage System[D]. Zhengzhou: Information Engineering University, 2019. |

| 郭威. 分布式存储系统拟态化架构与关键技术研究[D]. 郑州: 战略支援部队信息工程大学, 2019. | |

| [13] |

ZHANG Ruyun, LI Heyuan, LI Shunbin. Mimic Security Scheduling Algorithm for Industrial Control under Limited Heterogeneous Resource Constraints[J]. Telecommunications Science, 2021, 37(3): 57-65.

doi: 10.11959/j.issn.1000-0801.2021047 |

|

张汝云, 李合元, 李顺斌. 有限异构资源条件下的工业控制拟态调度算法[J]. 电信科学, 2021, 37(3):57-65.

doi: 10.11959/j.issn.1000-0801.2021047 |

|

| [14] | YAN Wenjiao, LIU Xingyu, ZHANG Yi, et al. A Method for Arbitration and Scheduling of Mimic Industrial Controllers[J]. Journal of Information Security Research, 2022, 8(6): 534-544. |

| [15] | LIN Hongyu. Research on Security Defense Technology of Internet of Things Based on DHR[D]. Nanjing: Southeast University, 2022. |

| 林泓宇. 基于DHR的物联网安全防御技术研究[D]. 南京: 东南大学, 2022. | |

| [16] | OUYANG Ling, SONG Ke, LAN Julong. Design and Implementation of Microcontroller Based on Dynamic Heterogeneous Redundancy Architecture[EB/OL]. (2024-04-18)[2024-08-11]. https://link.cnki.net/urlid/11.2087.tn.20240415.190.022. |

| 欧阳玲, 宋克, 兰巨龙. 基于动态异构冗余架构的微控制器设计与实现[EB/OL]. (2024-04-18)[2024-08-11]. https://link.cnki.net/urlid/11.2087.tn.20240415.190.022. | |

| [17] |

OUYANG Ling, SONE Ke, ZHANG Wenjian, et al. Microcontroller Design Based on Dynamic Heterogeneous Redundancy Architecture[J]. China Communications, 2023, 20(9): 144-159.

doi: 10.23919/JCC.fa.2022-0374.202309 |

| [18] | OUYANG Ling. Research on Key Technologies of Dynamic Heterogeneous Redundant Microcontrollers[D]. Zhengzhou: Information Engineering University, 2023. |

| 欧阳玲. 动态异构冗余微控制器关键技术研究[D]. 郑州: 战略支援部队信息工程大学, 2023. | |

| [19] | HU Hongchao, CHEN Fucai, WANG Zhenpeng. Performance Evaluations on DHR for Cyberspace Mimic Defense[J]. Journal of Cyber Security, 2016, 1(4): 40-51. |

| [20] | WEI Shuai, YU Hong, GU Zeyu, et al. Architecture of Mimic Security Processor for Industry Control System[J]. Journal of Cyber Security, 2017, 2(1): 54-73. |

| [1] | 陈昊然, 刘宇, 陈平. 基于大语言模型的内生安全异构体生成方法[J]. 信息网络安全, 2024, 24(8): 1231-1240. |

| [2] | 张博文, 李冬, 赵贻竹, 于俊清. IPv6地址驱动的云网络内生安全机制研究[J]. 信息网络安全, 2024, 24(1): 113-120. |

| [3] | 李冬, 于俊清, 文瑞彬, 谢一丁. 基于IPv6的容器云内生安全机制[J]. 信息网络安全, 2023, 23(12): 21-28. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||