信息网络安全 ›› 2018, Vol. 18 ›› Issue (2): 54-60.doi: 10.3969/j.issn.1671-1122.2018.02.008

基于自适应调节核函数的图像显著区域提取方法

- 1.中国刑事警察学院网络犯罪侦查系,辽宁沈阳 110035

2.南京理工大学计算机科学与工程学院,江苏南京 210094

-

收稿日期:2017-12-31出版日期:2018-02-20发布日期:2020-05-11 -

作者简介:作者简介:高洪涛(1965—),男,辽宁, 副教授,硕士,主要研究方向为电子数据取证;陆伟(1978—),男,江苏,博士研究生,主要研究方向为图像处理;杨余旺(1966—), 男, 安徽, 教授,博士,主要研究方向为物联网和网络编码算法及应用技术。

-

基金资助:国家科技支撑计划[2007BAK34B03];国家自然科学基金[61640020]

An Adaptive Adjusting Kernel Function-Based Extraction Method for Image Salient Area

Hongtao GAO1( ), Wei LU2, Yuwang YANG2

), Wei LU2, Yuwang YANG2

- 1. Department of Cyber Crime Investigation, Criminal Investigation Police University of China, Shenyang Liaoning 110035, China

2. School of Computer Science and Engineering, Nanjing University of Science and Technology, Nanjing Jiangsu 210094, China

-

Received:2017-12-31Online:2018-02-20Published:2020-05-11

摘要:

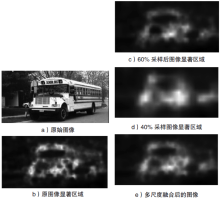

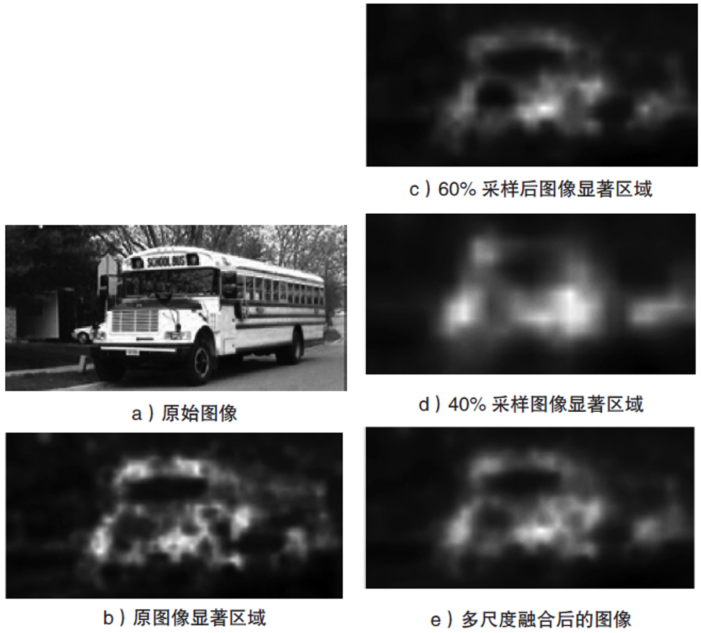

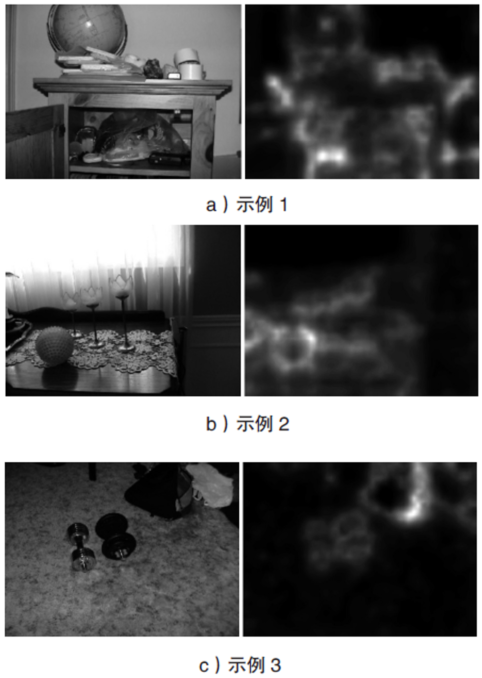

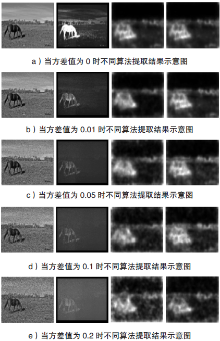

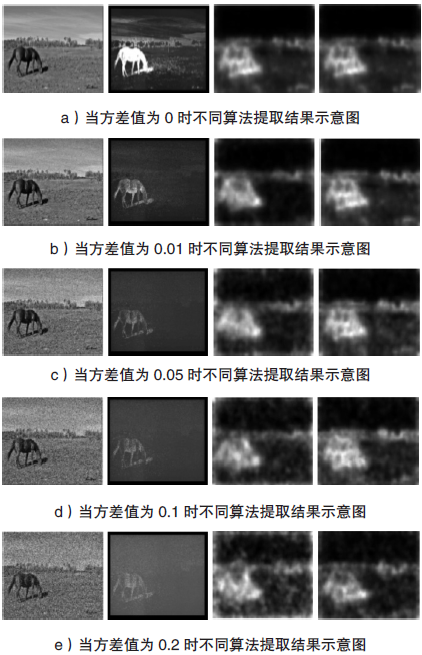

目前的图像显著区域提取技术仅针对无噪声图像或者没有分析噪声对提取技术的影响。文章提出一种图像显著区域提取新方法,该方法将自适应调节核函数应用在图像显著区域获取中。根据具体图像像素点与周围小区域的差异性来判断该位置的显著性。差异性是与自适应调节核函数有关的单调下降函数。该算法采用多尺度融合的方法获取整幅图的显著区域,对无噪声图像进行显著区域提取分析取得了较好效果。在图像含噪时与两种现有显著区域获取方法进行比较,实验结果表明该算法同样对噪声具有很强的鲁棒性。

中图分类号:

引用本文

高洪涛, 陆伟, 杨余旺. 基于自适应调节核函数的图像显著区域提取方法[J]. 信息网络安全, 2018, 18(2): 54-60.

Hongtao GAO, Wei LU, Yuwang YANG. An Adaptive Adjusting Kernel Function-Based Extraction Method for Image Salient Area[J]. Netinfo Security, 2018, 18(2): 54-60.

| [1] | BRUCE N D B,TSOTSOS J K.Saliency, Attention, and Visual Search: An Information Theoretic Approach[J].Journal of Vision, 2009, 9(3):1-24. |

| [2] | GAO D,MAHADEVAN V,VASONCELOS N.On the Plausibility of the Discriminant Center-surround Hypothesis for Visual Saliency[J].Journal of Vision, 2008, 8(7):1-18. |

| [3] | ITTI L,KOCH C,NIEBUR E.A Model of Saliency-based Visual Attention for Rapid Scene Analysis[J].IEEE Transactions on Pattern Analysis and Machine Intelligence, 1998, 20(11):1254-1259. |

| [4] | SEO H,MILANFAR P.Static and Space-time Visual Saliency Detection by Self-Resemblance[J].Journal of Vision, 2009, 9(12): 1-27. |

| [5] | 浮欣,卢玉华,邵子健 . 公共安全视频监控系统信息安全模拟实验平台技术研究[J].信息网络安全,2016(9):56-59. |

| [6] | RATHU E,KANNALA J,SALO M,et al. Segmenting Salient Objects from Images and Videos[EB/OL].,2017-11-15. |

| [7] | 李海洋, 何东健.一种自适应空间邻域的显著图获取方法研究[J].计算机应用研究,2013, 30(6):1882-1884. |

| [8] | 张鹏,王润生.基于视点转移和视区追踪的图像显著区域检测[J].软件学报,2004,15(6):891-898. |

| [9] | 王璐,陆霞,蔡自兴.基于局部显著区域的自然场景识别[J].中国图象图形学报,2008,13(8):1594-1600. |

| [10] | 刘亚春,王景中. 基于人脸检测的网络图像内容过滤技术研究[J].信息网络安全,2014(3):7-11. |

| [11] | TAKEDA H,FARIUS S,MILANFAR P.Kernel Regression for Image Processing and Reconstruction[J].IEEE Transactions on Image Processing A Publication of the IEEE Signal Processing Society,2007, 16(2):349-366. |

| [12] | SEO H J,MILANFAR P.Training-free, Generic Object Detection Using Locally Adaptive Regression Kernels[J]. IEEE Transactions on Pattern Analysis & Machine Intelligence, 2010, 32(9):1688-1704. |

| [13] | SEO H J,MILANFAR P.Detection of Human Actions From A Single Example[J].IEEE International Conference on Computer Vision, 2009,30(2):1965-1970. |

| [14] | SEO H J,MILANFAR P.Action Recognition from One Example[J].IEEE Transactions on Pattern Analysis & Machine Intelligence, 2011, 33(5):867-882 |

| [15] | 杨连群,温晋英,刘树发,等. 一种改进的图分割算法在用户行为异常检测中的应用[J].信息网络安全,2016(6):35-40. |

| [1] | 文伟平, 张世琛, 王晗, 时林. 基于虚拟机自省的Linux恶意软件检测方案[J]. 信息网络安全, 2024, 24(5): 657-666. |

| [2] | 李志华, 陈亮, 卢徐霖, 方朝晖, 钱军浩. 面向物联网Mirai僵尸网络的轻量级检测方法[J]. 信息网络安全, 2024, 24(5): 667-681. |

| [3] | 杨志鹏, 王鹃, 马陈军, 亢云峰. 基于第三方库隔离的Python沙箱逃逸防御机制[J]. 信息网络安全, 2024, 24(5): 682-693. |

| [4] | 顾国民, 陈文浩, 黄伟达. 一种基于多模型融合的隐蔽隧道和加密恶意流量检测方法[J]. 信息网络安全, 2024, 24(5): 694-708. |

| [5] | 沈卓炜, 汪仁博, 孙贤军. 基于Merkle树和哈希链的层次化轻量认证方案[J]. 信息网络安全, 2024, 24(5): 709-718. |

| [6] | 田钊, 牛亚杰, 佘维, 刘炜. 面向车联网的车辆节点信誉评估方法[J]. 信息网络安全, 2024, 24(5): 719-731. |

| [7] | 石润华, 邓佳鹏, 于辉, 柯唯阳. 基于量子行走公钥加密的电子投票方案[J]. 信息网络安全, 2024, 24(5): 732-744. |

| [8] | 郭建胜, 关飞婷, 李志慧. 一种带作弊识别的动态(t,n)门限量子秘密共享方案[J]. 信息网络安全, 2024, 24(5): 745-755. |

| [9] | 李雨昕, 黄文超, 王炯涵, 熊焰. 基于Tamarin的门罗币支付协议分析方法[J]. 信息网络安全, 2024, 24(5): 756-766. |

| [10] | 张书雅, 陈良国, 陈兴蜀. 一种启发式日志模板自动发现方法[J]. 信息网络安全, 2024, 24(5): 767-777. |

| [11] | 张长琳, 仝鑫, 佟晖, 杨莹. 面向网络安全领域的大语言模型技术综述[J]. 信息网络安全, 2024, 24(5): 778-793. |

| [12] | 王巍, 胡永涛, 刘清涛, 王凯崙. 铁路运行环境下ERT可信根实体的软件化技术研究[J]. 信息网络安全, 2024, 24(5): 794-801. |

| [13] | 郭梓萌, 朱广劼, 杨轶杰, 司群. 基于APT特征的铁路网络安全性能研究[J]. 信息网络安全, 2024, 24(5): 802-811. |

| [14] | 张浩, 谢大智, 胡云晟, 叶骏威. 基于半监督学习的网络异常检测研究综述[J]. 信息网络安全, 2024, 24(4): 491-508. |

| [15] | 王健, 陈琳, 王凯崙, 刘吉强. 基于时空图神经网络的应用层DDoS攻击检测方法[J]. 信息网络安全, 2024, 24(4): 509-519. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||