信息网络安全 ›› 2025, Vol. 25 ›› Issue (11): 1774-1791.doi: 10.3969/j.issn.1671-1122.2025.11.010

一种云原生TEE服务共享机制

卢笛1, 刘玉佳1( ), 吕超越2, 孙梦娜1, 张清文1, 杨力1

), 吕超越2, 孙梦娜1, 张清文1, 杨力1

1.西安电子科技大学计算机科学与技术学院 西安 710126 2.芯原微电子(成都)有限公司 成都 610041

-

收稿日期:2025-06-20出版日期:2025-11-10发布日期:2025-12-02 -

通讯作者:刘玉佳25031212183@stu.xidian.edu.cn -

作者简介:卢笛(1983—),男,陕西,教授,博士,CCF高级会员,主要研究方向为可信计算、机密计算、物联网和云计算安全|刘玉佳(2002—),女,山东,硕士研究生,主要研究方向为可信计算、云计算安全|吕超越(1999—),女,四川,硕士,主要研究方向为可信计算和嵌入式系统安全|孙梦娜(2000—),女,河北,硕士研究生,主要研究方向为机密计算|张清文(2003—),女,陕西,硕士研究生,主要研究方向为机密计算|杨力(1977—),男,陕西,教授,博士,CCF高级会员,主要研究方向为移动互联网安全、云计算安全、移动终端安全和可信计算 -

基金资助:国家自然科学基金(62232013);国家自然科学基金(U24A20243);国家自然科学基金(92267204);国家重点研发计划(2023YFB3106900)

Cloud-Native TEE Service Sharing Mechanism for Secure Edge Computing

LU Di1, LIU Yujia1( ), LYU Chaoyue2, SUN Mengna1, ZHANG Qingwen1, YANG Li1

), LYU Chaoyue2, SUN Mengna1, ZHANG Qingwen1, YANG Li1

1. School of Computer Science and Technology ,Xidian University Xi’an 710126, China 2. VeriSilicon (Chengdu) Co. ,Ltd. Chengdu 610041, China

-

Received:2025-06-20Online:2025-11-10Published:2025-12-02

摘要:

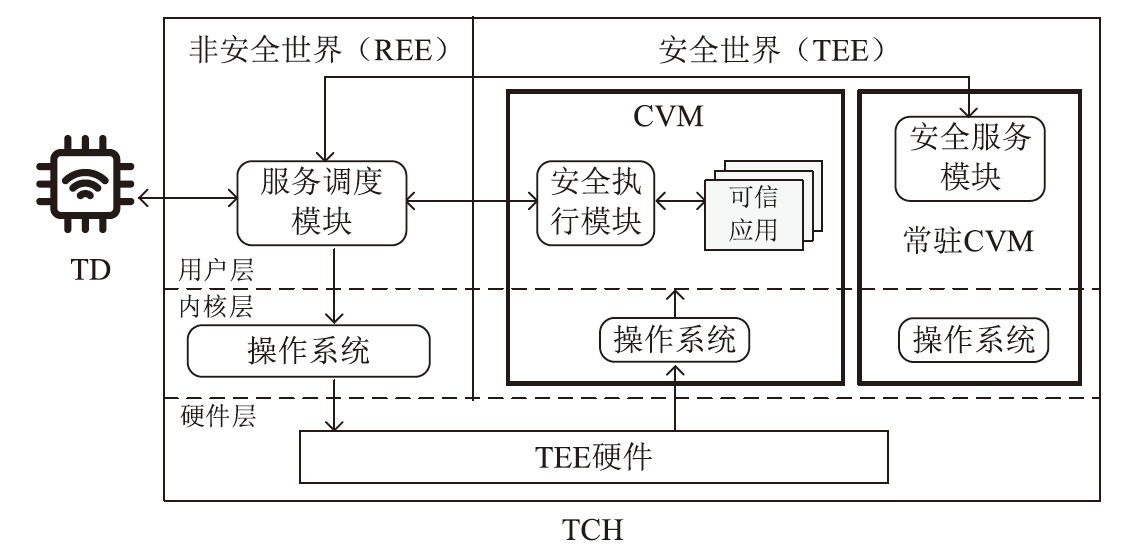

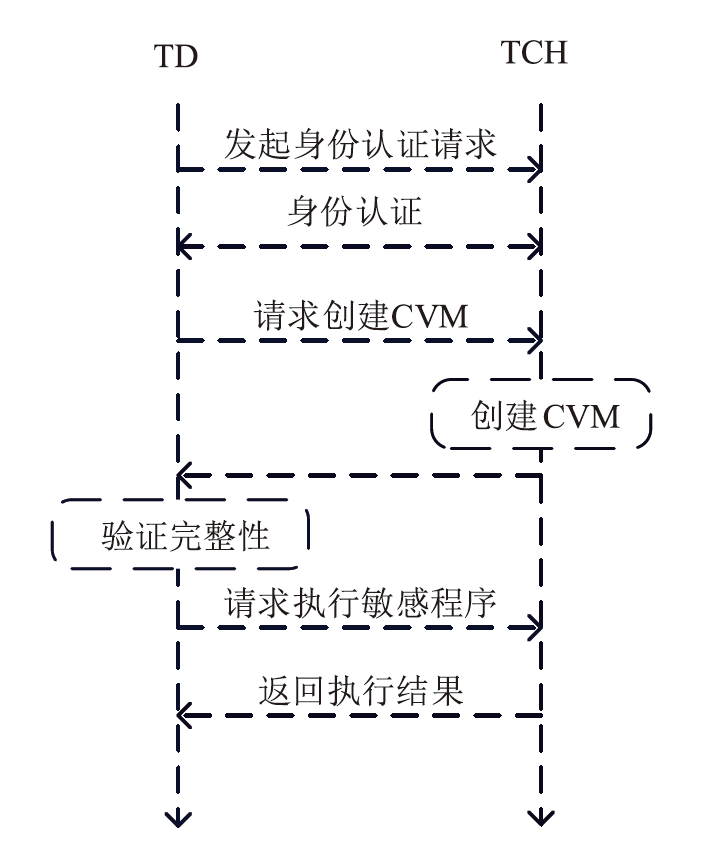

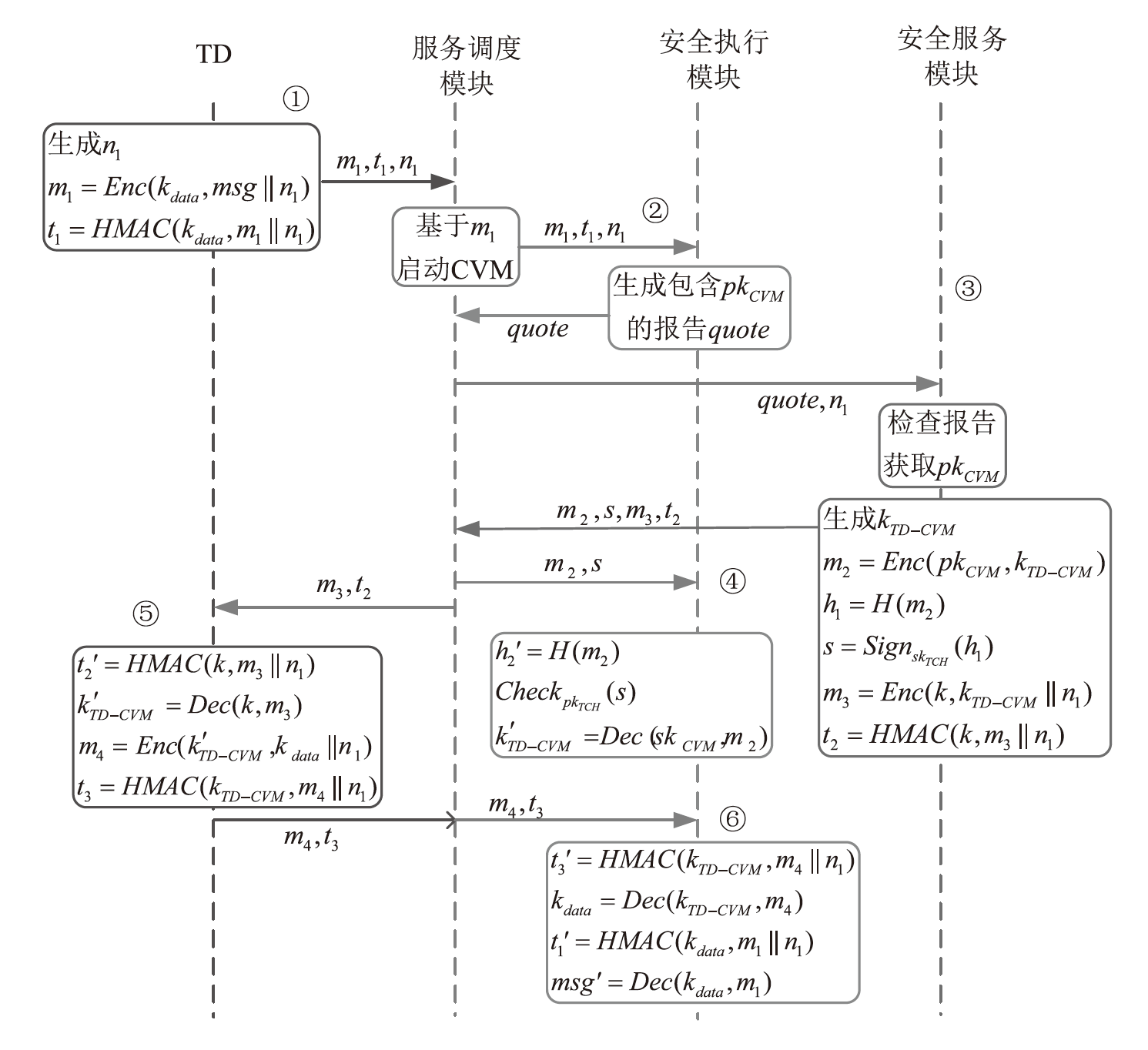

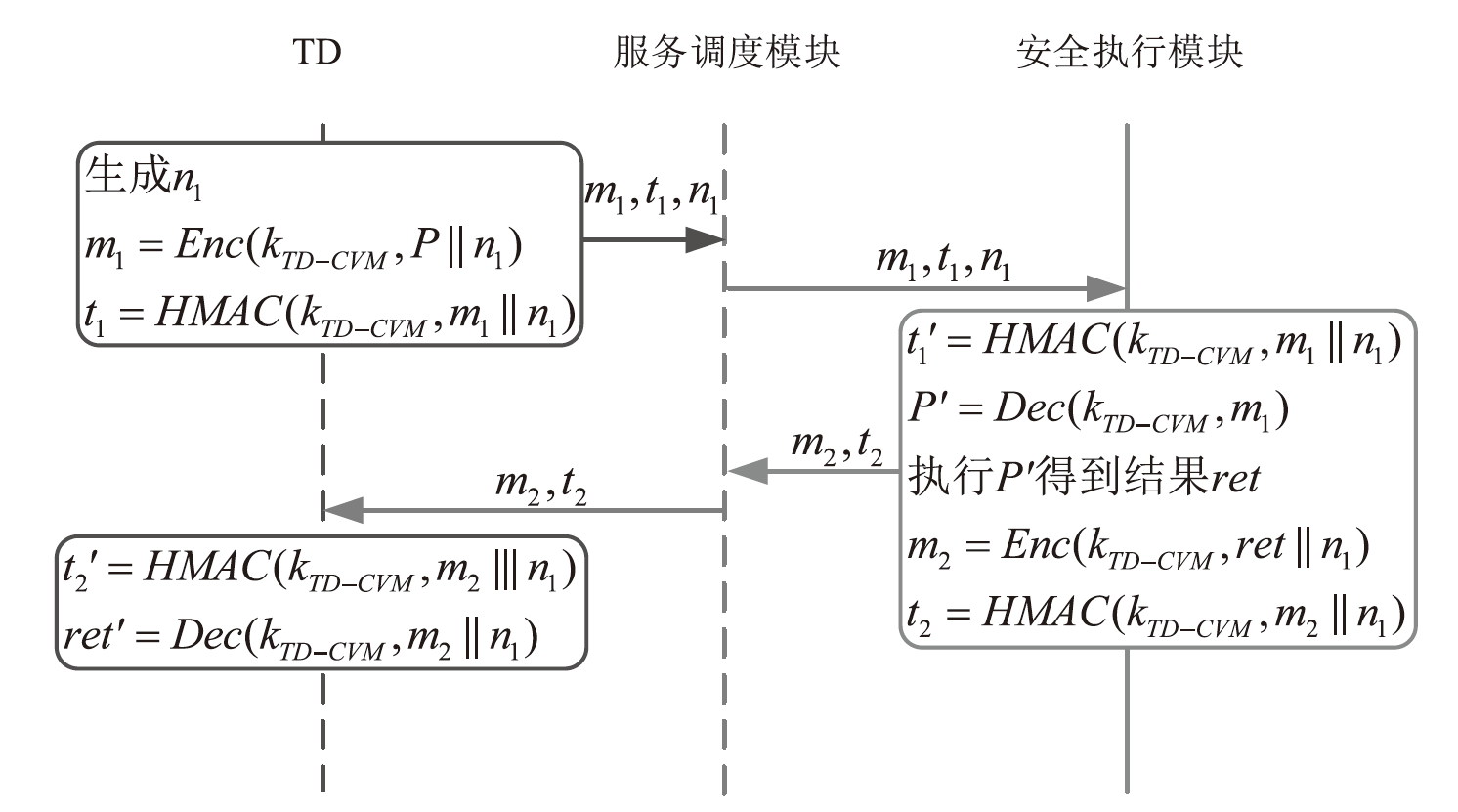

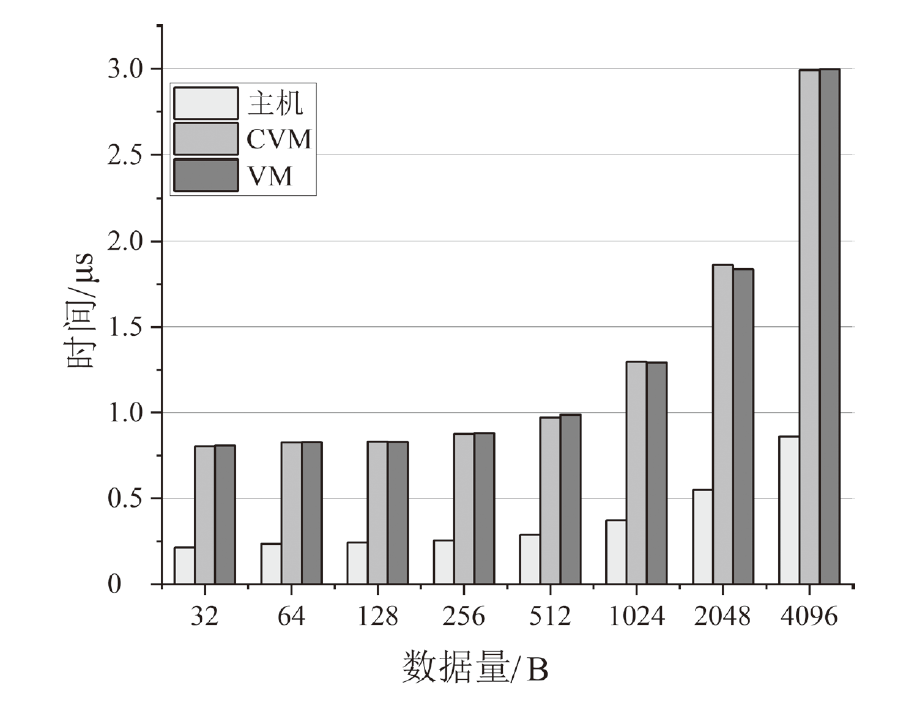

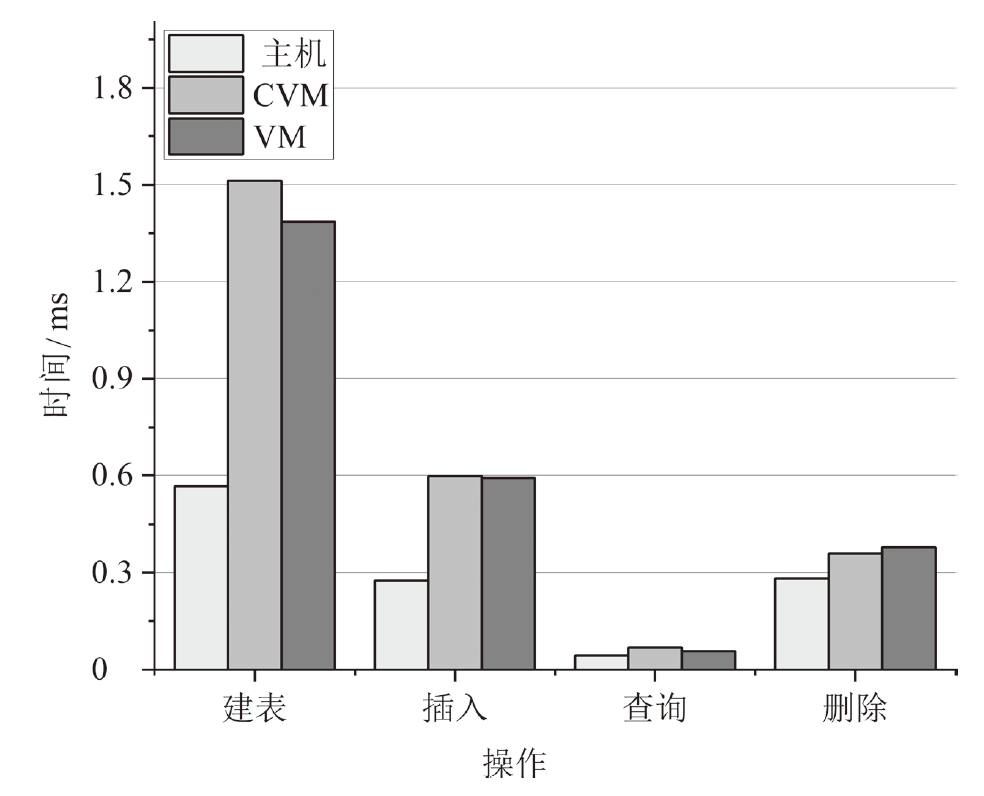

网络化智能终端在开放环境中长期面临多样化的安全威胁。可信执行环境(TEE)虽可为终端敏感程序提供硬件级隔离执行环境,但其安全能力局限于单设备内部,难以构建跨设备的安全服务体系,致使大量不具备TEE的终端无法开展硬件级机密计算,从而造成TEE安全覆盖不足问题。因此,文章提出一种云原生TEE服务共享机制,利用云端TEE及其充裕的计算资源,为缺乏TEE的终端设备提供远程机密计算能力。该机制以轻量化云端机密虚拟机(CVM)作为隔离执行环境,为远程终端提供TEE服务;同时,通过构建安全通信信道以及基于零知识证明的设备认证与密钥协商协议,确保远程TEE服务过程的机密性、完整性及抗重放攻击能力。原型系统基于Intel TDX平台设计并实现。实验结果表明,该机制能够有效将TEE安全能力扩展至终端设备,其远程执行性能接近常规虚拟机,验证了该方案的有效性与可用性。

中图分类号:

引用本文

卢笛, 刘玉佳, 吕超越, 孙梦娜, 张清文, 杨力. 一种云原生TEE服务共享机制[J]. 信息网络安全, 2025, 25(11): 1774-1791.

LU Di, LIU Yujia, LYU Chaoyue, SUN Mengna, ZHANG Qingwen, YANG Li. Cloud-Native TEE Service Sharing Mechanism for Secure Edge Computing[J]. Netinfo Security, 2025, 25(11): 1774-1791.

表1

TEE服务共享机制中不同共享方式系统性对比

| 共享 方式 | 技术特点 | 技术不足 | 基于虚拟机级TEE相较不同共享方式的优势 |

|---|---|---|---|

| TEE与LibOS结合的远程计算保护 | 通过LibOS提供轻量级系统抽象,实现敏感任务在TEE环境中的无缝执行;支持敏感任务远程交付,通常无需大量修改即可运行;利用硬件TEE实现强隔离和远程 认证 | 系统兼容性有限;资源隔离与多租户支持弱;性能开销较高;云原生集成能力不足 | 更强的环境兼容性与灵活性:提供独立的操作系统环境,支持多类型任务和复杂应用的执行,更接近传统虚拟化平台。 优越的隔离性与多租户支持:具备硬件级内存加密和强隔离边界,天然支持多租户场景下的安全隔离。 更优的性能与可扩展性:避免了LibOS的系统调用拦截开销,结合云平台资源,能提供低延迟、高吞吐的服务 更好的云原生集成:更易于与云原生基础设施集成,支持动态调度和弹性伸缩,适合大规模服务 共享 |

| 基于TPM的远程设备完整性保护 | 依托专用硬件芯片(TPM)提供可信根与安全操作集合(如加解密、签名);通过物理隔离和硬件保护机制,可有效抵御恶意篡改和侧信道攻击;专注于系统启动时的静态可信度量与关键数据完整性保护 | 计算与存储资源受限;功能相对固化导致运行时保护能力不足,主要为辅助安全组件;通用性与可扩展性差;对新型攻击适应 性弱 | 更强大的计算能力与资源弹性:利用云平台的计算与存储资源,可轻松应对高并发和弹性扩展需求。 全面的运行时保护:在虚拟化层面实现工作负载的全程隔离与动态可信验证,契合云应用生命周期管理 更高的通用性与灵活性:作为通用计算架构,不依赖特定硬件,易于在异构云环境中部署和迁移。 更深的防御纵深:可通过嵌套虚拟化与硬件辅助安全扩展,提供更强健、灵活的可信基础 |

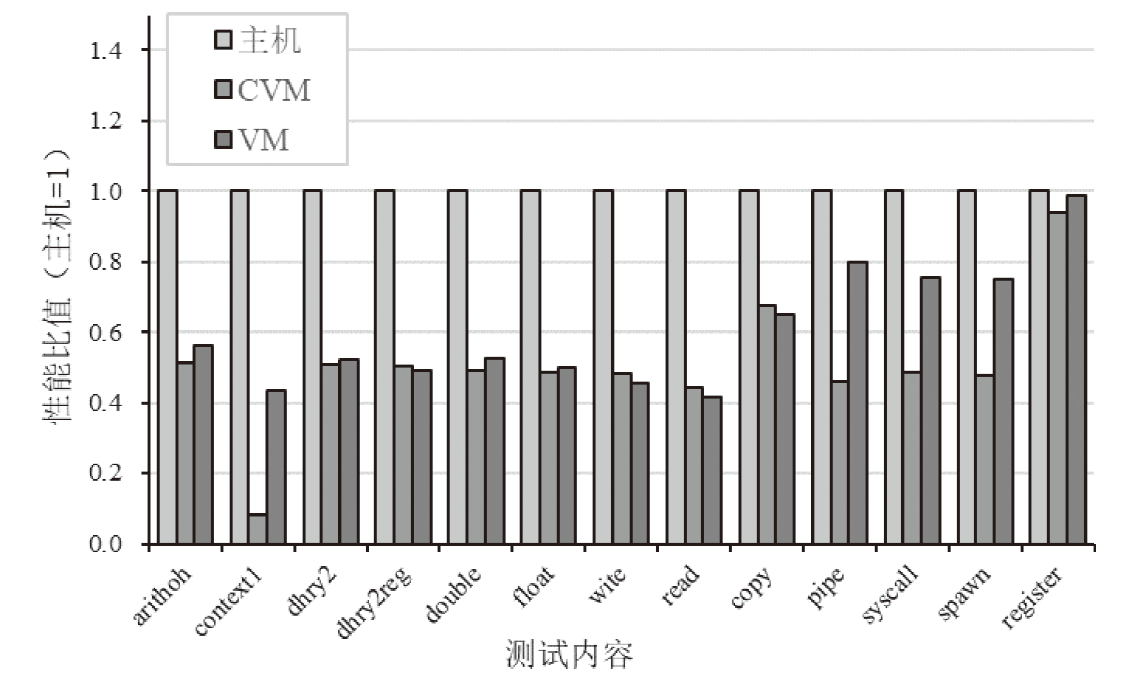

表7

性能测试内容

| 测试项目名称 | 含义 |

|---|---|

| arithoh | 简单整数运算的性能,即一秒内计算次数 |

| context1 | 上下文切换的性能,即一秒内上下文切换次数 |

| dhry2 | 整数运算基准测试(不使用显式的寄存器变量) |

| dhry2reg | 整数运算基准测试(使用显式的寄存器变量) |

| double | 双精度浮点数运算性能,即一秒内计算次数 |

| float | 单精度浮点数运算性能,即一秒内计算次数 |

| write | 文件系统写操作性能,即两秒内写入字节数 |

| read | 文件系统读操作性能,即两秒内读出字节数 |

| copy | 文件系统复制操作性能,即两秒内复制字节数 |

| pipe | 管道通信性能,即一秒内管道读写完成次数 |

| syscall | 系统调用性能,即一秒内进行系统调用的次数 |

| spawn | 创建进程性能,即一秒内创建进程的数量 |

| register | 寄存器操作性能,即一秒内进行寄存器操作的次数 |

| [1] | Gramine Contributors. Gramine Documentation[EB/OL]. [2025-06-05]. https://gramine.readthedocs.io/en/latest/. |

| [2] | ARNAUTOV S, TRACH B, GREGOR F, et al. SCONE: Secure Linux Containers with Intel {SGX}[C]// USENIX. The 12th USENIX Symposium on Operating Systems Design and Implementation (OSDI 16). Berkeley: USENIX, 2016: 689-703. |

| [3] | BAUMANN A, PEINADO M, HUNT G. Shielding Applications from an Untrusted Cloud with Haven[J]. ACM Transactions on Computer Systems (TOCS), 2015, 33(3): 1-26. |

| [4] | BRESCIA L, ALDINUCCI M. Secure Generic Remote Workflow Execution with TEEs[C]// IEEE. The 2nd Workshop on Workflows in Distributed Environments. New York: IEEE, 2024: 8-13. |

| [5] | WIDANAGE C, LIU Weijie, LI Jiayu, et al. HySec-Flow: Privacy-Preserving Genomic Computing with SGX-Based Big-Data Analytics Framework[C]// IEEE.2021 IEEE 14th International Conference on Cloud Computing (CLOUD). New York: IEEE, 2021: 733-743. |

| [6] | Advanced Micro Devices. Secure Encrypted Virtualization API Version 0.24[EB/OL]. [2025-06-05]. https://www.amd.com/content/dam/amd/en/documents/epyc-technical-docs/programmer-references/55766_SEV-KM_API_Specification.pdf. |

| [7] | Intel Corporation. Intel® Trust Domain Extensions[EB/OL]. [2025-06-05]. https://www.intel.com/content/www/us/en/developer/tools/trust-domain-extensions/documentation.html. |

| [8] | ARM. ARM CCA Security Model 1.0[EB/OL]. [2025-06-05]. https://developer.arm.com/documentation/DEN0096/latest/. |

| [9] | RUSSINOVICH M. Azure Confidential Computing[EB/OL]. [2025-06-05]. https://azure.microsoft.com/en-us/blog/azure-confidential-computing/. |

| [10] |

MOFRAD S, AHMED I, ZHANG Fengwei, et al. Securing Big Data Scientific Workflows via Trusted Heterogeneous Environments[J]. IEEE Transactions on Dependable and Secure Computing, 2021, 19(6): 4187-4203.

doi: 10.1109/TDSC.2021.3123640 URL |

| [11] | ARTHUR W, CHALLENER D, GOLDMAN K. A Practical Guide to TPM 2.0: Using the New Trusted Platform Module in the New Age of Security[M]. Heidelburg: Springer Nature, 2015. |

| [12] | DEWAN P, DURHAM D, KHOSRAVI H, et al. A Hypervisor-Based System for Protecting Software Runtime Memory and Persistent Storage[J]. SpringSim, 2008, 8: 828-835. |

| [13] | LIN K, WANG C. Using TPM to Improve Boot Security at BIOS Layer[C]// IEEE.2012 IEEE International Conference on Consumer Electronics (ICCE). New York: IEEE, 2012: 376-377. |

| [14] | ZHAO Lianying, MANNAN M. TEE-Aided Write Protection against Privileged Data Tampering[EB/OL]. (2019-05-26)[2025-06-05]. https://arxiv.org/abs/1905.10723. |

| [15] |

LU Di, HAN Ruidong, SHEN Yulong, et al. xTSeH: A Trusted Platform Module Sharing Scheme towards Smart IoT-Ehealth Devices[J]. IEEE Journal on Selected Areas in Communications, 2020, 39(2): 370-383.

doi: 10.1109/JSAC.49 URL |

| [16] | COSTAN V, DEVADAS S. Intel SGX Explained[EB/OL]. (2016-08-01)[2025-06-05]. https://eprint.iacr.org/2016/086. |

| [17] | ARM. TrustZone for ARMv8-A[EB/OL]. (2016-08-01)[2025-06-05]. https://developer.arm.com/-/media/Arm%20Developer%20Community/PDF/Learn%20the%20Architecture/TrustZone%20for%20Armv8-A.pdf?revision=c3134c8e-f1d0-42ff-869e-0e6a6bab824f |

| [18] | ZOU Deqing, QIANG Weizhong, JIN Hai. Trusted Computing Technology Principle and Application[M]. Beijing: Science Press, 2011. |

| 邹德清, 羌卫中, 金海. 可信计算技术原理与应用[M]. 北京: 科学出版社, 2011. | |

| [19] | HU Jun, SHEN Changxiang, GONG Bei. Preliminary Study on Trusted Computing 3.0 Engineering[M]. Beijing: Posts & Telecom Press, 2018. |

| 胡俊, 沈昌祥, 公备. 可信计算3.0工程初步[M]. 北京: 人民邮电出版社, 2018. | |

| [20] | BRASSER F, EL MAHJOUB B, SADEGHI A R, et al. TyTAN: Tiny Trust Anchor for Tiny Devices[C]// ACM. The 52nd Annual Design Automation Conference. New York: ACM, 2015: 1-6. |

| [21] |

DOLEV D, YAO A. On the Security of Public Key Protocols[J]. IEEE Transactions on Information Theory, 1983, 29(2): 198-208.

doi: 10.1109/TIT.1983.1056650 URL |

| [1] | 拾以娟, 周丹平, 范磊, 刘茵. 基于可信执行环境的安全多方计算协议[J]. 信息网络安全, 2025, 25(9): 1439-1446. |

| [2] | 耿致远, 许泽轩, 张恒巍. 基于随机博弈和DQN算法的云原生移动目标防御决策方法[J]. 信息网络安全, 2025, 25(6): 967-976. |

| [3] | 傅则凡, 潘高宁, 任一支, 胡铭德. 拟态函数:面向无服务器的拟态防御研究[J]. 信息网络安全, 2025, 25(6): 988-1002. |

| [4] | 朱辉, 方云依, 王枫为, 许伟. 融合机密计算的数据安全处理研究进展[J]. 信息网络安全, 2025, 25(11): 1643-1657. |

| [5] | 郝萌, 李佳勇, 杨洪伟, 张伟哲. 异构CPU-GPU系统机密计算综述[J]. 信息网络安全, 2025, 25(11): 1658-1672. |

| [6] | 关志, 胡建斌, 李悦, 陈钟. 基于可信执行环境的区块链技术与应用综述[J]. 信息网络安全, 2025, 25(11): 1673-1690. |

| [7] | 任丰原, 张馨月, 雷卓祎, 刘忻. 基于机密计算的键值数据存储与操作优化方法研究[J]. 信息网络安全, 2025, 25(11): 1707-1717. |

| [8] | 薛开平, 张淳一, 柳枫, 王峰. 基于可信执行环境的加密数据库索引安全增强方案[J]. 信息网络安全, 2025, 25(11): 1718-1731. |

| [9] | 赵波, 吕佳敏, 王一琁. 一种面向容器生命周期的多维安全度量架构[J]. 信息网络安全, 2025, 25(11): 1745-1761. |

| [10] | 王亚杰, 陆锦标, 李宇航, 范青, 张子剑, 祝烈煌. 基于可信执行环境的联邦学习分层动态防护算法[J]. 信息网络安全, 2025, 25(11): 1762-1773. |

| [11] | 金娃, 秦宇, 刘菁润, 尚科彤, 贾梦涵, 林江南. 基于机密计算平台的TEE和TPM硬件可信信道构建方案[J]. 信息网络安全, 2025, 25(11): 1792-1810. |

| [12] | 胡宇义, 蔡炜, 陈竞凡, 刘莫寒, 王鹃, 何运. 面向机密容器的统一远程证明机制研究[J]. 信息网络安全, 2025, 25(11): 1811-1823. |

| [13] | 余发江, 王朝州. TrustZone半虚拟化与容器化实现机制[J]. 信息网络安全, 2025, 25(10): 1523-1536. |

| [14] | 周书丞, 李杨, 李传荣, 郭璐璐, 贾辛洪, 杨兴华. 基于上下文的异常根因算法[J]. 信息网络安全, 2024, 24(7): 1062-1075. |

| [15] | 孙钰, 熊高剑, 刘潇, 李燕. 基于可信执行环境的安全推理研究进展[J]. 信息网络安全, 2024, 24(12): 1799-1818. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||