信息网络安全 ›› 2025, Vol. 25 ›› Issue (9): 1338-1347.doi: 10.3969/j.issn.1671-1122.2025.09.002

基于大模型的少样本APT攻击事件抽取方法

曹骏1, 向尕1,2( ), 任亚唯1, 谭自程1, 杨群生1

), 任亚唯1, 谭自程1, 杨群生1

- 1.北京信息科技大学计算机学院,北京 102206

2.北京信息科技大学智能信息处理研究所,北京 102206

-

收稿日期:2025-06-08出版日期:2025-09-10发布日期:2025-09-18 -

通讯作者:向尕xiangga@bistu.edu.cn -

作者简介:曹骏(2000—),男,山东,硕士研究生,主要研究方向为信息安全、自然语言处理|向尕(1975—),女,湖南,副教授,博士,CCF高级会员,主要研究方向为信息安全、自然语言处理和人工智能|任亚唯(1978—),女,湖北,副教授,博士,主要研究方向为密码学与网络安全、人工智能安全|谭自程(2001—),男,四川,硕士研究生,主要研究方向为信息安全、自然语言处理|杨群生(2004—),男,河南,本科,主要研究方向为信息安全、自然语言处理 -

基金资助:国家自然科学基金(62176023);北京市教育委员会科研计划(KM202311232014);北京信息科技大学星光基金(XG2025ZD20)

Small-Sample APT Attack Event Extraction Method Based on Large Model

CAO Jun1, XIANG Ga1,2( ), REN Yawei1, TAN Zicheng1, YANG Qunsheng1

), REN Yawei1, TAN Zicheng1, YANG Qunsheng1

- 1. College of Computer Science, Beijing Information Science and Technology University, Beijing 102206, China

2. Intelligent Information Processing Institute, Beijing Information Science and Technology University, Beijing 102206, China

-

Received:2025-06-08Online:2025-09-10Published:2025-09-18

摘要:

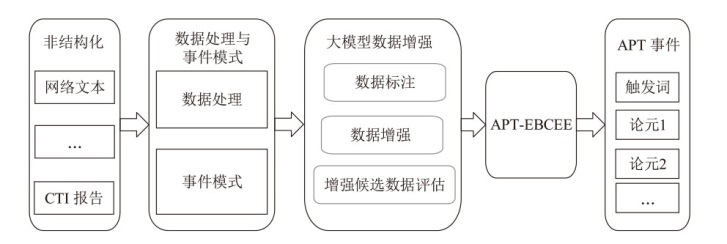

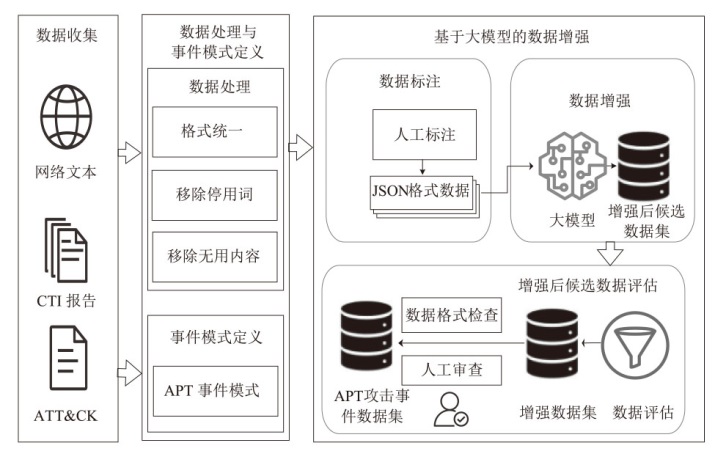

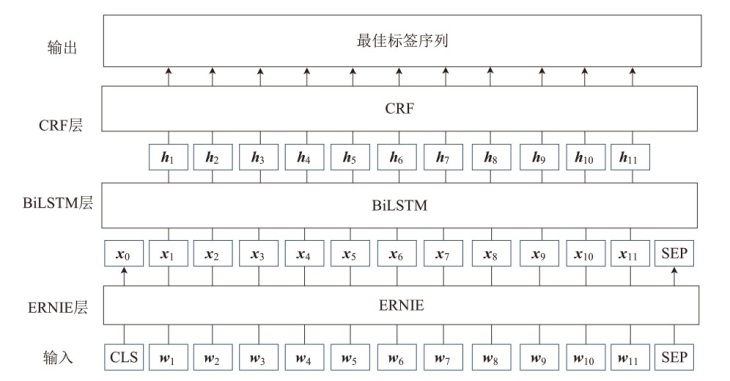

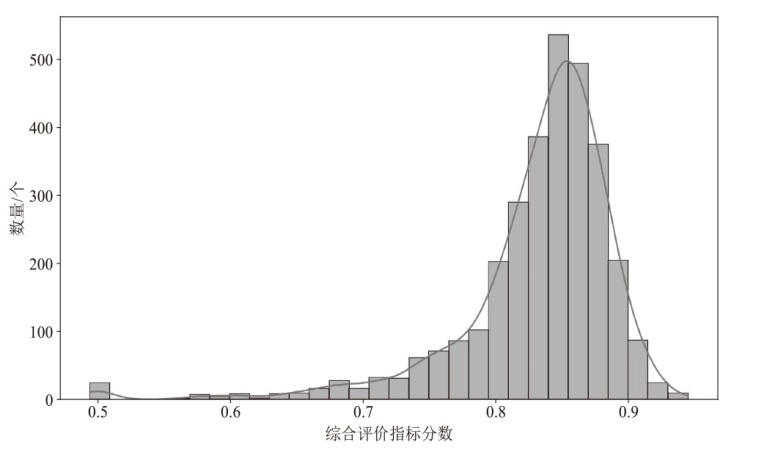

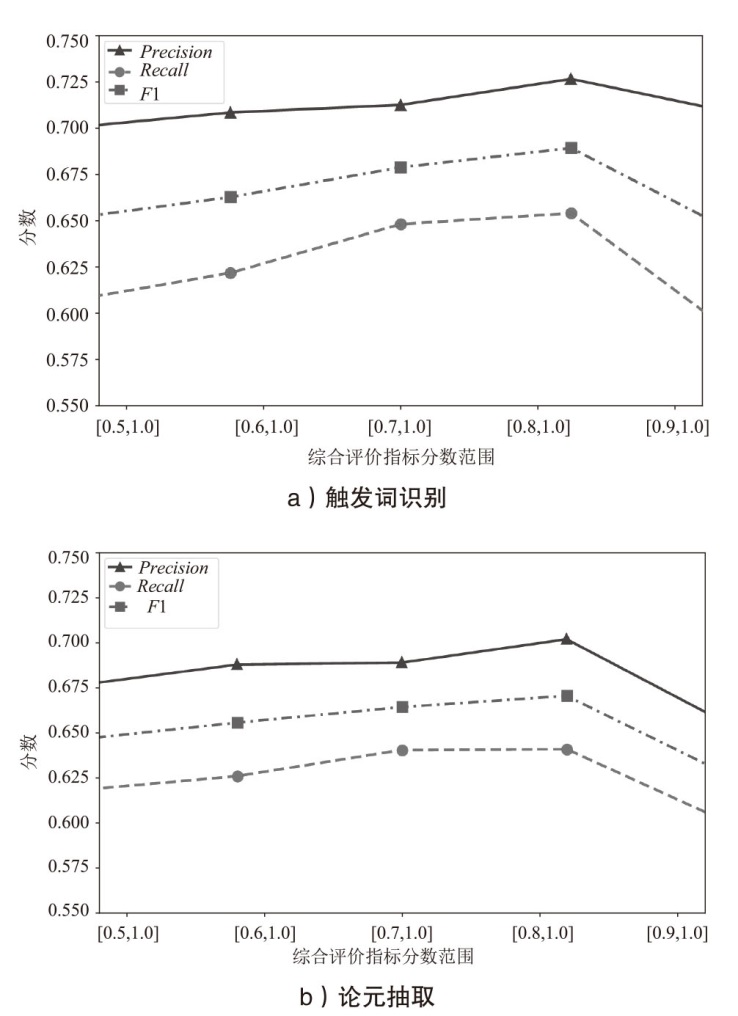

APT攻击的检测和防御较为困难,从威胁情报中自动抽取APT攻击事件及关键信息,对于提高主动防御能力、构建高质量威胁情报具有重要意义。然而,APT相关的威胁情报涉及多个攻击阶段和复杂的技术手段,抽取模型的训练面临高质量数据集稀缺、数据样本规模较小的问题,抽取模型的精度有待提高。文章提出一种基于大模型的少样本APT攻击事件抽取方法。首先,设计基于大模型的攻击事件数据增强方法,创建中文APT攻击事件数据集APTCNEE;然后,构建一种基于提示学习的ERNIE-BiLSTM-CRF模型。实验验证了该方法的有效性,F1值超越基线模型,通过数据增强方法进一步提升了触发词识别和论元抽取性能。

中图分类号:

引用本文

曹骏, 向尕, 任亚唯, 谭自程, 杨群生. 基于大模型的少样本APT攻击事件抽取方法[J]. 信息网络安全, 2025, 25(9): 1338-1347.

CAO Jun, XIANG Ga, REN Yawei, TAN Zicheng, YANG Qunsheng. Small-Sample APT Attack Event Extraction Method Based on Large Model[J]. Netinfo Security, 2025, 25(9): 1338-1347.

表1

APT事件模式

| 编号 | 类型 | 事件类型 | 论元1 | 论元2 | 论元3 | 论元4 | 论元5 |

|---|---|---|---|---|---|---|---|

| 1 | 攻击准备 阶段 | 鱼叉攻击 | 伪造文件 | 真实文件 | 攻击者 | 受害目标 | 攻击战术 |

| 2 | 水坑攻击 | 伪造文件 | 真实文件 | 攻击者 | 受害目标 | — | |

| 3 | 扫描 | 受害目标 | — | — | — | — | |

| 4 | 窃取信息 | 受害目标 | 攻击者 | 被窃取 目标 | 攻击武器 | — | |

| 5 | 攻击实施阶段 | 特洛伊 木马 | 攻击者 | 受害目标 | 攻击武器 | 攻击战术 | — |

| 6 | 蠕虫 | 攻击者 | 受害目标 | 攻击武器 | — | — | |

| 7 | 漏洞利用 | 攻击者 | 受害目标 | 攻击武器 | 攻击战术 | — | |

| 8 | 零日漏洞 利用 | 攻击者 | 受害目标 | 攻击武器 | — | — | |

| 9 | 持续攻击 阶段 | 后门 | 攻击者 | 受害目标 | 攻击武器 | — | — |

| 10 | 病毒 | 攻击者 | 受害目标 | 攻击武器 | 攻击战术 | — | |

| 11 | 凭据收集 | 攻击者 | 受害目标 | 攻击武器 | 攻击战术 | — | |

| 12 | 远程访问 木马 | 攻击者 | 受害目标 | 攻击武器 | 攻击战术 | — | |

| 13 | 数据泄露 | 攻击者 | 受害目标 | 攻击武器 | 攻击战术 | — |

表6

消融实验结果

| 模型 | 触发词识别 | 论元抽取 | ||||

|---|---|---|---|---|---|---|

| Precision | Recall | F1 | Precision | Recall | F1 | |

| APT-EBCEE | 71.34% | 65.31% | 68.26% | 68.26% | 64.18% | 66.19% |

| 移除ERNIE | 60.68% | 53.75% | 57.04% | 59.43% | 55.69% | 57.47% |

| 移除BiLSTM | 66.71% | 62.15% | 64.34% | 64.36% | 60.18% | 62.20% |

| 移除CRF | 68.71% | 64.18% | 66.36% | 65.82% | 63.12% | 64.44% |

| 移除Prompt | 67.34% | 62.14% | 64.66% | 64.85% | 61.76% | 63.28% |

表7

DUEE数据集对比实验结果

| 模型 | 触发词识别 | 论元抽取 | ||||

|---|---|---|---|---|---|---|

| Precisio | Recall | F1 | Precision | Recall | F1 | |

| BiLSTM-CRF | 78.12% | 80.36% | 79.24% | 70.11% | 69.66% | 69.88% |

| BERT-CRF | 81.10% | 79.92% | 80.50% | 75.29% | 74.28% | 74.78% |

| BERT-BiLSTM-CRF | 83.01% | 81.78% | 82.42% | 80.75% | 80.49% | 80.62% |

| UIE | 84.33% | 83.12% | 83.72% | 82.52% | 83.66% | 83.09% |

| APT-EBCEE | 85.14% | 84.28% | 84.71% | 83.02% | 82.61% | 82.81% |

| [1] | CHEN Ping, DESMET L, HUYGENS C. A Study on Advanced Persistent Threats[C]// Springer. IFIP International Conference on Communications and Multimedia Security. Heidelberg: Springer, 2014: 63-72. |

| [2] | LI Yuancheng, LUO Hao, WANG Qingle, et al. An Advanced Persistent Threat Model of New Power System Based on ATT&CK[J]. Netinfo Security, 2023, 23(2): 26-34. |

| 李元诚, 罗昊, 王庆乐, 等. 一种基于ATT&CK的新型电力系统APT攻击建模[J]. 信息网络安全, 2023, 23(2): 26-34. | |

| [3] | GUO Zimeng, ZHU Guangjie, YANG Yijie, et al. Research on Railway Network Security Performance Based on APT Characteristics[J]. Netinfo Security, 2024, 24(5): 802-811. |

| 郭梓萌, 朱广劼, 杨轶杰, 等. 基于APT特征的铁路网络安全性能研究[J]. 信息网络安全, 2024, 24(5): 802-811. | |

| [4] | ALSHAMRANI A, MYNENI S, CHOWDHARY A, et al. A Survey on Advanced Persistent Threats: Techniques, Solutions, Challenges, and Research Opportunities[J]. IEEE Communications Surveys & Tutorials, 2019, 21(2): 1851-1877. |

| [5] | ZHAO Xinqiang, FAN Bo, ZHANG Dongju. Research on APT Attack Defense System Based on Threat Discovery[J]. Netinfo Security, 2024, 24(7): 1122-1128. |

| 赵新强, 范博, 张东举. 基于威胁发现的APT攻击防御体系研究[J]. 信息网络安全, 2024, 24(7): 1122-1128. | |

| [6] | WAGNER T D, MAHBUB K, PALOMAR E, et al. Cyber Threat Intelligence Sharing: Survey and Research Directions[EB/OL]. (2019-08-06)[2025-06-02]. https://doi.org/10.1016/j.cose.2019.101589. |

| [7] | LI Zhenyuan, ZENG Jun, CHEN Yan. AttacKG: Constructing Technique Knowledge Graph from Cyber Threat Intelligence Reports[C]// Springer. European Symposium on Research in Computer Security. Heidelberg: Springer, 2022: 589-609. |

| [8] | ZHANG Tongtao, JI Heng. Event Extraction with Generative Adversarial Imitation Learning[EB/OL]. (2018-04-21)[2025-06-02]. https://doi.org/10.48550/arXiv.1804.07881. |

| [9] | LUO Ning, DU Xiangyu, HE Yitong, et al. A Framework for Document-Level Cybersecurity Event Extraction from Open Source Data[C]// IEEE. IEEE 24th International Conference on Computer Supported Cooperative Work in Design(CSCWD). New York: IEEE, 2021: 422-427. |

| [10] | SATYAPANICH T, FERRARO F, FININ T. Casie: Extracting Cybersecurity Event Information from Text[J]. AAAI Technical Track: Natural Language Processing, 2020, 34(5): 8749-8757. |

| [11] | HUANG Zhiheng, XU Wei, YU Kai. Bidirectional LSTM-CRF Models for Sequence Tagging[EB/OL]. (2015-08-09)[2025-06-02]. https://arxiv.org/pdf/1508.01991. |

| [12] | JI Zhongxiang, WU Yue. Event Extraction of Chinese Text Based on Composite Neural Network[J]. Journal of Shanghai University(Natural Science), 2021, 27(3): 535-543. |

|

季忠祥, 吴悦. 基于组合神经网络的中文事件抽取[J]. 上海大学学报(自然科学版), 2021, 27(3): 535-543.

doi: 10.12066/j.issn.1007-2861.2223 |

|

| [13] | WANG Bo, WEI Wei, WU Yang, et al. Event Recognition in Chinese Emergencies Corpus Using ALBERT-BiLSTM-CRF[C]// IEEE. 2020 IEEE International Conference on Power, Intelligent Computing and Systems(ICPICS). New York: IEEE, 2020: 392-397. |

| [14] | XIANG Ga, SHI Chen, ZHANG Yangsen. An APT Event Extraction Method Based on BERT-BiGRU-CRF for APT Attack Detection[EB/OL]. (2023-08-04)[2025-06-02]. https://arxiv.org/pdf/1508.01991. |

| [15] | SUN Yu, WANG Shuohuan, FENG Shikun, et al. Ernie 3.0: Large-Scale Knowledge Enhanced Pre-Training for Language Understanding and Generation[EB/OL]. (2021-07-05)[2025-06-02]. https://doi.org/10.48550/arXiv.2107.02137. |

| [16] | GAO Yue, ZENG Chongqing, LIU Zhenye, et al. ERNIE-BC: An ERNIE-BiLSTM-CRF Fusion Model for Segmentation-Based Event Extraction[C]// IEEE. 2023 IEEE 9th International Conference on Cloud Computing and Intelligent Systems(CCIS). New York: IEEE, 2023: 424-428. |

| [17] | LIU Wanli, YONG Xinyou, CAO Kaichen, et al. Universal Information Extraction Method Based on Prompt Learning with ERNIE-BiLSTM-PN[J]. Journal of University of Electronic Science and Technology of China, 2025, 54(3): 411-423. |

| 刘万里, 雍新有, 曹开臣, 等. 基于提示学习的ERNIE-BiLSTM-PN通用信息抽取方法研究[J]. 电子科技大学学报, 2025, 54(3): 411-423. | |

| [18] | WEI J, ZOU Kai. EDA: Easy Data Augmentation Techniques for Boosting Performance on Text Classification Tasks[EB/OL]. (2019-08-25)[2025-06-02]. https://doi.org/10.48550/arXiv.1901.11196. |

| [19] | NAIR A R, SINGH R P, GUPTA D, et al. Evaluating the Impact of Text Data Augmentation on Text Classification Tasks Using DistilBERT[J]. Procedia Computer Science, 2024, 235: 102-111. |

| [20] | ZHANG Shaokang, RAN Ning. Contrastive Learning Based on Linguistic Knowledge and Adaptive Augmentation for Text Classification[EB/OL]. (2024-09-27)[2025-06-02]. https://doi.org/10.1016/j.knosys.2024.112189. |

| [21] | FENG Zijian, ZHOU Hanzhang, ZHU Zixiao, et al. Tailored Text Augmentation for Sentiment Analysis[EB/OL]. (2022-11-01)[2025-06-02]. https://doi.org/10.1016/j.eswa.2022.117605. |

| [22] | MENG Zihao, LIU Tao, ZHANG Heng, et al. CEAN: Contrastive Event Aggregation Network with LLM-Based Augmentation for Event Extraction[C]// ACL. The 18th Conference of the European Chapter of the Association for Computational Linguistics. Malta: ACL, 2024: 321-333. |

| [23] | YANG Lishan, FAN Xi, WANG Xiangyu, et al. Event Extraction Based on Self-Data Augmentation with Large Language Models[EB/OL]. (2025-01-31)[2025-06-02]. https://doi.org/10.1007/s12293-025-00436-8. |

| [1] | 金志刚, 李紫梦, 陈旭阳, 刘泽培. 面向数据不平衡的网络入侵检测系统研究综述[J]. 信息网络安全, 2025, 25(8): 1240-1253. |

| [2] | 张学旺, 卢荟, 谢昊飞. 基于节点中心性和大模型的漏洞检测数据增强方法[J]. 信息网络安全, 2025, 25(4): 550-563. |

| [3] | 任昌禹, 张玲, 姬航远, 杨立群. 基于预训练模型和中英文威胁情报的TTP识别方法研究[J]. 信息网络安全, 2024, 24(7): 1076-1087. |

| [4] | 问闻, 刘钦菊, 邝琳, 任雪静. 隐私保护体系下网络威胁情报共享的研究现状和方案设计[J]. 信息网络安全, 2024, 24(7): 1129-1137. |

| [5] | 郭梓萌, 朱广劼, 杨轶杰, 司群. 基于APT特征的铁路网络安全性能研究[J]. 信息网络安全, 2024, 24(5): 802-811. |

| [6] | 李娇, 张玉清, 吴亚飚. 面向网络安全关系抽取的大语言模型数据增强方法[J]. 信息网络安全, 2024, 24(10): 1477-1483. |

| [7] | 吴尚远, 申国伟, 郭春, 陈意. 威胁情报驱动的动态威胁狩猎方法[J]. 信息网络安全, 2023, 23(6): 91-103. |

| [8] | 李元诚, 罗昊, 王庆乐, 李建彬. 一种基于ATT&CK的新型电力系统APT攻击建模[J]. 信息网络安全, 2023, 23(2): 26-34. |

| [9] | 高庆官, 张博, 付安民. 一种基于攻击图的高级持续威胁检测方法[J]. 信息网络安全, 2023, 23(12): 59-68. |

| [10] | 叶桓荣, 李牧远, 姜波. 基于迁移学习和威胁情报的DGA恶意域名检测方法研究[J]. 信息网络安全, 2023, 23(10): 8-15. |

| [11] | 冯景瑜, 张琪, 黄文华, 韩刚. 基于跨链交互的网络安全威胁情报共享方案[J]. 信息网络安全, 2022, 22(5): 21-29. |

| [12] | 彭舒凡, 蔡满春, 刘晓文, 马瑞. 基于图像细粒度特征的深度伪造检测算法[J]. 信息网络安全, 2022, 22(11): 77-84. |

| [13] | 胡勉宁, 李欣, 李明锋, 孙海春. 面向诈骗短信息识别的融合多策略数据增强技术研究[J]. 信息网络安全, 2022, 22(10): 121-128. |

| [14] | 马瑞, 蔡满春, 彭舒凡. 一种基于改进的Xception网络的深度伪造视频检测模型[J]. 信息网络安全, 2021, 21(12): 109-117. |

| [15] | 程顺航, 李志华. 基于MRC的威胁情报实体识别方法研究[J]. 信息网络安全, 2021, 21(10): 76-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||