信息网络安全 ›› 2025, Vol. 25 ›› Issue (7): 1063-1073.doi: 10.3969/j.issn.1671-1122.2025.07.006

基于ATT&CK的多维网络靶场属性刻画模型及其相似性算法

- 东南大学网络空间安全学院,南京 211102

-

收稿日期:2024-12-09出版日期:2025-07-10发布日期:2025-08-07 -

通讯作者:杨望 E-mail:wang.yang@seu.edu.cn -

作者简介:杨望(1979—),男,安徽,讲师,博士,主要研究方向为网络空间安全|马鸣宇(1998—),男,河北,硕士研究生,主要研究方向为网络靶场|卞郡菁(2001—),女,江苏,硕士研究生,主要研究方向为意图网络 -

基金资助:国家自然科学基金(62072100);国家重点研发计划(2022YFB3104601)

A Multidimensional Cyber Range Attribute Characterization Model and Similarity Algorithm Based on ATT&CK

YANG Wang( ), MA Mingyu, BIAN Junjing

), MA Mingyu, BIAN Junjing

- School of Cyber Science and Engineering, Southeast University, Nanjing 211102, China

-

Received:2024-12-09Online:2025-07-10Published:2025-08-07 -

Contact:YANG Wang E-mail:wang.yang@seu.edu.cn

摘要:

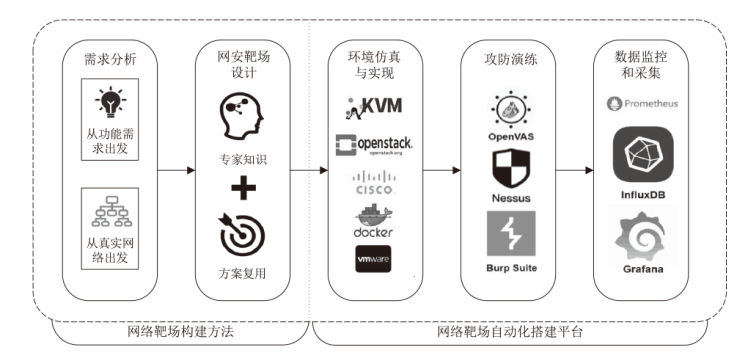

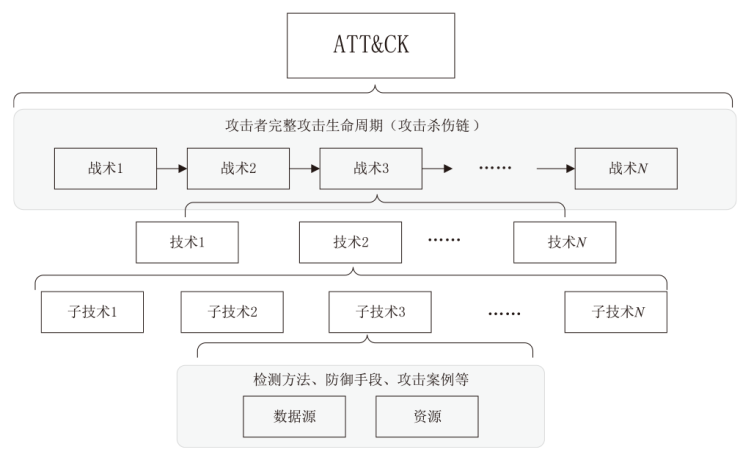

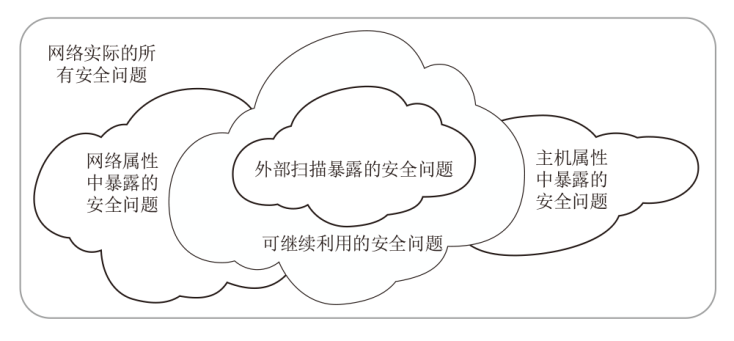

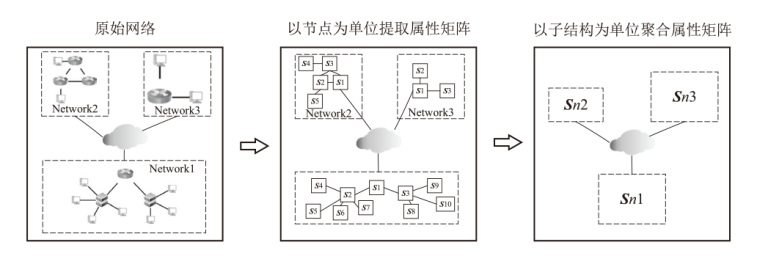

网络靶场在网络安全人才培养、入侵检测和漏洞识别等方面发挥着重要作用。现有的网络靶场构建方法存在参数建模效率低、人工参与度高等问题,难以满足日益复杂的网络安全需求。为提升网络靶场构建效率,研究者们尝试改进现有模型并提出新方案,但仍面临系统化建模方法欠缺等挑战。针对这些问题,文章提出基于ATT&CK的多维网络靶场属性刻画模型及其相似性算法。首先,改进并扩展ATT&CK框架,提出多维靶场属性刻画模型;然后,基于该模型设计靶场安全属性多维矩阵及相似性表示方法,通过形式化手段实现属性系统化建模;最后,在仿真环境中验证模型和算法的有效性。实验结果表明,该方法能显著提高靶场构建效率并降低人工参与度。

中图分类号:

引用本文

杨望, 马鸣宇, 卞郡菁. 基于ATT&CK的多维网络靶场属性刻画模型及其相似性算法[J]. 信息网络安全, 2025, 25(7): 1063-1073.

YANG Wang, MA Mingyu, BIAN Junjing. A Multidimensional Cyber Range Attribute Characterization Model and Similarity Algorithm Based on ATT&CK[J]. Netinfo Security, 2025, 25(7): 1063-1073.

表3

Enterprise Matrices中Reconnaissance战术阶段的具体内容

| 技术名称 | 描述 | 包含的子技术 |

|---|---|---|

| Active Scanning[ | 通过网络流量探测受害者基础设施,执行主动侦察扫描来收集相关信息 | Scanning IP Blocks |

| Vulnerability Scanning | ||

| Wordlist Scanning | ||

| Gather Victim Host Information | 攻击者会收集受害者主机相关的信息,如数据(名称、分配的 IP)以及有关其配置的细节(如操作系统、 语言) | Hardware |

| Software | ||

| Firmware | ||

| Client Configurations | ||

| Gather Victim Identity Information | 有关身份的信息可能包括各种详细信息,如个人数据(员工姓名、电子邮件地址)以及凭证等敏感详细信息 | Credentials |

| Email Addresses | ||

| Employee Names | ||

| Gather Victim Network Information | 攻击者可能会收集有关受害者网络的信息,包括网络资源数据(如IP 范围、域名)以及有关其拓扑的细节 | Domain Properties |

| DNS | ||

| Network Trust Dependencies | ||

| Network Topology | ||

| IP Addresses | ||

| Network Security Appliances | ||

| Gather Victim Org Information | 有关组织的信息可能包括各种详细信息,如部门的名称、业务运营的具体情况以及关键员工的角色和职责 | Determine Physical Locations |

| Business Relationships | ||

| Identify Business Tempo | ||

| Identify Roles | ||

| Phishing for Information | 攻击者可能会发送网络钓鱼消息以获取可在定位过程中使用的敏感信息 | Spearphishing Service |

| Spearphishing Attachment | ||

| Spearphishing Link | ||

| Spearphishing Voice | ||

| Search Closed Sources[ | 攻击者可能会通过情报商、暗网、黑市等途径购买受害者相关信息 | Threat Intel Vendors |

| Purchase Technical Data | ||

| Search Open Technical Databases[ | 攻击者可以通过搜索免费技术数据库,以获取域名、证书以及从流量或扫描中收集到的有关受害者的网络数据信息 | DNS/Passive DNS |

| WHOIS | ||

| Digital Certificates | ||

| CDNs | ||

| Scan Databases | ||

| Search Open Websites/Domains[ | 攻击者可以免费搜索可用的网站或域名,以获取有关受害者社交媒体、新网站或有关业务运营托管的信息 | Social Media |

| Search Engines | ||

| Code Repositories | ||

| Search Victim-Owned Websites[ | 攻击者可能会搜索受害者拥有的网站,以获取可在定位期间使用的信息 | — |

表4

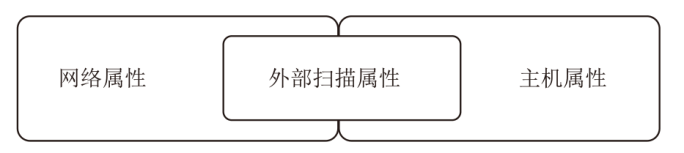

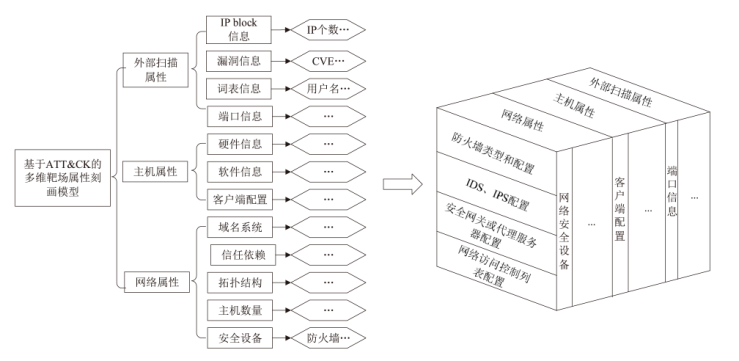

基于ATT&CK的多维靶场属性刻画模型

| 属性一级分类 | 属性二级分类 | 目标数据 |

|---|---|---|

| 外部 扫描属性 | 攻击者可以执行主动侦察扫描来收集目标的各项信息,这些信息最有可能被攻击者使用,也最容易被获取 | |

| 从构建网络靶场的角度来说,能够被攻击者通过扫描得到的信息即为网络靶场最基本的属性集合 | ||

| IP block信息 | IP地址范围 | |

| 活跃IP个数 | ||

| 漏洞信息 | 已知漏洞及其CVE编号(如果有) | |

| 漏洞影响范围(主机数量) | ||

| 漏洞的利用方式或可能的攻击场景(如sql注入等) | ||

| 已发布的补丁或解决方案(如果有) | ||

| 词表信息 | 用户名和密码列表(例如常见密码、默认凭证) | |

| 网站页面和目录 | ||

| 端口信息 | 端口扫描结果(例如使用Nmap等工具扫描的端口开放情况) | |

| 开放端口的服务识别(如识别出的HTTP、SSH、FTP等服务) | ||

| 每个主机上的端口使用情况(如哪些端口在监听、哪些端口已连接) | ||

| 主机属性 | 攻击者可能会收集到有关目标网络主机的相关信息,这些信息的收集在攻击的各个阶段都有可能发生 | |

| 从靶场构建的仿真角度来说,主机属性信息也是一个对原始网络进行仿真时必不可少的参数 | ||

| 硬件信息 | 路由器型号和制造商 | |

| 交换机型号和制造商 | ||

| 堡垒机型号和制造商 | ||

| 接入点(AP)型号和制造商 | ||

| 服务器型号和制造商(如果有) | ||

| 设备数量和位置分布 | ||

| 硬件配置(处理器、内存、存储) | ||

| 软件信息 | 软件安装信息 | |

| 路由器/交换机/防火墙配置信息(ACL、NAT、VLAN配置等) | ||

| 开启的服务(DHCP、DNS、Web服务器等)及其版本 | ||

| 第三方软件(如安全软件、监控软件等) | ||

| 客户端配置 | 用户设备类型(笔记本电脑、智能手机、平板电脑等) | |

| 操作系统及版本(Windows、macOS、iOS、Android等) | ||

| 安全软件(防病毒软件、防火墙等)及其版本 | ||

| 用户权限(管理员、普通用户) | ||

| 网络属性 | 攻击者可能会收集有关目标网络属性的相关信息,这些信息在武器投放、横向移动等环节起到关键作用 | |

| 从靶场构建的角度来说,网络属性决定着靶场结构间的连通性,也最终决定着靶场的拓扑和流量走向 | ||

| 域名系统 | DNS服务器的配置 | |

| DNS区域和区域文件配置 | ||

| DNS解析的域名和IP地址映射关系 | ||

| DNS缓存设置和记录 | ||

| 网络信任依赖 | 信任关系的设置(如果有多个域) | |

| 权限委派设置(如委派给特定用户或组) | ||

| 跨域访问控制策略 | ||

| 网络拓扑结构 | 子网划分和分布 | |

| 路由器和交换机拓扑 | ||

| 虚拟专用网络(VPN)配置(如果有) | ||

| 网络分段和隔离配置 | ||

| 主机数量 | 每个子网的主机数量统计 | |

| 主机的角色(如服务器、工作站、打印机) | ||

| 网络安全设备 | 防火墙类型和配置(网络级防火墙) | |

| 入侵检测系统(IDS)或入侵防御系统(IPS)配置 | ||

| 网络访问控制列表(ACL)配置 | ||

| 安全网关或代理服务器配置(如代理防火墙、网关防病毒) | ||

表6

实验中用户AS的各方面特性

| AS号 | 网络地址 | 子网 数量 /个 | 主机 数量/个 | 路由器数量 /个 | Web服务 | 包含漏洞 | 其他 |

|---|---|---|---|---|---|---|---|

| AS151 | 10.151.0.0/24 | 1 | 11 | 1 | 是 | http-vuln-cve2011-3192 | 网关部署WAF |

| AS152 | 10.152.0.0/24 | 1 | 10 | 1 | — | — | — |

| AS153 | 10.153.0.0/24 | 1 | 10 | 1 | 是 | http-vuln-cve2011-3192 | — |

| AS199 | 10.199.0.0/24 | 1 | 21 | 1 | — | — | — |

| AS200 | 10.200.0.0/21 | 5 | 21 | 3 | — | — | — |

| AS201 | 10.201.0.0/24 | 1 | 1 | 1 | — | — | DNS域名服务 |

| AS202 | 10.202.0.0/24 | 1 | 1 | 1 | — | — | DNS域名服务 |

表7

AS对应的靶场安全属性矩阵实例

| 相关属性矩阵 | AS151 | AS152 | AS153 | AS199 | AS200 | AS201 | AS202 | ||

|---|---|---|---|---|---|---|---|---|---|

| 外部扫描属性 | IP block信息 | IP地址范围 | 10.151. 0.0/24 | 10.152. 0.0/24 | 10.153. 0.0/24 | 10.199. 0.0/24 | 10.200. 0.0/21 | 10.201. 0.0/24 | 10.202. 0.0/24 |

| 活跃IP数量 /个 | 10 | 10 | 10 | 20 | 20 | 1 | 1 | ||

| 漏洞信息 | 漏洞CVE | cve2011- 3192 | — | cve2011-3192 | — | — | — | — | |

| 漏洞影响范围 | 5 | 0 | 5 | 0 | 0 | 0 | 0 | ||

| 漏洞的利用 方式 | DDoS | — | DDoS | — | — | — | — | ||

| 已发布的补丁 | — | — | — | — | — | — | — | ||

| 词表信息 | 用户名和密码列表 | — | — | — | — | — | — | — | |

| 网站页面和 目录 | — | — | — | — | — | — | — | ||

| 端口信息 | 端口扫描结果 | 22、80、443 | — | 22、80、443 | 22 | 22 | 53 | 53 | |

| 开放端口的服务识别 | ssh、 http、 https | — | ssh、 http、 https | ssh | ssh | dns | dns | ||

| 端口使用情况 | — | — | — | — | — | — | — | ||

| 主机属性 | 软件信息 | 软件安装信息 | — | XZ5.6.0 | — | XZ5.6.0 | XZ5.6.0 | — | — |

| 网络属性 | 网络安全设备 | 安全网关或代理服务器配置 | WAF | — | — | — | — | — | — |

| [1] | KAVALLIERATOS G, KATSIKAS S K, GKIULOS V. Towards a Cyber-Physical Range[C]// ACM. The 5th on Cyber-Physical System Security Workshop. New York: ACM, 2019: 25-34. |

| [2] | NIST. Cyber Ranges[EB/OL]. (2018-02-13) [2024-11-26]. https://www.nist.gov/system/files/documents/2018/02/13/cyber_ranges.pdf. |

| [3] | LIESKOVAN T, HAJNY J. Building Open Source Cyber Range to Teach Cyber Security[C]// ACM. The 16th International Conference on Availability, Reliability and Security. New York: ACM, 2021: 1-11. |

| [4] | BEURAN R, PHAM C, TANG D, et al. Cytrone: An Integrated Cybersecurity Training Framework[C]// INSTICC. The 3rd International Conference on Information Systems Security and Privacy(ICISSP 2017). Porto: INSTICC, 2017: 157-166. |

| [5] | ECKROTH J, CHEN K, GATEWOOD H, et al. Alpaca: Building Dynamic Cyber Ranges with Procedurally-Generated Vulnerability Lattices[C]// ACM. The 2019 ACM Southeast Conference. New York: ACM, 2019: 78-85. |

| [6] | SCHREUDERS Z C, SHAW T, SHAN-A-KHUDA M, et al. Security Scenario Generator (SecGen): A Framework for Generating Randomly Vulnerable Rich-Scenario VMs for Learning Computer Security and Hosting CTF Events[C]// USENIX. USENIX Workshop on Advances in Security Education (ASE 17). Berkeley: USENIX, 2017: 1-10. |

| [7] | SCAZZARIELLO M, ARIEMMA L, CAIAZZI T. Kathara: A Lightweight Network Emulation System[C]// IEEE. NOMS 2020-2020 IEEE/IFIP Network Operations and Management Symposium. New York: IEEE, 2020: 1-2. |

| [8] | STROM B E. MITRE ATT&CK®: Design and Philosophy[R]. MITRE, MP180360R1, 2018. |

| [9] | STROM B E, APPLEBAUM A, MILLER D P, et al. Mitre ATT&CK: Design and Philosophy[M]. New York: The MITRE Corporation, 2018. |

| [10] | AL-SHAER R, SPRING J M, CHRISTOU E. Learning the Associations of MITRE ATT&CK Adversarial Techniques[C]// IEEE. 2020 IEEE Conference on Communications and Network Security (CNS). New York: IEEE, 2020: 1-9. |

| [11] | AKBAR K A, HALIM S M, SINGHAL A, et al. The Design of an Ontology for ATT&CK and Its Application to Cybersecurity[C]// ACM. The Thirteenth ACM Conference on Data and Application Security and Privacy. New York: ACM, 2023: 295-297. |

| [12] | AMRO A, GKIULOS V, KATSIKAS S. Assessing Cyber Risk in Cyber-Physical Systems Using the ATT&CK Framework[J]. ACM Transactions on Privacy and Security, 2023, 26(2): 1-33. |

| [13] | AHMED M, PANDA S, XENAKIS C, et al. MITRE ATT&CK-Driven Cyber Risk Assessment[C]// ACM. The 17th International Conference on Availability, Reliability and Security. New York: ACM, 2022: 1-10. |

| [14] | KUPPA A, AOUAD L, LE-KHAC N A. Linking CVEs to MITRE ATT&CK Techniques[C]// ACM. The 16th International Conference on Availability, Reliability and Security. New York: ACM, 2021: 1-12. |

| [15] | STANDARD S, GREENLAW R, PHILLIPS A, et al. Network Reconnaissance, Attack, and Defense Laboratories for an Introductory Cyber-Security Course[J]. ACM Inroads, 2013, 4(3): 52-64. |

| [16] | MAZURCZYK W, CAVIGLIONE L. Cyber Reconnaissance Techniques[J]. Communications of the ACM, 2021, 64(3): 86-95. |

| [17] | ALLMAN M, PAXSON V, TERRELL J. A Brief History of Scanning[C]// ACM. The 7th ACM SIGCOMM Conference on Internet Measurement. New York: ACM, 2007: 77-82. |

| [18] | BANO S, RICHTER P, JAVED M, et al. Scanning the Internet for Liveness[J]. ACM SIGCOMM Computer Communication Review, 2018, 48(2): 2-9. |

| [19] | DENG Wenhan, ZHANG Ming, HE Kai, et al. A Mixed-Coding Harmony Search Algorithm for the Closed Loop Layout Problem[C]// ACM. The 13th International Conference on Machine Learning and Computing. New York: ACM, 2021: 93-100. |

| [20] | SCHUELLER W, WACHS J. Modeling Interconnected Social and Technical Risks in Open Source Software Ecosystems[J]. Collective Intelligence, 2024, 3(1): 1-16. |

| [21] | GUO Kunpeng, DEFRETIERE C, DIEFENBACH D, et al. QAnswer: Towards Question Answering Search over Websites[C]// ACM. Companion Proceedings of the Web Conference 2022. New York: ACM, 2022: 252-255. |

| [22] | CHEN Shaoming, WANG Yiyang, CHENG Xingkai. An Approach for Detecting Phishing Websites by Using Search Engine[C]// ACM. The 2023 4th International Conference on Machine Learning and Computer Application (ICMLCA ’23). New York: ACM, 2024: 344-347. |

| [1] | 李剑锋, 刘渊, 张浩, 王晓锋. 面向IaaS云平台的路由转发优化研究与实现[J]. 信息网络安全, 2017, 17(9): 10-15. |

| [2] | 李秋香, 郝文江, 李翠翠, 徐丽萍. 国外网络靶场技术现状及启示[J]. 信息网络安全, 2014, 14(9): 63-68. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||