信息网络安全 ›› 2025, Vol. 25 ›› Issue (2): 327-336.doi: 10.3969/j.issn.1671-1122.2025.02.012

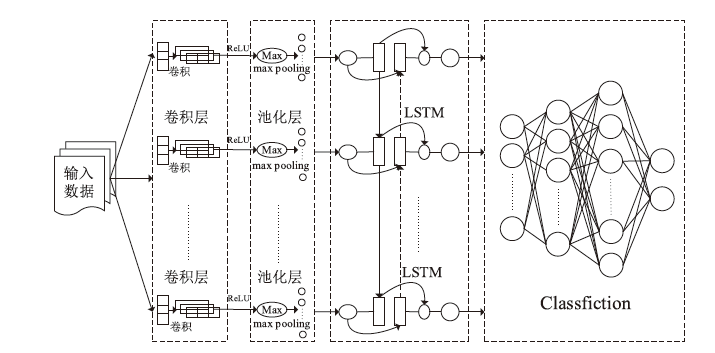

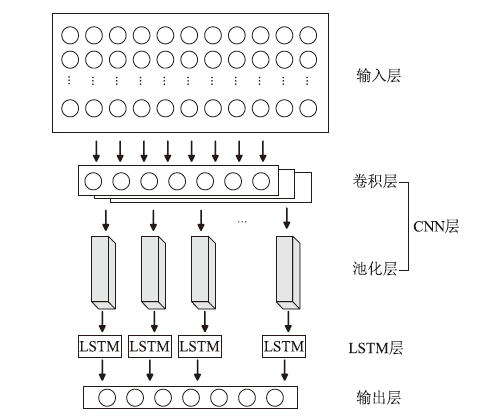

基于CNN-LSTM算法的内部威胁检测方法

- 北京信息科技大学自动化学院,北京 100085

-

收稿日期:2024-12-03出版日期:2025-02-10发布日期:2025-03-07 -

通讯作者:朱贺军 E-mail:18611399408@163.com -

作者简介:杨梦华(2000—),女,河北,硕士研究生,主要研究方向为信息网络安全|易军凯(1972—),男,湖南,教授,博士,主要研究方向为人工智能|朱贺军(1975—),男,内蒙古,正高级工程师,博士,CCF高级会员,主要研究方向为数据安全 -

基金资助:国家重点研发计划(2024QY1703)

CNN-LSTM Algorithm-Based Insider Threat Detection Model

YANG Menghua, YI Junkai, ZHU Hejun( )

)

- School of Automation, Beijing Information Science and Technology University, Beijing 100085, China

-

Received:2024-12-03Online:2025-02-10Published:2025-03-07

摘要:

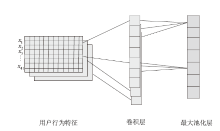

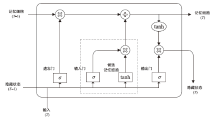

企业或组织面临的信息安全风险主要来自内部威胁,特别是内部人员的恶意行为,这类风险相较于外部攻击更具隐蔽性和难以检测性。为了更加准确地检测出企业或组织内部人员的恶意行为,文章基于用户行为日志分析,提出一种基于CNN-LSTM算法的内部威胁检测方法。该方法使用CMU CERT R4.2公开的内部威胁数据集构建用户行为特征序列,首先通过CNN层对用户行为进行重要特征提取,然后使用LSTM层进行用户行为预测,最后通过全连接层识别用户的行为是否为威胁行为。将文章所提出的模型与 CNN、LSTM、LSTM-CNN 等经典内部威胁检测模型进行了对比实验。实验结果验证了所提模型的可实现性,并且展现出其在内部威胁行为检测方面的优势。在评估指标中,该模型的AUC得分达到0.99。具体而言,实验表明采用 CNN-LSTM 算法进行内部威胁检测的方法能够显著降低误报率,准确率达到98% ,能够有效识别企业内部潜藏的威胁行为。

中图分类号:

引用本文

杨梦华, 易军凯, 朱贺军. 基于CNN-LSTM算法的内部威胁检测方法[J]. 信息网络安全, 2025, 25(2): 327-336.

YANG Menghua, YI Junkai, ZHU Hejun. CNN-LSTM Algorithm-Based Insider Threat Detection Model[J]. Netinfo Security, 2025, 25(2): 327-336.

表1

参数设置

| 符号 | 定义 |

|---|---|

| 内部人员集合,其中 | |

| 用户行为特征序列集合, | |

| 输入数据的批量大小,模型训练迭代中处理的样本数量,在本文实验中,批量大小设置为64 | |

| 时间步长,表示输入数据中每个样本包含的时间序列长度,为了捕捉用户行为的时序依赖关系,本文将时间步长T设置为5,表示每个输入样本包含连续5天的用户行为数据 |

表3

用户行为特征构建

| 特征类型 | 特征编号 | 特征 |

|---|---|---|

| Logon | 每个时间段内用户登录/登出的次数,全天内用户登录/登出的总次数,全天内用户登录/登出的最早/最晚时间,工作时间内用户登录/登出的最早/最晚时间,非工作时间内用户登录/登出的最早/最晚时间 | |

| device | 每个时间段内用户使用可移动设备连接/断开的次数,全天内用户使用可移动设备连接/断开的总次数,全天内用户使用可移动设备连接/断开的最早/最晚时间,工作时间内用户使用可移动设备连接/断开的最早/最晚时间,非工作时间内用户使用可移动设备连接/断开的最早/最晚时间 | |

| http | 每个时间段内用户访问可疑网站的次数,全天内用户访问可疑网站的总次数,全天内用户访问可疑网站的最早/最晚时间,工作时间内用户访问可疑网站的最早/最晚时间,非工作时间内用户访问可疑网站的最早/最晚时间,非工作时间内用户上传文件到可疑网站的次数 |

表4

神经网络参数设置

| 模型类别 | 主要参数 | 取值 |

|---|---|---|

| CNN | 学习率 | 0.001 |

| 卷积核个数 | 32 | |

| 卷积核大小 | 2、3、4 | |

| 池化核大小 | 2x2 | |

| 优化函数 | Adam | |

| 激活函数 | ReLU | |

| Dropout | 0.5 | |

| Dense 单元数 | 1 | |

| Dense 激活函数 | Sigmoid | |

| LSTM | 学习率 | 0.001 |

| 隐藏层神经元数量 | 128 | |

| LSTM 隐藏层数量 | 1 | |

| 优化函数 | Adam | |

| Dropout | 0.5 | |

| Dense 单元数 | 1 | |

| Dense 激活函数 | Sigmoid | |

| CNN-LSTM | 学习率 | 0.001 |

| 卷积核个数 | 32 | |

| 卷积核大小 | 2、3、4 | |

| 池化核大小 | 2x2 | |

| 优化函数 | Adam | |

| Dropout | 0.5 | |

| Dense 单元数 | 1 | |

| Dense 激活函数 | Sigmoid |

| [1] | Gurucul. 2024 Insider Threat Report[EB/OL]. (2024-09-19)[2024-12-01]. https://gurucul.com/2024-insider-threat-report/. |

| [2] | YANG Guang, MA Jiangang, YU Aimin, et al. Survey of Insider Threat Detection[J]. Journal of Cyber Security, 2016, 1(3): 21-36. |

| [3] | DING Zixuan, CHEN Guo. Internal Network Security Threat Detection Method Based on XGBoost Algorithm[J]. Journal of Jilin University (Information Science Edition), 2024, 42(2): 366-371. |

| 丁梓轩, 陈国. 基于XGBoost算法的内部网络安全威胁检测方法[J]. 吉林大学学报(信息科学版), 2024, 42(2):366-371. | |

| [4] | LU Gaole, ZHANG Huixiang, LIU Tianluo, et al. Experimental Evaluation of Insider Threat Detection Methods Based on Temporal Representation[C]// IEEE. 2022 IEEE 10th International Conference on Information, Communication and Networks (ICICN). New York: IEEE, 2022: 682-688. |

| [5] | PADMAVATHI G, SHANMUGAPRIYA D, ASHA S. A Framework to Detect the Malicious Insider Threat in Cloud Environment Using Supervised Learning Methods[C]// IEEE. 2022 9th International Conference on Computing for Sustainable Global Development (INDIACom). New York: IEEE, 2022: 354-358. |

| [6] | HAIDAR D, GABER M M. Data Stream Clustering for Real-Time Anomaly Detection: An Application to Insider Threats[EB/OL]. (2018-11-28)[2024-12-01]. https://doi.org/10.1007/978-3-319-97864-2_6. |

| [7] | LE D C, ZINCIR-HEYWOOD N. Anomaly Detection for Insider Threats Using Unsupervised Ensembles[J]. IEEE Transactions on Network and Service Management, 2021, 18(2): 1152-1164. |

| [8] | PREETAM P, PRATIK C, MAYANK S. Temporal Feature Aggregation with Attention for Insider Threat Detection from Activity Logs[EB/OL]. (2023-08-15)[2024-12-01]. https://www.sciencedirect.com/science/article/pii/S0957417423004268. |

| [9] | ZHANG Guanghua, YAN Fengru, ZHANG Dongwen, et al. Internal Threat Detection Model Based on LSTM-Attention[J]. Netinfo Security, 2022, 22(2): 1-10. |

| 张光华, 闫风如, 张冬雯, 等. 基于LSTM-Attention的内部威胁检测模型[J]. 信息网络安全, 2022, 22(2):1-10. | |

| [10] | BALARAM S, PRABHAT P, BASANTA J. User Behavior Analytics for Anomaly Detection Using LSTM Autoencoder-Insider Threat Detection[EB/OL]. (2020-07-03)[2024-12-01]. https://doi.org/10.1145/3406601.3406610. |

| [11] | SUN Degang, LIU Meichen, LI Meimei, et al. DeepMIT: A Novel Malicious Insider Threat Detection Framework Based on Recurrent Neural Network[C]// IEEE. 2021 IEEE 24th International Conference on Computer Supported Cooperative Work in Design (CSCWD). New York: IEEE, 2021: 335-341. |

| [12] | WANG Yifeng, GUO Yuanbo, LI Tao, et al. Research on Internal Threat Detection Method Under Small Sample Size[J]. Journal of Chinese Computer Systems, 2019, 40(11): 2330-2336. |

| 王一丰, 郭渊博, 李涛, 等. 一种小样本下的内部威胁检测方法研究[J]. 小型微型计算机系统, 2019, 40(11):2330-2336. | |

| [13] | GAYATHRI R G, SAJJANHAR A, YONG Xiang. Image-Based Feature Representation for Insider Threat Classification[EB/OL]. (2020-07-15)[2024-12-01]. https://www.mdpi.com/2076-3417/10/14/4945. |

| [14] | ANJU A, KRISHNAMURTHY M. M-EOS: Modified-Equilibrium Optimization-Based Stacked CNN for Insider Threat Detection[J]. Wireless Networks, 2024, 30: 2819-2838. |

| [15] | YUAN Fangfang, CAO Yanan, SHANG Yanmin, et al. Insider Threat Detection with Deep Neural Network[C]// Springer. Computational Science-ICCS 2018. Heidelberg: Springer, 2018: 43-54. |

| [16] | SINGH M, MEHTRE B M, SANGEETHA S. User Behavior Profiling Using Ensemble Approach for Insider Threat Detection[C]// IEEE. 2019 IEEE 5th International Conference on Identity, Security, and Behavior Analysis (ISBA). New York: IEEE, 2019: 1-8. |

| [17] | MORI H, KOBAYASHI H. Optimal Fuzzy Inference for Short-Term Load Forecasting[C]// IEEE. Proceedings of Power Industry Computer Applications Conference. New York: IEEE, 1995: 312-318. |

| [18] | LIU Yiqing, CHEN Xinfang. Research on Power Consumption Prediction Based on CNN+LSTM Hybrid Model[J]. Computer & Telecommunication, 2023(7): 65-69. |

| 刘义卿, 陈新房. 基于CNN+LSTM混合模型的电力消耗预测研究[J]. 电脑与电信, 2023(7):65-69. | |

| [19] | GLASSER J, LINDAUER B. Bridging the Gap: A Pragmatic Approach to Generating Insider Threat Data[C]// IEEE. 2013 IEEE Security and Privacy Workshops. New York: IEEE, 2013: 98-104. |

| [20] | PANTELIDIS E, BENDIAB G, SHIAELES S, et al. Insider Threat Detection Using Deep Autoencoder and Variational Autoencoder Neural Networks[C]// IEEE. 2021 IEEE International Conference on Cyber Security and Resilience (CSR). New York: IEEE, 2021: 129-134. |

| [21] | KAREV D, MCCUBBIN C, VAULIN R. Cyber Threat Hunting through the Use of an Isolation Forest[C]// ACM. CompSysTech’17: Proceedings of the 18th International Conference on Computer Systems and Technologies. New York: ACM, 2017: 163-170. |

| [22] | LE D C, ZINCIR-HEYWOOD N. Exploring Anomalous Behaviour Detection and Classification for Insider Threat Identification[EB/OL]. (2020-03-24)[2024-12-01]. https://doi.org/10.1002/nem.2109. |

| [1] | 张志强, 暴亚东. 融合RF和CNN的异常流量检测算法[J]. 信息网络安全, 2024, 24(11): 1655-1664. |

| [2] | 谭柳燕, 阮树骅, 杨敏, 陈兴蜀. 基于深度学习的教育数据分类方法[J]. 信息网络安全, 2023, 23(3): 96-102. |

| [3] | 张玉臣, 李亮辉, 马辰阳, 周洪伟. 一种融合变量的日志异常检测方法[J]. 信息网络安全, 2023, 23(10): 16-20. |

| [4] | 张光华, 刘永升, 王鹤, 于乃文. 基于BiLSTM和注意力机制的智能合约漏洞检测方案[J]. 信息网络安全, 2022, 22(9): 46-54. |

| [5] | 高博, 陈琳, 严迎建. 基于CNN-MGU的侧信道攻击研究[J]. 信息网络安全, 2022, 22(8): 55-63. |

| [6] | 张光华, 闫风如, 张冬雯, 刘雪峰. 基于LSTM-Attention的内部威胁检测模型[J]. 信息网络安全, 2022, 22(2): 1-10. |

| [7] | 银鹰, 周志洪, 姚立红. 基于LSTM的CAN入侵检测模型研究[J]. 信息网络安全, 2022, 22(12): 57-66. |

| [8] | 李桥, 龙春, 魏金侠, 赵静. 一种基于LMDR和CNN的混合入侵检测模型[J]. 信息网络安全, 2020, 20(9): 117-121. |

| [9] | 黄娜, 何泾沙, 吴亚飚, 李建国. 基于LSTM回归模型的内部威胁检测方法[J]. 信息网络安全, 2020, 20(9): 17-21. |

| [10] | 乔延臣, 姜青山, 古亮, 吴晓明. 基于汇编指令词向量与卷积神经网络的恶意代码分类方法研究[J]. 信息网络安全, 2019, 19(4): 20-28. |

| [11] | 方勇, 朱光夏天, 刘露平, 贾鹏. 基于深度学习的浏览器Fuzz样本生成技术研究[J]. 信息网络安全, 2019, 19(3): 26-33. |

| [12] | 冯胥睿瑞, 刘嘉勇, 程芃森. 基于特征提取的恶意软件行为及能力分析方法研究[J]. 信息网络安全, 2019, 19(12): 72-78. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||